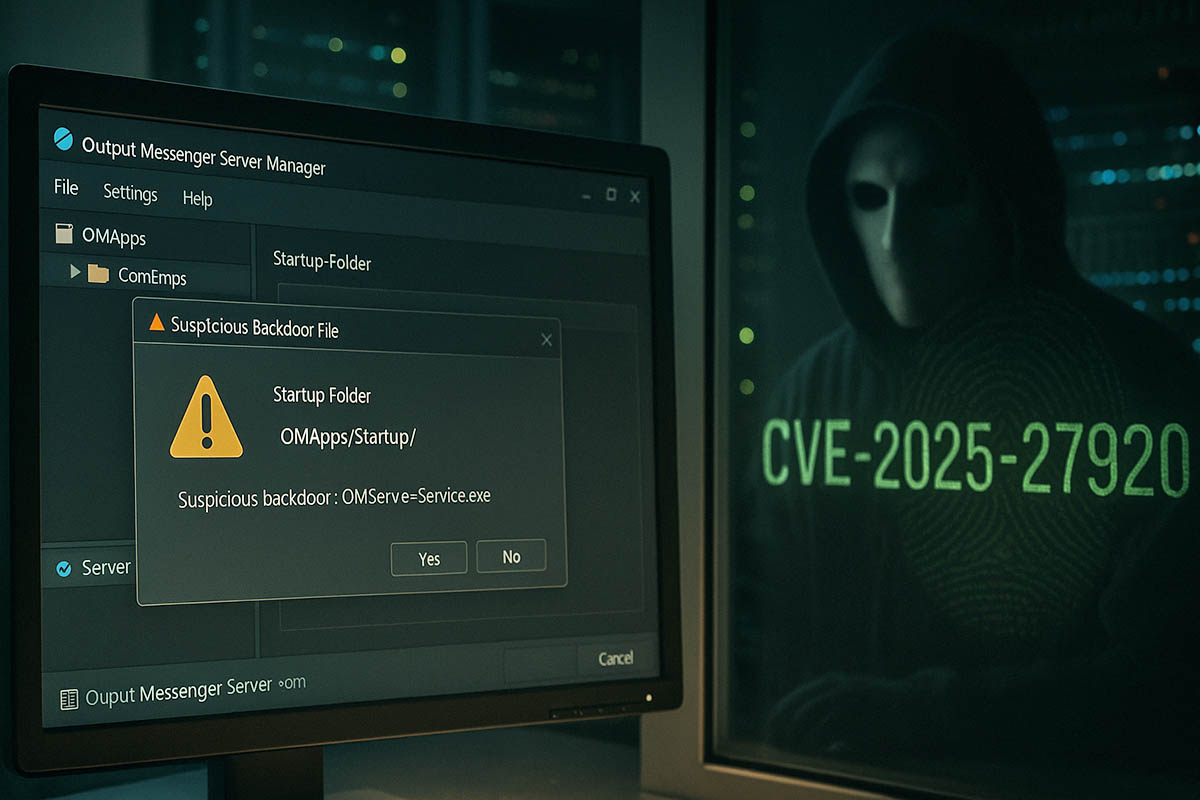

CVE-2025-27920: нулевой день, полная компрометация, ноль шансов

Когда 0day долго остаётся без внимания, доступ к секретам получают совсем не те люди.

APT-группировка Marbled Dust, связанная с правительством Турции, провела шпионскую атаку против пользователей Output Messenger, воспользовавшись уязвимостью нулевого дня в этом корпоративном мессенджере. В качестве целей были выбраны структуры, связанные с курдскими военными в Ираке.

Обнаружением атаки и самой уязвимости — CVE-2025-27920 — занимались аналитики Microsoft Threat Intelligence. Проблема затрагивает Output Messenger Server Manager и представляет собой уязвимость типа «Directory Traversal», которая позволяет аутентифицированным злоумышленникам получить доступ к файлам за пределами разрешённой директории, в том числе к конфигурациям, пользовательским данным и даже исходному коду. Помимо кражи информации, уязвимость даёт возможность разместить вредоносный исполняемый файл в папке автозагрузки сервера.

Разработчик Output Messenger, компания Srimax, устранила брешь ещё в декабре 2024 года в версии V2.0.63. Однако, как выяснилось, атака была направлена против тех, кто не обновил приложение. После первоначальной компрометации атакующие внедряли на устройства бэкдор «OMServerService.exe», который подключался к серверу управления, находящемуся под контролем злоумышленников, и передавал им сведения о жертве.

Пока не установлено, каким образом атакующие получали аутентификацию в каждой конкретной атаке, но Microsoft считает, что использовались методы перехвата учётных данных — DNS-спуфинг и домены с тайпсквоттингом, с помощью которых Marbled Dust уже не раз проводила MITM-атаки и собирала учётные данные.

После взлома серверной части Output Messenger злоумышленники получали полный доступ ко всем пользовательским перепискам, могли выдавать себя за других пользователей, подключаться к внутренним системам и красть конфиденциальную информацию. В одном из зафиксированных эпизодов клиент Output Messenger на заражённой машине установил соединение с IP-адресом, связанным с Marbled Dust, сразу после того, как вредонос получил команду собрать файлы и запаковать их в архив.

Группа Marbled Dust, также известная как Sea Turtle, SILICON и UNC1326, давно активна в странах Ближнего Востока и Европы. В её интересах — телеком-компании, IT-структуры, а также правительственные и ангажированные политически организации, в том числе оппозиционные турецким властям. Ранее группировка была связана с атаками против нидерландских интернет-провайдеров и курдских сайтов в период с 2021 по 2023 год.

По оценке Microsoft, успешное использование эксплойта нулевого дня свидетельствует об усилении технических возможностей Marbled Dust и, вероятно, указывает на изменение приоритетов группы — их задачи стали более срочными или масштабными. Кроме того, фиксация атак на Output Messenger может означать, что инфраструктура корпоративной связи всё чаще рассматривается как удобная точка входа для кибершпионажа.