ClickFix для Linux? Никакая защита не поможет, если враг — ты сам

Сработает ли популярный трюк против прожжённых линуксоидов?

Метод ClickFix, основанный на социальной инженерии, больше не ограничивается одной лишь Windows. Специалисты Hunt.io обнаружили новую волну атак, в рамках которой эта техника была адаптирована для Linux — это стало первым подтверждённым случаем такого перехода.

Ранее через ClickFix злоумышленники принуждали пользователей Windows вручную запускать PowerShell-скрипты, маскируя команды под системные уведомления или ошибки, что приводило к установке вредоносного ПО, включая инфостилеры и вымогатели.

Суть приёма в том, что жертву убеждают самостоятельно ввести вредоносную команду, якобы для решения возникшей проблемы. Теперь тот же подход применяется и против пользователей Linux, что говорит о росте популярности метода и его универсальности.

В новой кампании, за которой стоит связанная с Пакистаном группировка APT36 (также известная как Transparent Tribe), используется фальшивый сайт, замаскированный под ресурс Минобороны Индии. Пользователю предлагается перейти по ссылке на якобы официальный пресс-релиз. При этом вредоносный ресурс сначала определяет операционную систему посетителя, а затем подстраивает сценарий атаки под конкретную платформу.

Если система — Windows, жертве показывается полноэкранное предупреждение об ограничениях доступа, после чего срабатывает JavaScript и копирует в буфер обмена команду MSHTA, предназначенную для запуска вредоносного загрузчика на .NET. Для маскировки открывается поддельный PDF-документ, чтобы пользователь не заподозрил неладного.

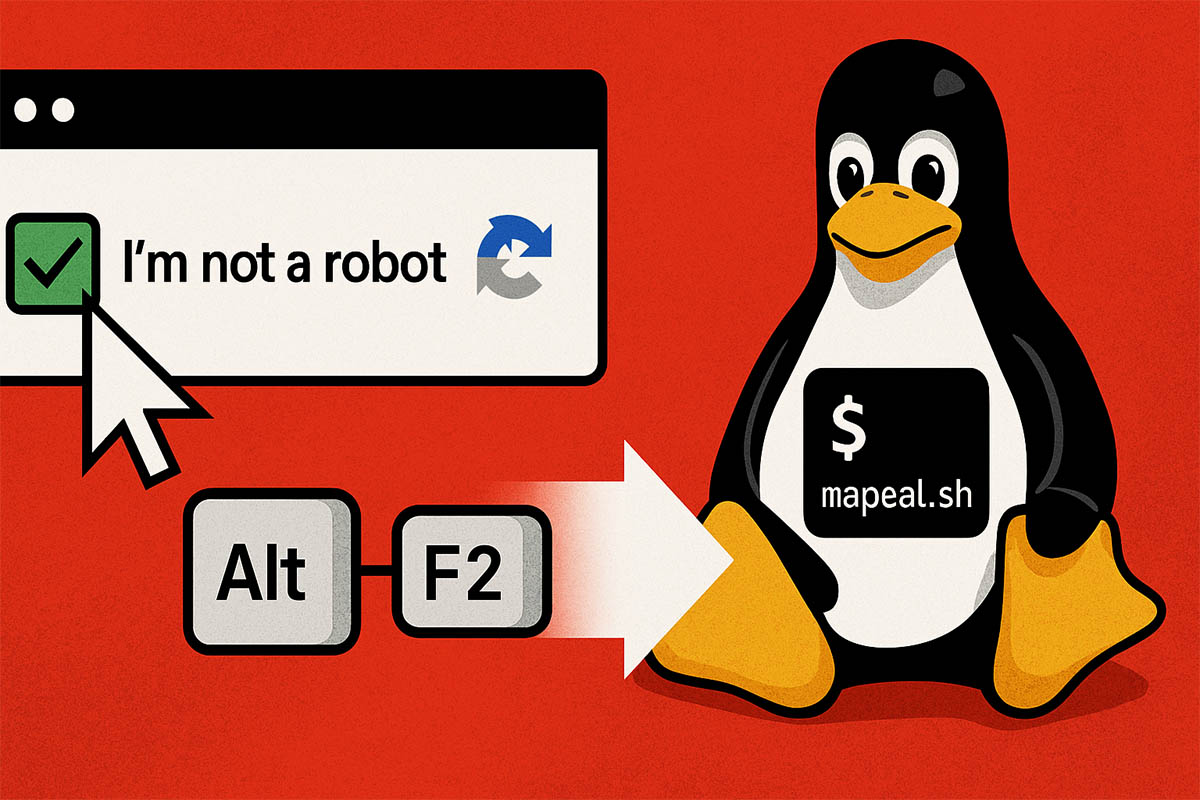

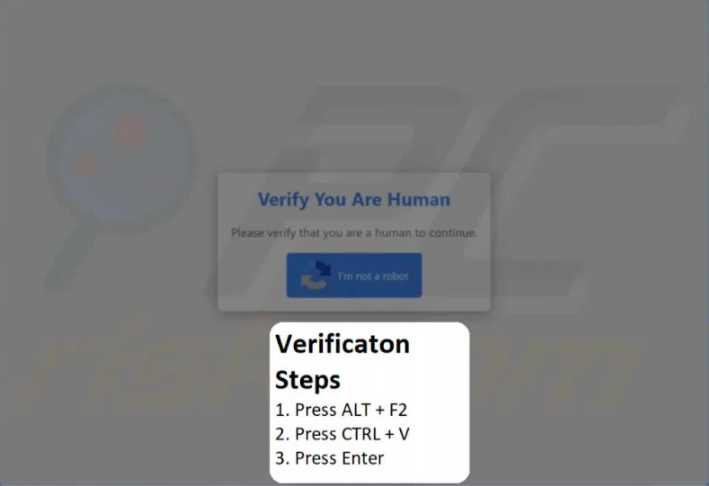

Если же определяется Linux, то пользователь попадает на страницу с CAPTCHA, где нажатие кнопки «Я не робот» копирует в буфер обмена shell-команду. Инструкция предлагает нажать ALT+F2 — стандартный способ вызова диалога выполнения команд в графических оболочках Linux — и вставить туда скрипт. Он сохраняется на машине как файл mapeal.sh, после чего запускается.

По данным Hunt.io, текущая версия скрипта не выполняет вредоносных действий — она лишь загружает и открывает JPEG-изображение с удалённого сервера. Однако такая «безвредность» скорее всего временная: достаточно заменить изображение на полноценный шелл-скрипт, чтобы начать установку вредоносного ПО, обеспечить сохранение в системе и установить соединение с C2-сервером.

Пока нет признаков того, что атакующие добавили в Linux-скрипт механизмы постоянства или возможности для бокового перемещения в сети, но, по мнению исследователей, APT36 может просто тестировать эффективность социальной инженерии в среде Linux, прежде чем перейти к более агрессивным действиям.

Ранее в 2024 году такая техника уже применялась и против macOS через поддельные ошибки Google Meet. Тот факт, что метод ClickFix теперь задействован против всех трёх основных десктопных платформ — Windows, macOS и Linux, — указывает на его высокую результативность.

Исследователи подчёркивают: никакие команды не должны копироваться и запускаться вручную из буфера обмена без полной уверенности в их назначении. Подобные действия могут привести к установке вредоносного кода и компрометации конфиденциальных данных.