Хотите дешёвый доступ к ИИ-функциям Cursor? Вот и хакеры хотят… внедрить бэкдор на ваш Mac

Вы даже не заметите, как ваш редактор кода начнёт выполнять чужие команды.

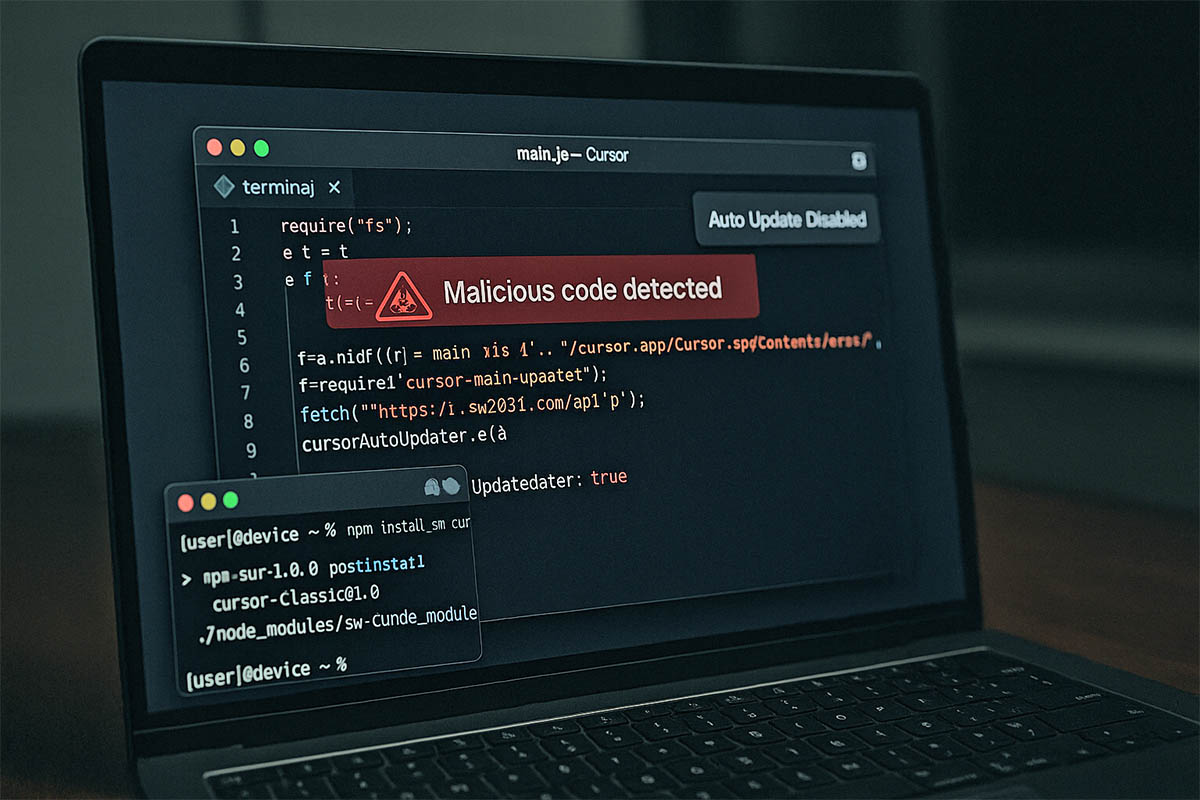

Исследователи из компании Socket выявили новую атаку на macOS-версию популярного редактора исходного кода Cursor — злоумышленники распространяют троянизированные библиотеки через npm, обещая «самый дешёвый API Cursor», но на деле внедряют бэкдоры и подменяют файлы редактора.

Проблемные пакеты — «sw-cur», «sw-cur1» и «aiide-cur» — замаскированы под инструменты для разработчиков. Все они по-прежнему доступны в реестре npm и суммарно были загружены более 3200 раз. Самый ранний из них был опубликован 13 февраля 2025 года под именем «gtr2018», а «aiide-cur» — 14 февраля пользователем «aiide». В описании утверждается, что библиотека представляет собой CLI-инструмент для настройки Cursor на macOS.

После установки вредоносное ПО крадёт пользовательские учётные данные редактора и связывается с удалёнными серверами злоумышленников — «t.sw2031[.]com» и «api.aiide[.]xyz» — для загрузки зашифрованного полезного содержимого. Затем оно переписывает файл «main.js» в директории Cursor, отключает механизм автообновления и завершает процессы редактора, чтобы затем перезапустить его с уже внедрённой вредоносной логикой.

Подмена кода не только обеспечивает исполнение произвольных команд в рамках доверенного приложения, но и сохраняет постоянный доступ даже после удаления npm-библиотеки. Чтобы полностью избавиться от заражения, потребуется полная переустановка Cursor, поскольку оригинальные файлы редактора остаются скомпрометированными.

Такой подход представляет новую угрозу для цепочек поставок ПО: вместо обычного внедрения вредоносного кода в саму библиотеку, злоумышленники маскируются под безобидный инструмент и внедряют вредоносные модификации в уже доверенное ПО на машине жертвы. В результате вредоносный код получает тот же уровень привилегий, что и родительское приложение, включая доступ к API-ключам, токенам, закрытым ключам и сетевым ресурсам.

По словам Кирилла Бойченко из Socket, кампания ориентирована на разработчиков, увлечённых ИИ, и играет на их желании получить более дешёвый доступ к ИИ-моделям. Слоган «The Cheapest Cursor API» использовался, чтобы привлечь внимание аудитории, обещая выгоду, а на деле устанавливая бэкдор.

Также специалисты Socket обнаружили две другие вредоносные библиотеки, нацеленные на macOS-пользователей криптовалютной платформы BullX. Пакеты «pumptoolforvolumeandcomment» и «debugdogs» собирают ключи от криптокошельков, файлы с паролями и торговые данные, а затем пересылают их через Telegram-бота. Первая библиотека была загружена 625 раз, вторая — 119. При этом «debugdogs» просто вызывает первую, играя роль «обёртки» и упрощая распространение под разными именами без изменения вредоносного содержимого.

Атака может привести к полной потере средств за считанные секунды и утечке критически важных данных. Подобные атаки вновь подчёркивают необходимость контроля за целостностью зависимостей, выявления скриптов postinstall, мониторинга изменений вне node_modules и настройки инструментов анализа в реальном времени.