Бухгалтер открыл «счёт-фактуру» с Dropbox — хакеры получили доступ к финансам всей компании

Всё выглядело настолько официально, что никто даже не подумал перепроверить ссылку.

С начала 2025 года специалисты Cisco Talos фиксируют новую вредоносную кампанию, ориентированную на португалоязычных пользователей из Бразилии. Атака использует пробные версии легитимного корпоративного ПО для удалённого администрирования (RMM), чтобы установить устойчивый и малозаметный контроль над устройствами жертв.

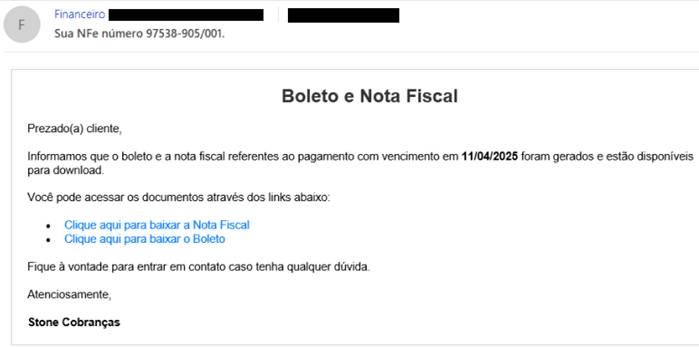

Киберпреступники рассылают поддельные письма, имитирующие уведомления о задолженности от финансовых организаций и мобильных операторов. В содержании сообщения используется система электронных счетов-фактур NF-e, широко применяемая в Бразилии, что придаёт письму правдоподобие. В теле письма находится ссылка на файл, размещённый в Dropbox — по сути, это инсталлятор удалённого админ-инструмента.

В качестве основных средств удалённого доступа используются такие решения, как N-able RMM Remote Access и PDQ Connect. После установки они позволяют злоумышленникам читать и записывать файлы на заражённой системе. На некоторых этапах оператор кампании дополнительно устанавливает и другие RMM-программы — например, ScreenConnect — для расширения контроля над машиной.

Исследование показало, что основной фокус атаки — сотрудники финансовых, кадровых и управленческих подразделений, включая руководящий состав. Пострадали как частные компании, так и государственные и образовательные учреждения. Всё указывает на деятельность брокера начального доступа (IAB), использующего бесплатные триальные версии RMM-программ для проникновения в корпоративные сети. Компания N-able уже заблокировала скомпрометированные пробные аккаунты.

Главная опасность такого подхода в том, что используемое ПО подписано цифровыми сертификатами известных компаний и практически не вызывает подозрений у защитных механизмов. К тому же атаки обходятся злоумышленникам почти бесплатно — весь инструментарий предоставляется самими вендорами в рамках пробных периодов.

Несмотря на прогресс в средствах киберзащиты, многие фишинговые атаки по-прежнему успешно проходят фильтры и попадают в почтовые ящики. Злоумышленники неустанно адаптируют свои методы, а использование легального ПО в качестве троянского коня делает такие атаки особенно трудными для обнаружения.