Вирус на главной странице? Студенты открыли свои системы хакерам в период с 12 по 16 апреля

Даже опытные пользователи не заподозрили подвоха в привычной CAPTCHA.

На сайте популярного образовательного сервиса iClicker, используемого миллионами студентов и преподавателей по всей территории США, была реализована необычная атака социальной инженерии. С 12 по 16 апреля 2025 года главная страница iClicker содержала вредоносную CAPTCHA, с помощью которой пользователей вынуждали запустить PowerShell-скрипт, замаскированный под процесс подтверждения личности.

iClicker, принадлежащий издательству Macmillan, предоставляет цифровые инструменты для преподавания: отслеживание посещаемости, проведение опросов и анализ вовлечённости аудитории. Он используется более чем 5 тысячами преподавателей и 7 миллионами студентов, включая университеты Мичигана, Флориды и ведущие вузы Калифорнии.

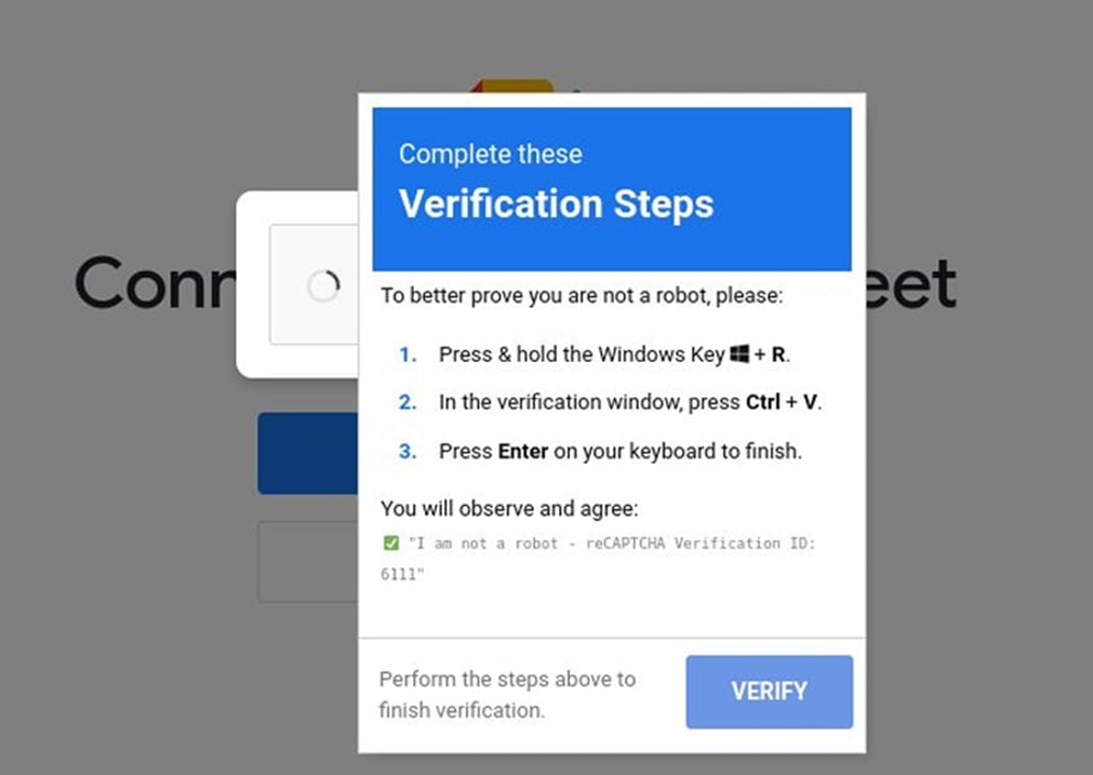

Как пояснила команда Safe Computing при Университете Мичигана, при загрузке главной страницы сайта пользователю предлагалось нажать кнопку «Я не робот». После клика система автоматически помещала в буфер обмена PowerShell-скрипт — так называемая атака типа ClickFix. Далее появлялись инструкции: открыть окно «Выполнить» (Win + R), вставить скрипт и нажать Enter, якобы для завершения проверки.

На практике такой сценарий приводил к загрузке обфусцированного PowerShell-кода, который подключался к внешнему серверу и загружал второй скрипт —индивидуальный для каждого пользователя. В случае с реальными целями (например, студентами и преподавателями) подгружалась вредоносная программа с полным доступом к системе. В случае с песочницами или аналитиками загружался безвредный файл — оригинальный установщик Microsoft Visual C++ Redistributable.

Пока не удалось установить точную природу вредоноса, но на основе аналогичных атак можно предположить, что речь шла об инфостилере — шпионской программе, способной красть пароли, cookie, данные банковских карт, криптокошельки и документы с чувствительной информацией (например, файлы с названиями seed.txt, wallet.txt и др.). После этого данные упаковывались и отправлялись на сервер злоумышленника, а в дальнейшем могли быть использованы в атаках на университетские сети или проданы на теневых площадках.

Хотя вредоносный код уже удалён с веб-сайта, последствия инцидента остаются актуальными. В официальном заявлении представители платформы заверили, что ни данные пользователей, ни приложения iClicker не были затронуты в ходе этой атаки. Однако пользователям, заходившим на сайт в указанный период и выполнившим инструкцию CAPTCHA, рекомендуется немедленно просканировать систему антивирусом, сменить пароль от iClicker и обновить все пароли, хранившиеся на компьютере.

От атаки пострадали только те, кто заходил на сайт iClicker[.]com с ПК и взаимодействовал с фейковой CAPTCHA. Мобильное приложение сервиса не подверглось компрометации и остаётся безопасным для использования.