Сгенерил ИИ-видео в «Dream Machine»? Что ж, твоя крипта уже в кармане у хакеров

Всё начинается с красивого интерфейса, а заканчивается пустым кошельком.

Фейковые сервисы генерации видео на базе искусственного интеллекта стали новым прикрытием для распространения опасной вредоносной программы Noodlophile — ранее неизвестного инфостилера, ворующего данные прямо из памяти системы.

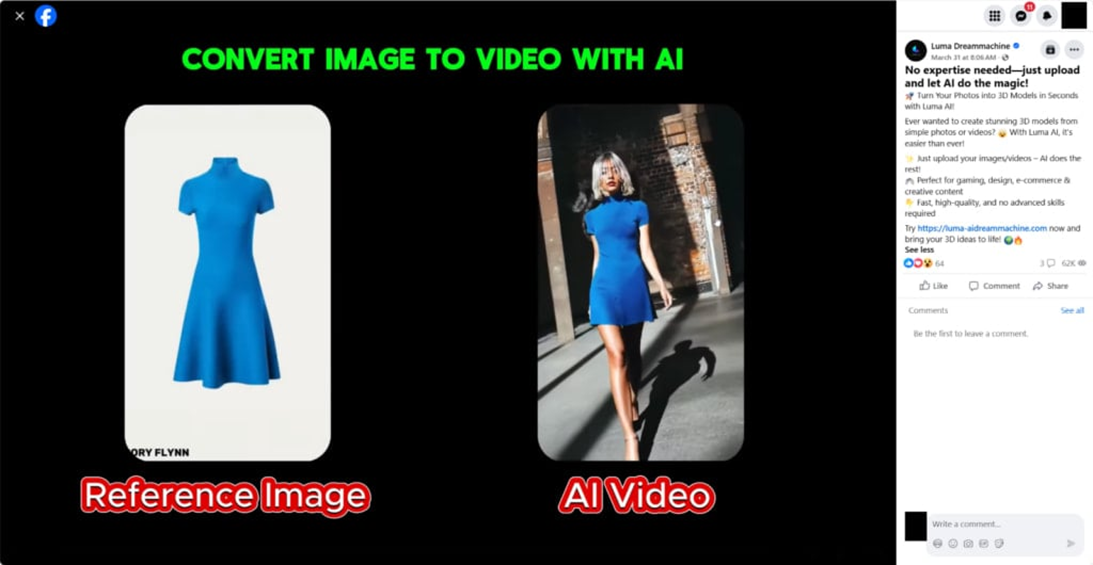

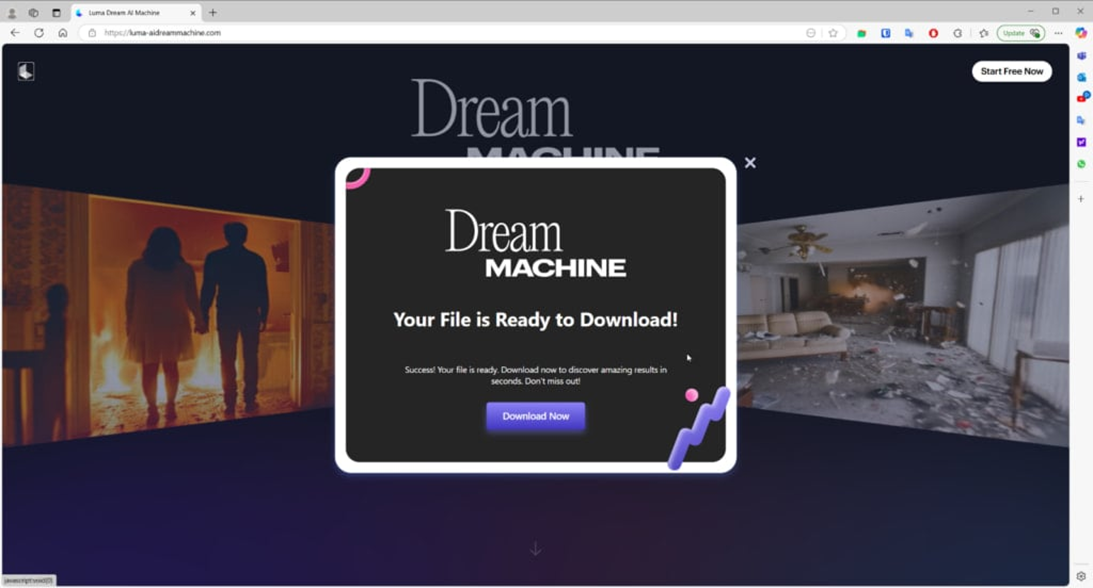

Под видом высокотехнологичных платформ с названиями вроде «Dream Machine», сайты распространяются через рекламные объявления в популярных группах на Facebook*.

Пользователю предлагают скачать якобы сгенерированное ИИ-видео, но на деле он получает ZIP-архив с вредоносной программой, замаскированной под видеофайл.

Внутри архива содержится исполняемый файл с именем «Video Dream MachineAI.mp4.exe», который визуально может показаться обычным видеороликом, особенно если в Windows отключено отображение расширений файлов. На деле это 32-битное приложение на C++, подписанное с помощью сертификата, созданного через Winauth. Оно маскируется под легитимный видеоредактор CapCut, что снижает вероятность срабатывания антивирусов и подозрений со стороны пользователя.

После запуска троян активирует цепочку команд, включая BAT-файл, который при помощи стандартного средства Windows — утилиты «certutil.exe» — извлекает зашифрованный архив, замаскированный под PDF. Одновременно в системе прописывается ключ реестра для обеспечения автозапуска.

Затем выполняется скрытый запуск файла «srchost.exe», который обращается к удалённому серверу и загружает зашифрованный Python-скрипт под названием «randomuser2025.txt». Этот скрипт исполняет основной вредоносный компонент — Noodlophile Stealer — прямо в оперативной памяти.

Если на заражённой машине установлен антивирус Avast, то активируется техника PE-hollowing: вредоносный код внедряется в легитимный процесс «RegAsm.exe». В остальных случаях используется инъекция шелл-кода.

По данным Morphisec, новый инфостилер фокусируется на краже сохранённых в браузерах данных: логинов, сессионных cookies, токенов и файлов криптовалютных кошельков. Весь похищенный массив информации отправляется через Telegram-бота, который используется как скрытый управляющий сервер.

Отдельные версии Noodlophile дополнительно поставляются в комплекте с RAT-инструментом XWorm, что даёт злоумышленникам полноценный удалённый доступ к системе жертвы.

Злоумышленники, предположительно говорящие на вьетнамском языке, распространяют этот вредонос в рамках схемы malware-as-a-service, включая пакетные предложения с функциями «Get Cookie + Pass». Впервые активность зафиксирована исследователями Morphisec, ранее этот стилер не был замечен в публичных отчётах и базах данных.

Для защиты от подобных атак рекомендуется избегать загрузки файлов с сомнительных сайтов, особенно если они замаскированы под медиа-контент. Обязательно включайте отображение расширений файлов в Windows и проверяйте все загруженные элементы актуальной антивирусной системой.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.