LockBit взломали, и теперь даже даркнет смеётся над их паролями

Вымогатели грозили всему миру, а сдал их уязвимый PHP.

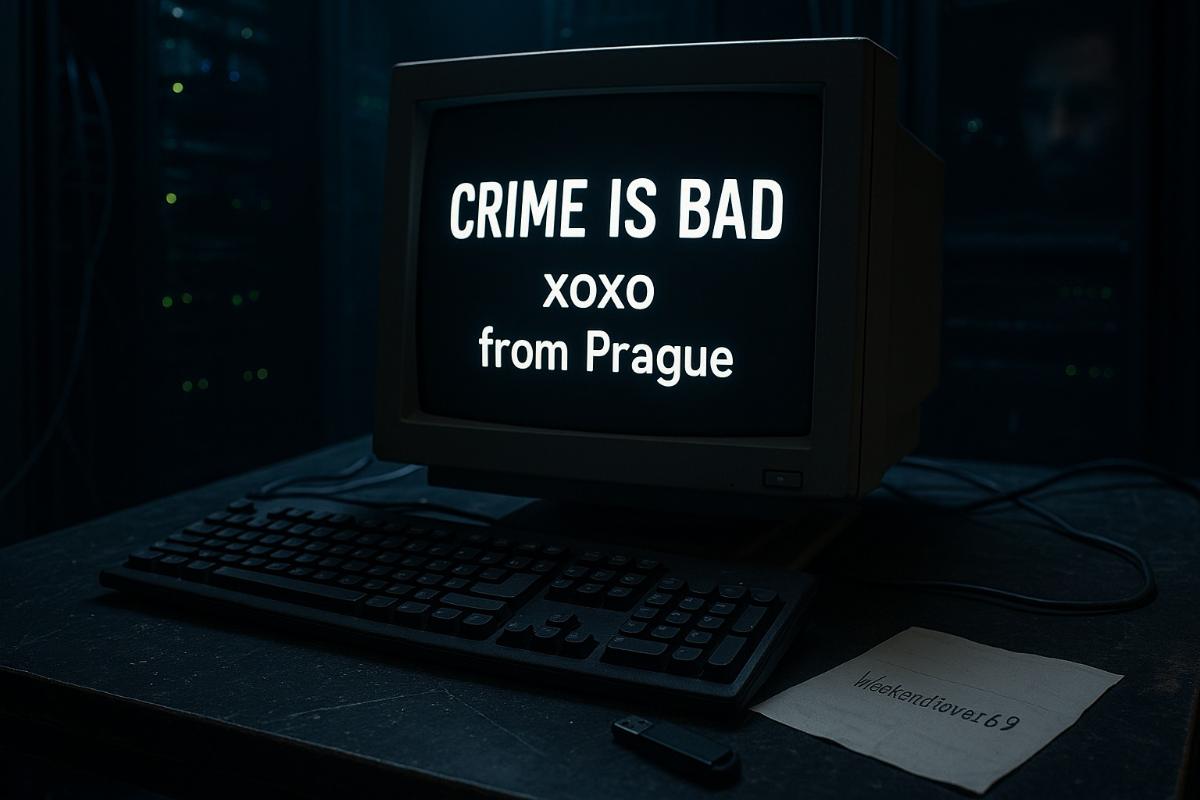

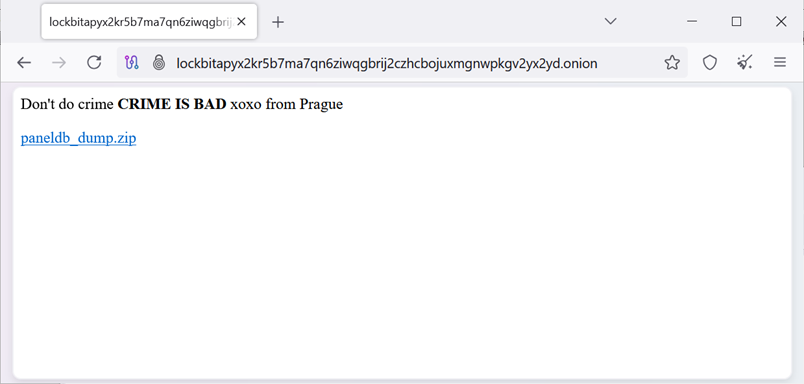

Группировка вымогателей LockBit оказалась в центре громкого инцидента, после того как её даркнет-инфраструктура подверглась масштабному взлому. Неизвестные атакующие дефейснули все админ-панели банды, заменив интерфейс на сообщение «Don't do crime CRIME IS BAD xoxo from Prague» и прикрепив ссылку на скачивание архива с дампом базы данных MySQL.

(@ReyXBF)

Файл, получивший название «paneldb_dump.zip», содержит SQL-дамп из административной панели LockBit. Архив включает в себя двадцать таблиц, из которых ряд имеет высокую ценность с точки зрения внутренней организации деятельности группировки. Первым на инцидент обратил внимание киберпреступник под псевдонимом Rey, а более глубокий анализ содержимого был проведён изданием BleepingComputer.

Среди наиболее интересных таблиц — btc_addresses, содержащая 59 975 уникальных биткойн-адресов, связанных с операциями банды. Таблица builds включает информацию о конкретных вредоносных сборках, созданных аффилиатами для проведения атак. В каждой записи указаны публичные ключи, а в некоторых случаях — имена атакованных компаний. Хотя приватные ключи в базу не попали, уже этого объёма достаточно, чтобы отследить логику и цели операций.

Таблица builds_configurations раскрывает технические параметры, использовавшиеся при создании шифровальщиков — например, какие серверы ESXi необходимо обходить и какие типы файлов подлежат шифрованию.

Отдельного внимания заслуживает таблица chats, содержащая 4 442 сообщения, которые велись между LockBit и их жертвами с 19 декабря 2024 года по 29 апреля 2025 года. Это фактически представляет собой полную историю переговоров, позволяющую исследовать тональность угроз, суммы выкупов и методы давления.

Таблица users указывает на 75 зарегистрированных пользователей, включая администраторов и аффилиатов, имевших доступ к панели. По данным аналитика Майкла Гиллеспи, все пароли в базе хранились в открытом виде. Некоторые из них — например, «Weekendlover69», «MovingBricks69420» и «Lockbitproud231» — вызвали бурную реакцию в сообществе из-за своей комичности и небрежности в вопросах безопасности.

Базу, судя по времени создания дампа и последней дате в таблице с чатами, выгрузили не позднее 29 апреля 2025 года. Информация подтверждена самим оператором LockBit, известным как LockBitSupp, в переписке в Tox с Rey. Он признал факт взлома, но подчеркнул, что приватные ключи и критически важные данные не утекли.

Точная методика атаки пока не установлена, однако известно, что сервер, на котором размещалась панель, работал на уязвимой версии PHP 8.1.2. Эта версия подвержена уязвимости CVE-2024-4577, позволяющей выполнить удалённый код на сервере. Учитывая совпадение, вполне вероятно, что именно эта уязвимость была использована для компрометации ресурса.

Дополнительное внимание привлекает сходство дефейс-сообщения с тем, что использовалось ранее при аналогичной атаке на даркнет-ресурсы другой группировки — Everest. Совпадение фраз может свидетельствовать о причастности одних и тех же лиц или как минимум об использовании одних и тех же тактик.

LockBit ранее уже пережила масштабную спецоперацию под кодовым названием Operation Cronos, проведённую в 2024 году. Тогда были конфискованы 34 сервера, служившие для размещения сайтов утечек, зеркал, хранилищ украденных данных, криптовалютных кошельков, а также изъяты около 1 000 дешифраторов и полностью отключена панель для аффилиатов. Несмотря на попытки восстановиться после этого удара, новая компрометация инфраструктуры наносит серьёзный урон и без того пошатнувшейся репутации банды.

Пока рано говорить о полном прекращении деятельности LockBit, но утечка такого масштаба способна лишить группировку доверия аффилиатов и затруднить дальнейшие операции. Подобные публичные сливы ранее обрушили ряды таких группировок, как Conti, Black Basta и Everest, продемонстрировав, что устойчивость вымогателей может оказаться иллюзорной.