CVE-2025-29824: уязвимость нулевого дня и вредоносная DLL поселились в папке «Музыка»

Хакеры Play снова на сцене, и теперь их альбом — в системном каталоге «Музыка».

Хакеры, связанные с группировкой Play, использовали 0day-уязвимость в Windows для проникновения в американскую организацию. Проблема затронула компонент Common Log File System (CLFS), а сама брешь — CVE-2025-29824 — была закрыта Microsoft лишь месяц назад, но уже к тому моменту активно использовалась злоумышленниками.

Группировка Play, также известная как Balloonfly и PlayCrypt, с 2022 года применяет тактику двойного вымогательства: перед шифрованием хакеры крадут чувствительные данные, чтобы усилить давление на жертву. В рассматриваемом случае преступникам удалось проникнуть в сеть, предположительно, через общедоступный межсетевой экран Cisco ASA, после чего они перешли на другую Windows-машину внутри инфраструктуры. Как именно произошёл переход, специалисты Symantec, раскрывшие атаку, пока не выяснили.

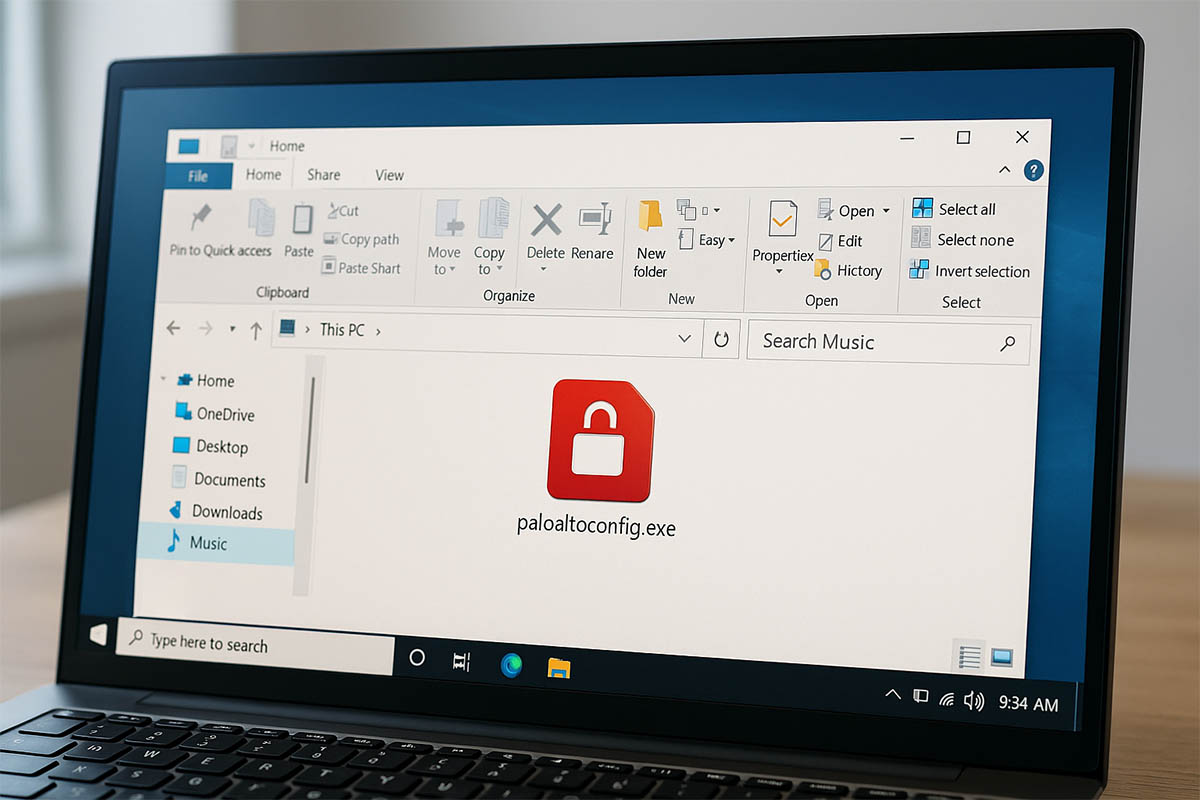

Доподлинно известно, что на атакуемом узле был применён бэкдор, маскирующийся под софт Palo Alto Networks — файлы с названиями вроде «paloaltoconfig.exe» оказались частью вредоносной утилиты Grixba, ранее уже связываемой исследователями с группой Play. Именно этот модуль задействовал эксплойт для CVE-2025-29824, размещаясь в системной папке «Музыка». Одновременно хакеры собирали информацию обо всех компьютерах в Active Directory и сохраняли её в CSV-файл для дальнейшего анализа.

На этапе эксплуатации в системе создавались два файла: «PDUDrv.blf» — базовый лог CLFS, указывающий на сам факт использования уязвимости, и «clssrv.inf» — вредоносная DLL, внедряемая в процесс «winlogon.exe». Эта библиотека запускала два батника. Первый — «servtask.bat» — поднимал привилегии, извлекал критические разделы реестра (SAM, SYSTEM, SECURITY), создавал пользователя «LocalSvc» и добавлял его в администраторы. Второй — «cmdpostfix.bat» — удалял следы проникновения.

Интересно, что в ходе атаки не был запущен ни один шифровальщик, что может говорить о разведывательной фазе или тестировании инструментария. Эксперты считают, что эксплойт для CVE-2025-29824 мог быть доступен нескольким преступным группам ещё до официального исправления от Microsoft, что увеличивает риски повторных атак.

Отдельно подчёркивается, что методы, описанные Symantec, отличаются от другого инцидента, где Microsoft связывала эксплуатацию этой же уязвимости с группой Storm-2460 и трояном PipeMagic. Это подтверждает, что CVE-2025-29824 стала настоящим трофеем для нескольких хакерских кластеров, использующих её в разных целях.

По мнению специалистов, это продолжение тревожной тенденции: всё больше группировок применяют нулевые дни в атаках, направленных на вымогательство. Годом ранее аналогичный приём использовала группировка Black Basta, которая задействовала в качестве нулевого дня CVE-2024-26169 — уязвимость в Windows Error Reporting Service.