Bring Your Own Installer: EDR больше не защищает, а наоборот — помогает хакерам

Механизмы безопасности неожиданно начали работать против пользователей.

В начале 2025 года специалисты из команды реагирования на инциденты Stroz Friedberg компании Aon выявили новую схему обхода защитных механизмов решений класса EDR. Речь идёт о приёме, получившем название Bring Your Own Installer (BYOI), который позволяет обойти защиту и установить вредоносное ПО.

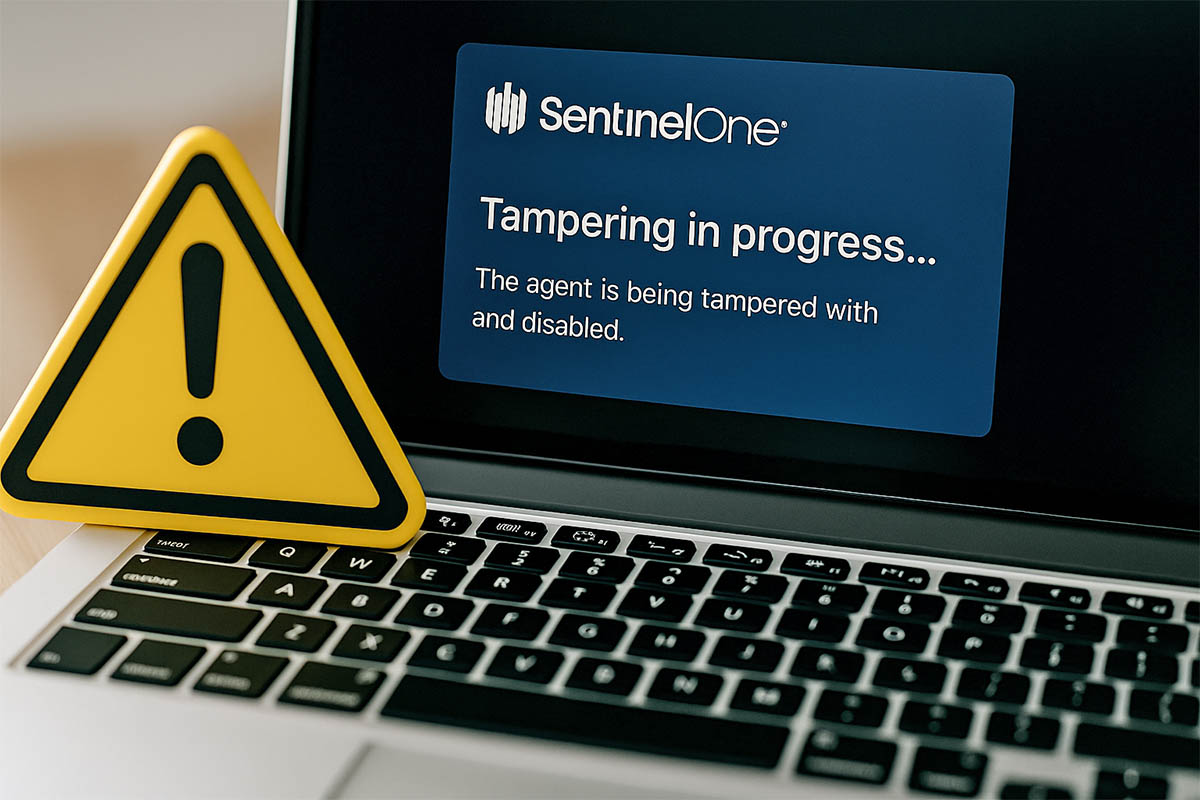

В ходе расследования атаки на одну из корпоративных сетей эксперты установили, что злоумышленники использовали легитимный установщик SentinelOne. В определённый момент процесса обновления — сразу после остановки системных служб, но до завершения установки — они прерывали выполнение установщика, в результате чего на устройстве временно отключалась защита. Этот промежуток использовался для активации вымогательского ПО.

В отличие от других методов обхода EDR, здесь не применялись сторонние драйверы или вредоносные компоненты. Уязвимость оказалась встроена в сам механизм обновления агента. По словам Джона Айлса и Тима Машни, представители Stroz Friedberg, вредоносные действия проводились с административными правами, полученными ранее через уязвимость в инфраструктуре клиента. При этом, как показало тестирование, приём работает на множестве версий софта от SentinelOne и не зависит от конкретной версии, установленной в момент атаки.

После публикации отчёта SentinelOne была уведомлена об уязвимости и распространила среди клиентов рекомендации по её устранению. Ключевым шагом является активация опции «Online Authorization» — по умолчанию она отключена. Включение этой функции требует подтверждения из консоли управления SentinelOne перед установкой, удалением или понижением версии агента, что исключает возможность обхода без одобрения администратором.

Несмотря на предупреждения, специалисты Stroz Friedberg отметили, что при повторных проверках в реальных инфраструктурах некоторые клиенты по-прежнему не активировали нужную настройку, что сохраняет угрозу повторения атаки. Помимо этого, SentinelOne распространила информацию о выявленном приёме и среди других крупных поставщиков EDR, чтобы предупредить возможное распространение проблемы.