Хакер взломал мессенджер для чиновников и нашёл внутри полный архив их переписок

Защищённый мессенджер превратился в инструмент наблюдения за элитами.

Хакер взломал серверы израильской компании TeleMessage, специализирующейся на продаже модифицированных версий мессенджеров, включая Signal, WhatsApp, Telegram и WeChat. Эти приложения позиционировались как безопасные инструменты для архивирования переписки госструктур и крупных компаний. По информации СМИ, в результате атаки были похищены фрагменты сообщений, внутренние логины и пароли к административной панели, а также персональные данные пользователей — включая чиновников американских агентств и сотрудников финансовых организаций.

Уязвимость оказалась критической: несмотря на заявления TeleMessage о сохранении end-to-end-шифрования, модифицированные приложения фактически пересылали все входящие и исходящие сообщения на сервер клиента, минуя базовую модель безопасности. Именно этот сервер, размещённый в облачной инфраструктуре Amazon AWS в Северной Вирджинии, и стал целью хакера. Он заявил, что на взлом ушло не более 20 минут, и описал процесс как «удивительно простой».

В числе скомпрометированных данных оказались сообщения из групповых чатов, включая один под названием «Upstanding Citizens Brigade». В этом чате рассылались политические материалы, связанные с интервью Дональда Трампа. Отдельно были зафиксированы сообщения из групп, предположительно связанных с криптовалютной компанией Galaxy Digital. В них обсуждалась законотворческая инициатива — возможно, касающаяся регулирования криптовалютного рынка, включая упоминания сенаторов и шансы на принятие законопроекта в Сенате.

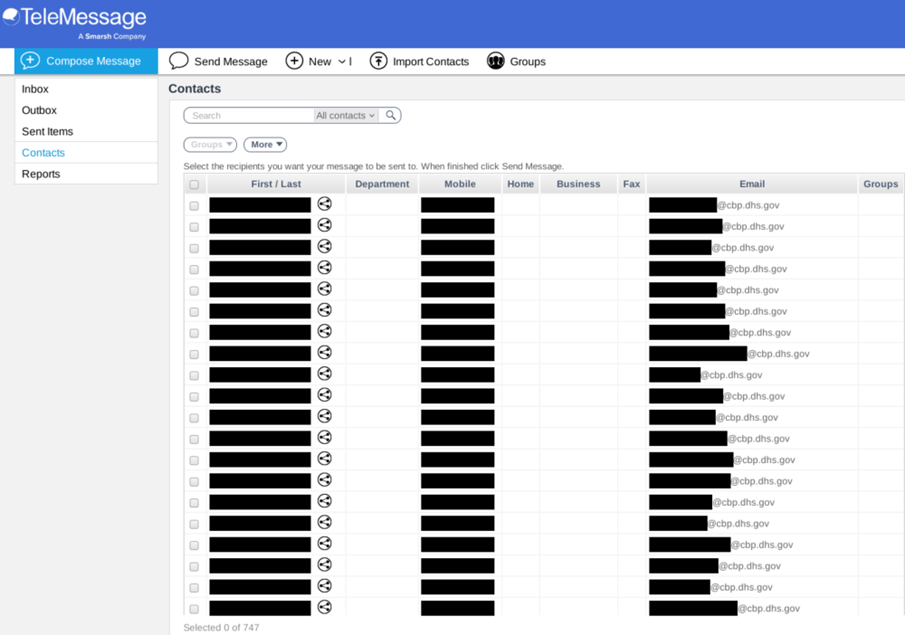

Скриншот, предоставленный хакером (404 Media)

В предоставленных хакером скриншотах фигурируют контакты чиновников Службы таможенного и пограничного контроля США (CBP) — некоторые номера действительно подтвердили свою подлинность в телефонных звонках журналистов 404 Media. В одной из административных панелей TeleMessage отображалось до 747 записей, связанных с CBP, что указывает на значительный объём скомпрометированных данных. Аналогичным образом были установлены подлинные телефоны сотрудников криптобиржи Coinbase и других финансовых компаний.

Ещё один скриншот указывает на использование TeleMessage в отделе разведки полиции Вашингтона. Также упоминается банк Scotiabank, который, как и другие финансовые учреждения, мог использовать продукт TeleMessage для соблюдения требований к хранению деловой переписки.

Несмотря на серьёзность инцидента, TeleMessage, как утверждается в утекших материалах, продолжала утверждать в своих видео на YouTube, что их приложения сохраняют шифрование и безопасность оригинального Signal. Однако фактически решение компании превращало защищённый мессенджер в инструмент, который дублирует все данные на удалённый сервер, открывая путь для утечек при любой уязвимости. Представитель Signal ранее прямо заявлял, что организация не гарантирует безопасность модифицированных версий приложения.

Сама история всплыла после того, как фотограф агентства Reuters случайно запечатлел, как член Совета нацбезопасности США Майк Уолтц использует версию Signal от TeleMessage во время совещания с Трампом. Увеличив изображение, журналисты заметили фирменные элементы интерфейса модифицированного приложения. Ранее Уолтц также допустил утечку, случайно добавив редактора The Atlantic в чат, где обсуждались боевые операции.

После того как в СМИ появилась волна материалов о взломе и утечках, сайт TeleMessage был полностью очищен — исчезли страницы с описанием продуктов и даже ссылки на загрузку приложений. Представитель материнской компании Smarsh не дал оперативного комментария, как и представители CBP, Coinbase, Scotiabank и других вовлечённых сторон.

Сама атака не охватила все данные на серверах TeleMessage — хакер получил доступ к моментальным снимкам информации, фиксируемым системой для отладки. Однако даже эти фрагменты содержали живые, незашифрованные сообщения, что полностью разрушает иллюзию защищённости. Хакер пояснил, что был мотивирован чистым любопытством и не стал уведомлять TeleMessage напрямую, опасаясь, что компания попытается скрыть факт уязвимости.

Инцидент стал прямой иллюстрацией того, насколько опасно внедрение функций архивации в мессенджеры, изначально спроектированные для полной конфиденциальности. Вместо надёжной защиты государственные органы и бизнес получили уязвимую систему, где утечка может произойти даже без взлома телефона пользователя — достаточно попасть в точку архивации, что и продемонстрировал хакер.