Linux устал вручную воевать с уязвимостями — теперь за него всё делает маленький умный робот от AMD

Attack Vector Controls может изменить саму суть работы с уязвимостями.

Инженер AMD продолжает работу над улучшением безопасности процессоров Linux, предлагая новую систему управления защитами под названием Attack Vector Controls. Её цель — упростить настройку защит от уязвимостей, переключив фокус с индивидуальных патчей на классы и области угроз. Вместо того чтобы разбираться с каждым исправлением по отдельности, разработчики смогут применять защиты по типу атаки — что гораздо логичнее и проще в сопровождении.

Первая часть этой инициативы уже приближается к включению в ядро Linux 6.16. Накануне для этого были добавлены десятки патчей в специальную ветку x86/bugs основного репозитория TIP. Подготовка началась ещё в версии Linux 6.15, а теперь, с появлением работающего кода, проект почти готов к включению в основную ветку ядра.

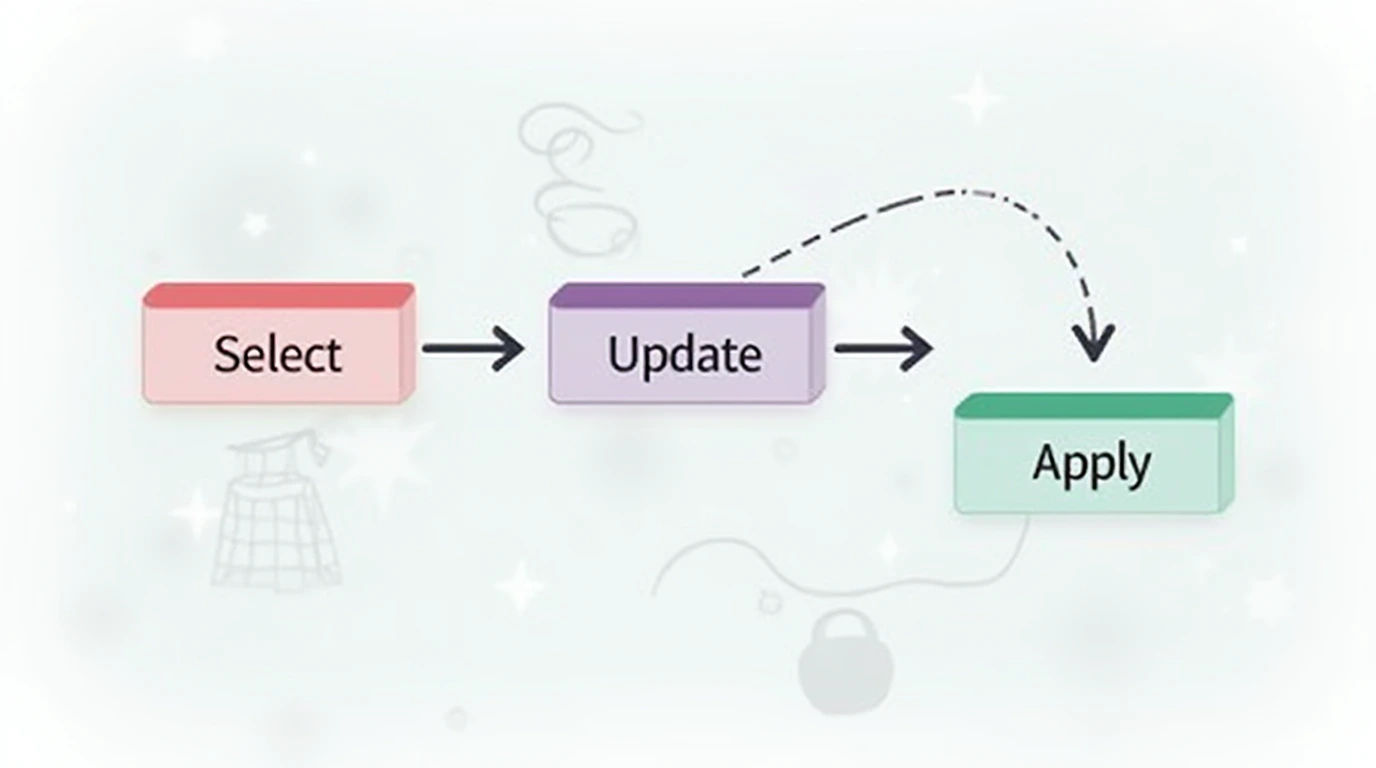

AMD-инженер Дэвид Каплан, ведущий разработку, поясняет: новая логика структурирует работу с митигациями через набор унифицированных функций. Сначала вызывается функция select для каждой уязвимости, которая выбирает оптимальный способ защиты — если пользователь не задал его явно через параметры командной строки, используется режим AUTO. Затем, если защита зависит от других митигаций, может быть вызвана функция update, чтобы согласовать выбор. Наконец, функция apply включает выбранную защиту.

Такой подход позволяет проще управлять сложными сценариями, когда уязвимости взаимодействуют друг с другом. Это важно для современных процессоров, где патчи могут конфликтовать или влиять на производительность. Работа над полной реализацией Attack Vector Controls ещё продолжается, но уже сейчас видно, как она упростит жизнь разработчикам и администраторам.