Брутфорс vs. твой пароль: что победит? Разбираемся в цифрах

Какую комбинацию не смогут взломать и за миллиард лет?

В последние годы взлом учётных записей с помощью перебора стал значительно проще, и причина этого — не только рост вычислительных мощностей, но и широкое применение искусственного интеллекта. Комбинации, которые ещё недавно считались надёжными, сегодня подбираются за считаные минуты или даже мгновенно.

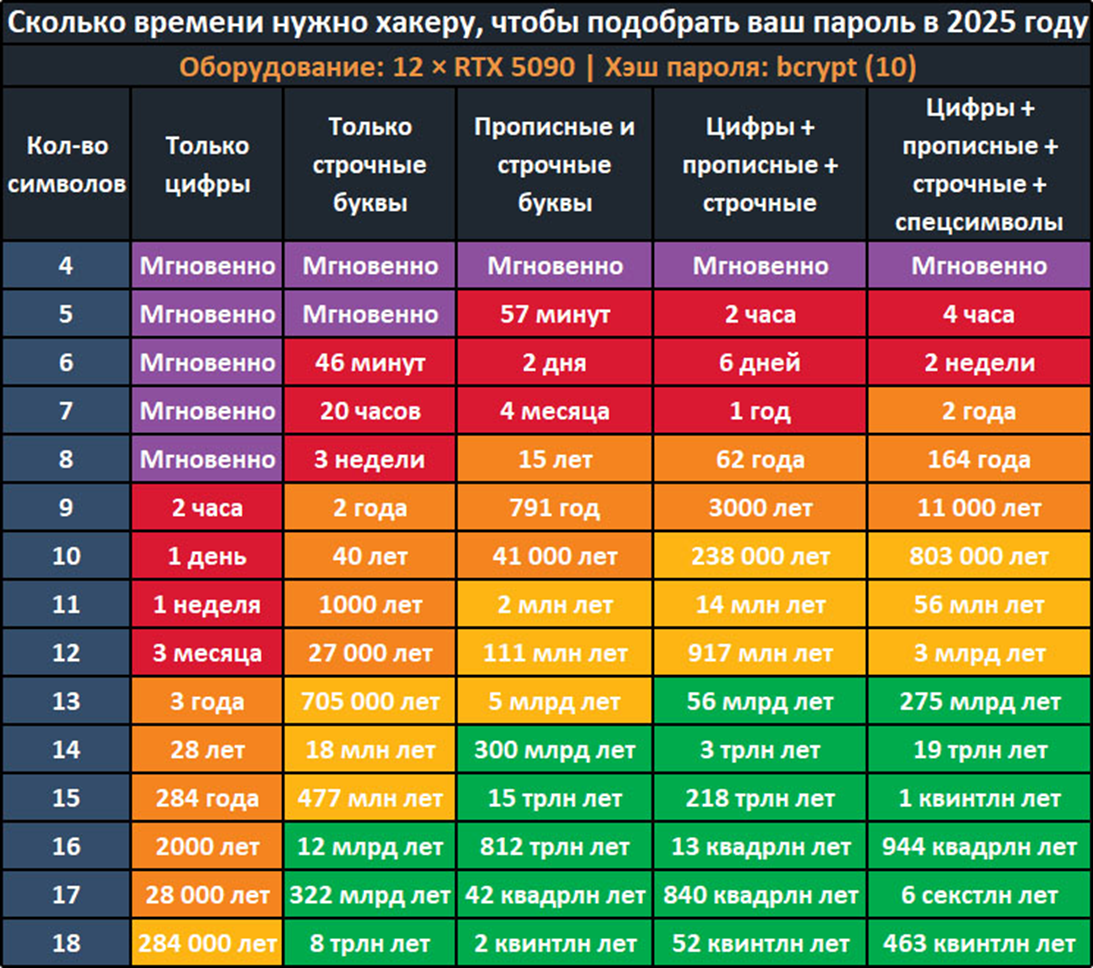

Команда Hive Systems представила обновлённую таблицу времени, необходимого для подбора пароля методом грубой силы (брутфорс). Она наглядно показывает, как сокращается срок взлома в зависимости от длины и сложности комбинации.

Так, если пароль состоит всего из четырёх–восьми цифр, его взлом занимает доли секунды. То же самое касается коротких паролей, составленных только из строчных букв. Даже пятисимвольные комбинации на латинице уже не представляют сложности для атакующих.

Значительно больше времени требуется на взлом длинных и разнообразных комбинаций. Пароли длиной от 14 до 18 символов, включающие цифры, заглавные и строчные буквы, а также специальные символы, могут оказаться неприступными на протяжении миллиардов, а иногда и триллионов лет — при условии, что взлом происходит «вслепую», без дополнительных зацепок. Именно такую ситуацию рассматривает Hive Systems — когда злоумышленник не имеет исходных данных и вынужден подбирать хэш с нуля.

Однако в реальности сценарий редко бывает столь изолированным. Специалисты предупреждают: в арсенале атакующих есть не только брутфорс, но и радужные таблицы, словари и базы ранее утёкших хэшей. Всё это ускоряет процесс и позволяет злоумышленникам обходить традиционные методы защиты. Особенно легко взламываются пароли, которые уже были скомпрометированы, используют общеизвестные слова или повторяются на разных сайтах.

Данные Cloudflare лишь подчёркивают масштаб проблемы. По их статистике, 41% пользователей по-прежнему вводят уже скомпрометированные комбинации при входе в почту, соцсети и другие сервисы. Даже после масштабных утечек многие не меняют свои старые пароли или используют их модификации. В таком случае речь идёт не о вероятности атаки, а о неизбежности её успеха.

Надёжная защита возможна только при соблюдении нескольких условий: использование уникальных длинных паролей для каждого сервиса, отказ от шаблонных комбинаций и обязательное включение многофакторной аутентификации. В управлении многочисленными паролями помогут специальные менеджеры, которые автоматически подставляют нужную строку при входе, снижая риск повторного использования.

По таблице Hive Systems ясно видно: только сложные и длинные комбинации, включающие все типы символов, способны выдерживать натиск современных методов взлома. При этом даже самый длинный пароль окажется уязвимым, если не использовать дополнительные уровни защиты.