75 Zero-Day для продвинутых: теперь ломают не пользователей, а защиту

Ivanti, Cisco и PAN — хакеры обошли тех, кто должен был защищать.

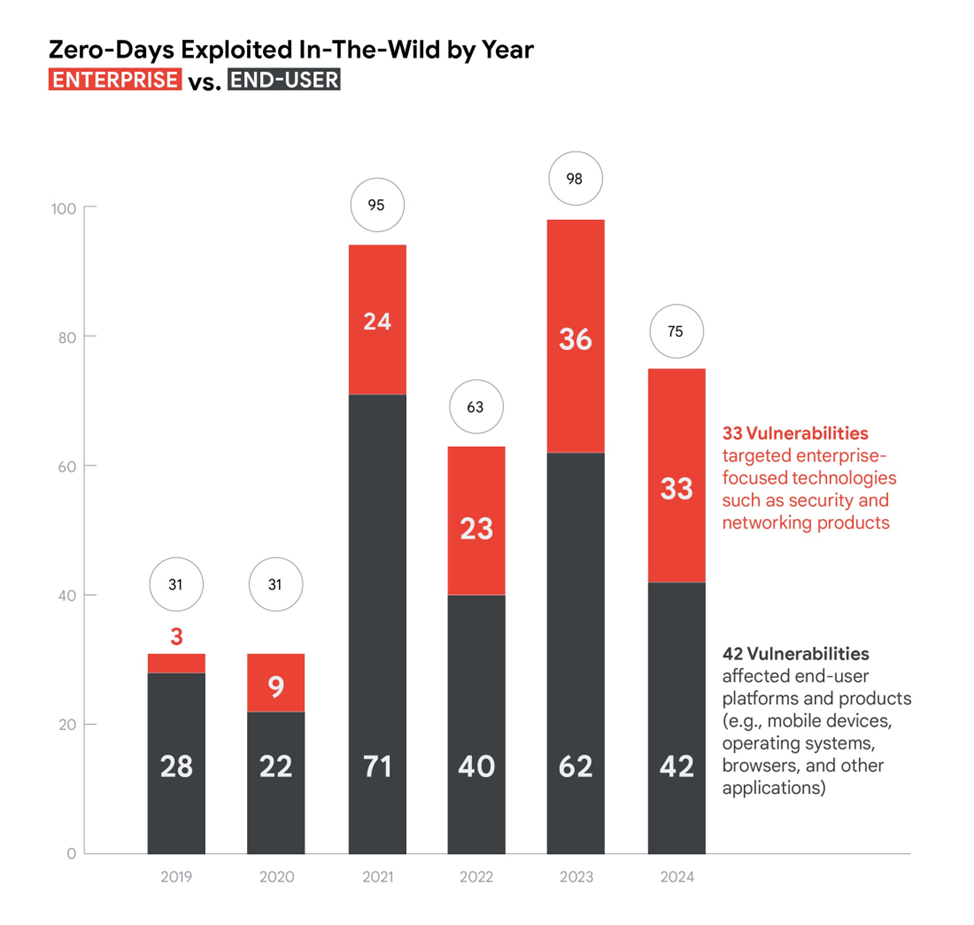

Количество уязвимостей нулевого дня, которые активно использовались злоумышленниками в 2024 году, составило 75 — этот показатель ниже, чем в 2023 году, когда было зафиксировано 98 случаев, но заметно выше значений 2022 года. Анализ Google Threat Intelligence Group показывает, что, несмотря на общий спад, злоумышленники всё активнее переключаются с привычных целей на сложные корпоративные решения — прежде всего продукты в сфере безопасности и сетевой инфраструктуры.

Наибольший сдвиг произошёл в балансе между пользовательскими и корпоративными технологиями. Если ранее злоумышленники в основном атаковали браузеры, мобильные устройства и операционные системы, то теперь почти половина уязвимостей (44%) связана с решениями, предназначенными для бизнеса. Среди них — продукты таких компаний, как Ivanti, Cisco и Palo Alto Networks, причём чаще всего атаки были нацелены на VPN, системы обнаружения угроз и другие ключевые компоненты корпоративной безопасности.

Распределение уязвимостей нулевого дня по годам (GTIG)

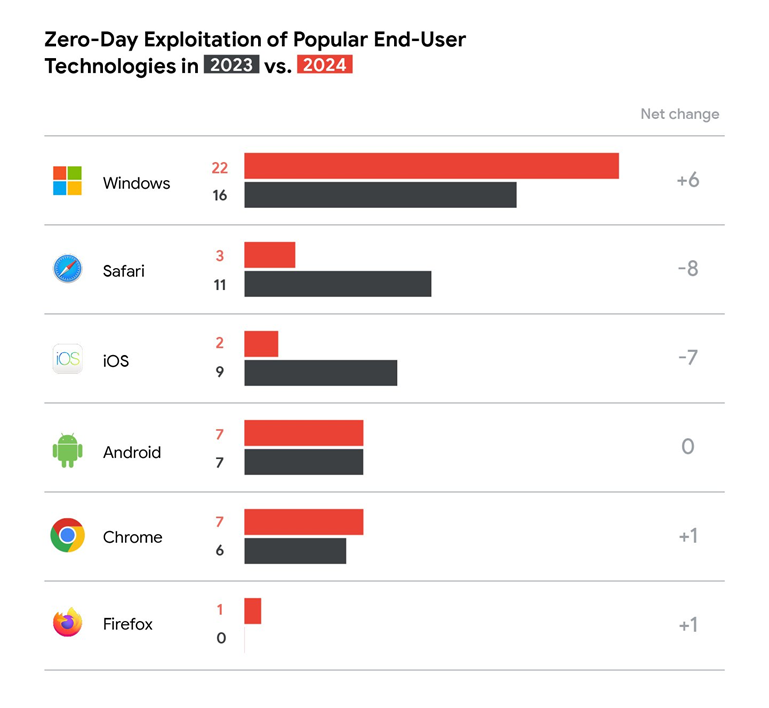

Традиционные цели — браузеры и мобильные ОС — стали эксплуатироваться реже. Количество атак на браузеры сократилось с 17 до 11, а на мобильные платформы — с 17 до 9. При этом доля атак на настольные ОС выросла до 30%, а Windows уверенно удерживает статус самой популярной цели: на неё пришлось 22 уязвимости.

Уязвимости нулевого дня в продуктах в 2023 и 2024 годах (GTIG)

Одним из факторов, повлиявших на изменение ландшафта атак, стала активизация коммерческих поставщиков шпионских инструментов (CSV). Хотя их роль в количестве зафиксированных атак снизилась по сравнению с предыдущим годом, они по-прежнему обеспечивают значительную часть нулевых дней, включая те, что требовали физического доступа к устройству. В частности, GTIG и Amnesty International задокументировали, как уязвимость CVE-2024-53104 использовалась для взлома Android-устройства с помощью модифицированного USB-устройства.

Среди государств, стоящих за атаками, наибольшую активность продемонстрировали Китай и Северная Корея. Китайские группировки, такие как UNC5221, активно атаковали корпоративные продукты, в том числе связку уязвимостей в Ivanti, а северокорейские операторы впервые достигли аналогичного уровня активности — пять уязвимостей, включая атаки на Chrome и Windows. Особенно примечательна кампания APT37, где через рекламные баннеры на южнокорейских сайтах распространялся вредоносный код без участия пользователя.

Кроме того, зафиксирована активность группировок смешанной мотивации, таких как CIGAR (она же UNC4895 или RomCom), которая совмещает финансовые атаки и кибершпионаж. GTIG приписывает ей использование уязвимостей в Firefox и Windows для повышения привилегий и последующего заражения систем. Подобные атаки позволяли переходить от простого доступа в браузере к выполнению команд от имени SYSTEM — критический уровень контроля над системой.

Основными целями атак остаются уязвимости, позволяющие удалённое выполнение кода и повышение привилегий. Наиболее часто эксплуатировались ошибки типа use-after-free, внедрение команд и межсайтовое выполнение скриптов (XSS). Большинство из этих уязвимостей возникали из-за типичных ошибок при разработке ПО, которые можно было бы избежать при соблюдении строгих стандартов программирования.

Авторы отчёта подчёркивают, что vendors, традиционно считавшиеся крупными целями, продолжают попадать под прицел, но они также накопили опыт в построении систем защиты. Новые же участники рынка, особенно в сегменте корпоративных решений, могут оказаться менее подготовленными к атакам подобного рода. GTIG рекомендует усиленное внимание к архитектурным решениям, безопасности RPC-интерфейсов, и внедрение практик нулевого доверия, включая сегментацию сети и принцип минимальных привилегий.

Хотя наблюдается рост инвестиций в защитные механизмы, Zero-Day остаются слишком ценным инструментом для кибершпионажа и киберпреступности, чтобы отказаться от их эксплуатации. В ближайшие годы, по прогнозам GTIG, интерес к ним лишь усилится — особенно в отношении продуктов, предоставляющих широкий и малозаметный доступ к инфраструктуре.