950 мегабайт доверия: как американцы «почистили» китайскую CRM

Код украли, улики стерли, кофе допили: идеальная операция made in USA.

В 2024 году специалисты Национального центра реагирования на чрезвычайные инциденты в интернете Китая (CNCERT) зафиксировали и расследовали масштабную кибератаку, организованную американскими спецслужбами против крупного китайского поставщика коммерческих криптографических продуктов.

По данным отчета, на первом этапе злоумышленники воспользовались неизвестной на тот момент уязвимостью в системе управления взаимоотношениями с клиентами (CRM), используемой компанией для хранения данных о контрактах и клиентах. Через уязвимость им удалось загрузить произвольные файлы и установить контроль над системой, а затем удалить часть журналов событий для сокрытия следов.

5 марта 2024 года в CRM-систему был внедрен специальный троян, размещённый по пути /crm/WxxxxApp/xxxxxx/xxx.php. Этот вредоносный инструмент позволял выполнять любые команды на заражённом сервере. Для обхода обнаружения его связь с командными серверами шифровалась и дополнительно усложнялась кодированием и сжатием.

Позднее, 20 мая 2024 года, атакующие осуществили горизонтальное перемещение внутри сети и получили доступ к системе управления кодами продуктов и проектов компании.

Расследование показало, что в период с марта по сентябрь злоумышленники через 14 зарубежных прокси-IP похитили около 950 МБ данных из CRM-системы. Среди украденной информации — более 8000 клиентских записей, свыше 10 000 контрактов и данные о ключевых заказах, включая заказы от государственных структур Китая.

С мая по июль 2024 года атаки продолжились на систему управления исходными кодами, откуда через три других зарубежных прокси-IP было похищено около 6,2 ГБ данных, включая материалы по трем исследовательским проектам в области криптографии.

Анализ вредоносного кода показал его очевидное родство с ранее выявленными кибероружием, связанным с американскими спецслужбами. Атаки происходили преимущественно в рабочее время по восточному времени США — с 10 до 20 часов по рабочим дням, тогда как в праздники активность не фиксировалась, что дополнительно указывает на государственное происхождение угрозы.

Особенностью операции стала высокая степень маскировки: злоумышленники активно использовали общедоступные инструменты для обхода обнаружения, временно устанавливали стандартные веб-оболочки, оперативно переключали IP-адреса для затруднения отслеживания и удаляли логи. Все это свидетельствует о наличии у атакующих богатых ресурсов, высокой координации и явной профессиональной подготовки.

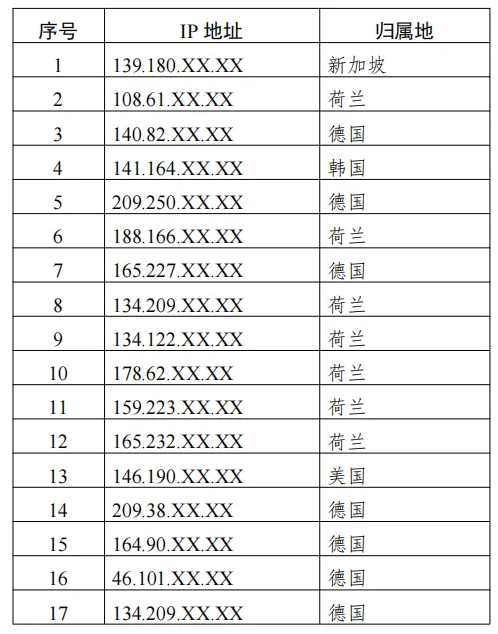

На данный момент опубликован также частичный список IP-адресов, использованных в качестве промежуточных узлов для проведения атаки.