Военные под колпаком: троян в навигаторе сливает их геоданные

Вредонос встраивается в систему и передаёт координаты без единого звука.

Российские военные оказались целью новой шпионской кампании, в рамках которой злоумышленники распространяют вредоносное ПО для Android под видом навигационного приложения Alpine Quest. Об этом сообщили аналитики антивирусной компании Doctor Web.

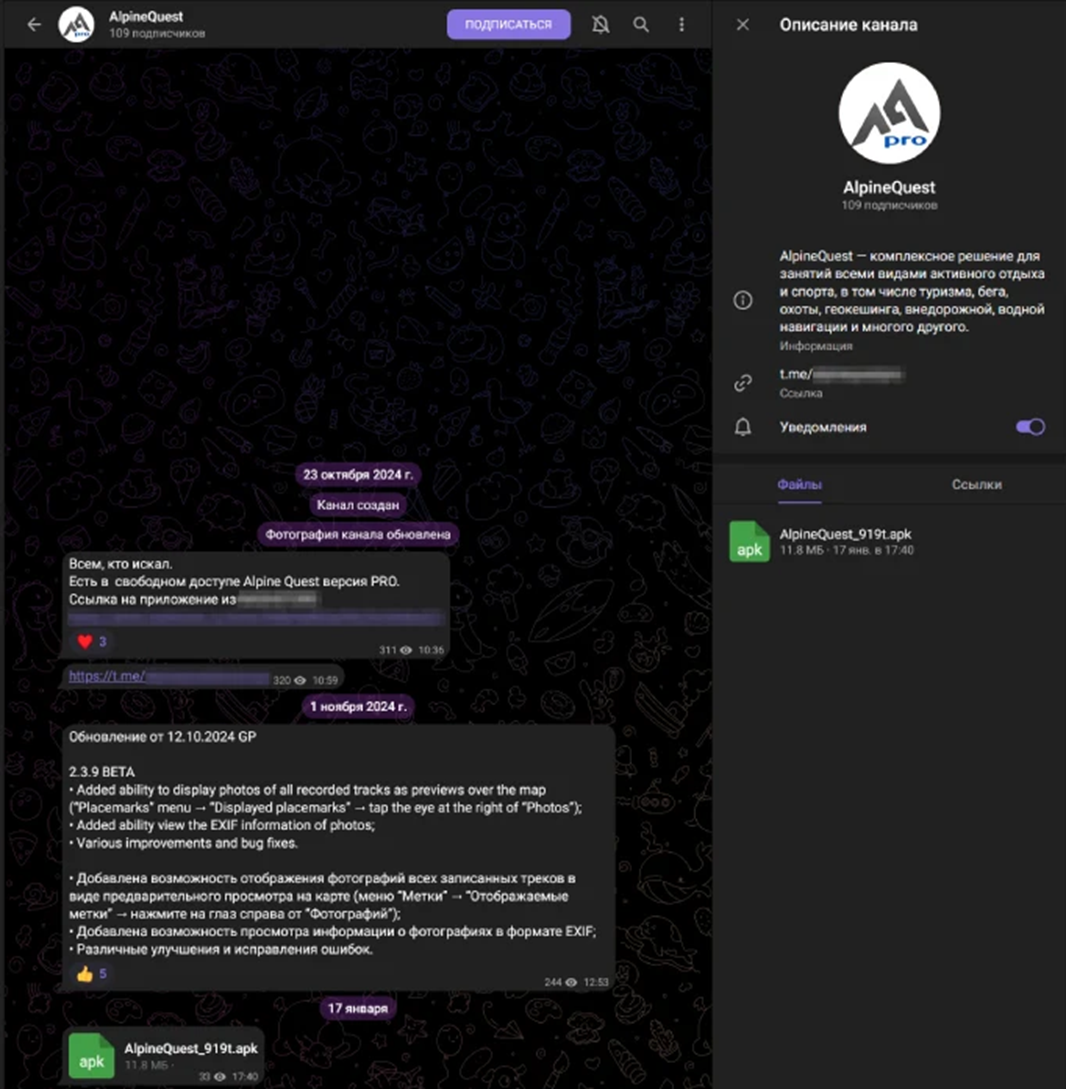

Вредонос был внедрён в модифицированные версии Alpine Quest Pro — платного приложения, которое часто используется для навигации на местности. Исследователи зафиксировали распространение трояна через один из российских каталогов Android-приложений, а также через поддельный канал в Telegram. Сначала в канале размещалась ссылка на каталог, а затем вредоносное APK-приложение предлагалось напрямую как «обновление».

Особую опасность представляет тот факт, что Alpine Quest активно используется военными. После установки заражённое приложение внешне не отличается от оригинала и полностью сохраняет его функции, что позволяет вредоносной активности оставаться незамеченной продолжительное время.

Злоумышленники получают доступ к контактам, номеру телефона, информации о сохранённых файлах, дате и геолокации устройства. Все изменения местоположения сразу передаются в Telegram-бота. Также троян может загружать дополнительные модули и выполнять более сложные задачи — например, извлекать файлы, передаваемые через Telegram и WhatsApp.

Обнаруженное вредоносное ПО получило обозначение «Android.Spy.1292.origin». Его функциональность гибко расширяется путём загрузки дополнительных компонентов, благодаря чему вредонос способен выполнять разнообразные операции по сбору информации и контролю за устройством. Аналитики подчёркивают, что его возможности выходят далеко за рамки простой слежки за геолокацией.

На фоне этой атаки появились сведения о другой вредоносной кампании, нацеленной на крупные российские организации. Специалисты «Лаборатории Касперского» выявили вредоносную программу, распространяемую под видом обновлений к защищённому ПО ViPNet. Целью атаки стали структуры из госсектора, финансов и промышленности.

Вредоносная программа поставлялась в архиве LZH, структурированном так, чтобы походить на официальный апдейт ViPNet. Внутри содержался исполняемый файл «msinfo32.exe» — загрузчик, который расшифровывал и запускал бэкдор в памяти системы. Этот бэкдор способен устанавливать соединение с C2-сервером через TCP, откуда получает команды, может загружать дополнительные модули, воровать файлы и выполнять произвольные действия.

Эксперты подчёркивают, что распространение вредоносного ПО через поддельные обновления — один из самых эффективных и опасных векторов атаки, поскольку вызывает меньше подозрений у пользователей. В обоих случаях злоумышленники делают ставку на доверие к привычному программному обеспечению и невнимательность при установке приложений.

В качестве защиты специалисты рекомендуют загружать приложения только из официальных магазинов и не пользоваться взломанными программами, найденными в сомнительных источниках. Нарушение этих правил может обернуться утечкой критически важной информации и полным контролем над устройством со стороны злоумышленников.