300 тысяч DDoS-атак: GorillaBot сокрушает сетевое пространство

Десятки тысяч организаций совсем не готовы к новой интернет-угрозе.

Новая волна атак с использованием изменённого варианта Mirai под названием GorillaBot стала причиной более 300 тысяч DDoS-атак, которые затронули в сентябре этого года порядка 20 тысяч организаций по всему миру.

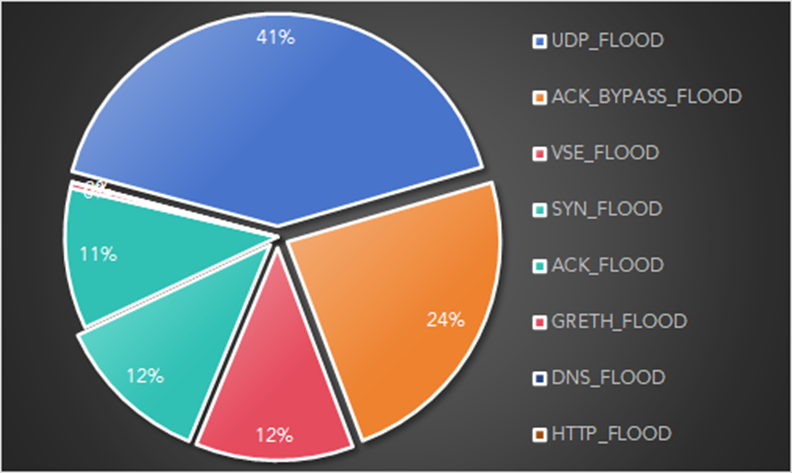

Примерно в 41% случаев злоумышленники использовали UDP Flood, направляя массивы пакетов для перегрузки сетей жертв. Также около четверти атак использовали ACK Bypass Flood, когда злоумышленники забрасывали один порт поддельными пакетами TCP ACK, создавая перегрузку на уровне сетевого протокола.

Исследователи из компании NSFOCUS отметили, что GorillaBot использует переработанный код из семейства Mirai и поддерживает такие архитектуры, как ARM, MIPS, x86_64 и x86. Особенностью GorillaBot является сообщение на заражённых устройствах с текстом «gorilla botnet is on the device ur not a cat go away», что и послужило причиной названия ботнета.

Для управления ботнетом использовалось сразу пять C2-серверов, которые на пике атак генерировали до 20 тысяч команд в сутки. В общей сложности атаки затронули 113 стран, при этом Китай пострадал больше всего, за ним следуют США, Канада и Германия.

Самые популярные методы DDoS-атак, используемые ботнетом GorillaBot

GorillaBot использует 19 различных методов DDoS-атак, включая UDP-флуды и TCP Syn/ACK-флуды, что усложняет процесс защиты для организаций. Для противодействия таким многоуровневым атакам требуется использование различных методов защиты, таких как ограничение скорости передачи UDP-пакетов и использование систем отслеживания TCP-соединений для фильтрации только валидных пакетов ACK.

Трафик от так называемых «плохих ботов», таких как GorillaBot, продолжает расти. В 2023 году исследователи компании Imperva заблокировали около 6 триллионов запросов от таких ботов, что составляет 32% всего интернет-трафика — это на 2% больше, чем в предыдущем году. Imperva отмечает, что доля бот-атак, связанных с DDoS, достигает 12,4%, особенно в таких отраслях, как игровая индустрия, телекоммуникации и здравоохранение.

Эволюция киберугроз требует постоянной бдительности и адаптации защитных мер. Появление новых вариантов вредоносного ПО, таких как GorillaBot, демонстрирует, что злоумышленники непрерывно совершенствуют свои инструменты, используя многоуровневые атаки и охватывая широкий спектр целей по всему миру.

Организациям необходимо инвестировать в комплексные системы безопасности и регулярно обновлять стратегии защиты, чтобы противостоять растущей изощрённости и масштабу кибератак в современном цифровом ландшафте.