Хакерская империя LockBit рушится: четыре новых ареста

Ключевые члены преступной группы задержаны в Европе.

После успешной операции по разрушению инфраструктуры известной хакерской группы LockBit в феврале этого года, получившей название «LockBit Leak Week», власти продолжают борьбу с киберпреступниками. Недавно были арестованы еще четверо подозреваемых, связанных с ныне разрушенной империей программ-вымогателей LockBit.

Первый арест был произведен французской жандармерией. Подозреваемый разработчик LockBit был задержан во время отпуска в стране, имеющей соглашение об экстрадиции с Францией. Личность арестованного не раскрывается в соответствии с французским законодательством. Страна, где произошло задержание, также не указывается. Однако на взломанном блоге LockBit появилось сообщение о том, что задержанному предъявлены серьезные обвинения во Франции в связи с делом против организованной преступной группы LockBit.

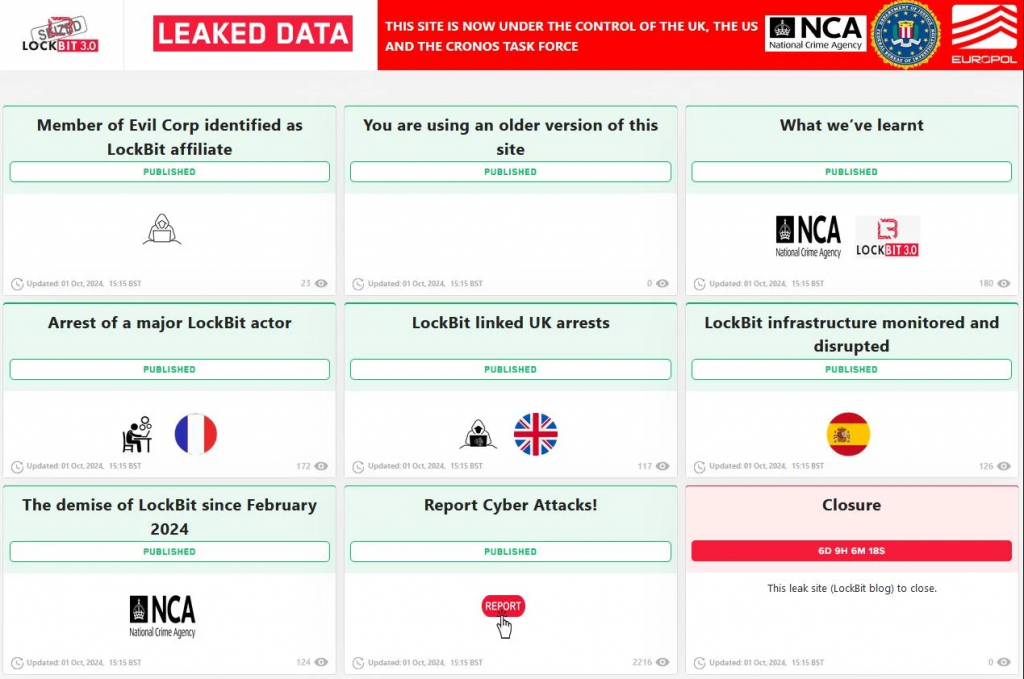

Блог-утечек LockBit, находящийся под контролем операции «Кронос», вновь заработал, чтобы сообщить о четырёх арестах предполагаемых сообщников банды

Арест состоялся в августе, в том же месяце еще два человека были задержаны в Великобритании. Один подозревается в связях с аффилированным лицом LockBit, другой - в отмывании денег. Национальное агентство по борьбе с преступностью (NCA) Великобритании не раскрыло личности подозреваемых, но сообщило, что данные для их идентификации были получены в результате анализа информации, изъятой во время февральской операции против группировки.

Испанская Гражданская гвардия также приняла участие в операции, арестовав в мадридском аэропорту человека, которого считают «ключевым подозреваемым». Предполагается, что задержанный является владельцем так называемого «пуленепробиваемого» хостинга - одного из ключевых элементов инфраструктуры киберпреступников, подобных LockBit.

В ходе операции «Кронос», глобального сотрудничества правоохранительных органов по ликвидации группировки LockBit, были получены доступ и изъяты девять серверов, относящихся к инфраструктуре преступников. Полученная информация в настоящее время анализируется для преследования основных членов и аффилированных лиц группы программ-вымогателей.

Несмотря на то, что эти аресты являются значительным успехом в борьбе с LockBit, они представляют собой лишь малую часть всей группировки. За всю историю существования LockBit было произведено очень мало арестов, и многие подозреваемые до сих пор остаются на свободе.

Среди недавних успехов правоохранительных органов можно отметить арест отца и сына в Украине, подозреваемых в связях с LockBit, а также задержание в США 20-летнего Руслана Магомедовича Астамирова, подозреваемого в проведении как минимум пяти атак с использованием программ-вымогателей LockBit.

Одним из наиболее значимых открытий операции «Кронос» стало подтверждение подозрений о том, что LockBit сохраняла украденные данные даже после выплаты выкупа жертвами. Анализ исходного кода инструментов LockBit показал, что они были разработаны таким образом, чтобы данные никогда не удалялись полностью.

В панели управления для аффилированных лиц LockBit существовала опция удаления данных жертвы. Однако исследователи обнаружили, что кнопка «Да» в окне подтверждения удаления на самом деле отправляла запрос в штаб-квартиру LockBit, которая могла одобрить или отклонить запрос на удаление данных жертвы.

Даже в случае одобрения запроса, каждый файл должен был быть удален вручную администратором LockBit путем последовательного ввода идентификатора каждой папки. Только подозреваемый Дмитрий Хорошев имел возможность фактически удалять данные, и аффилированное лицо никогда не могло знать, были ли данные действительно уничтожены.

Более того, власти утверждают, что LockBit не удаляла никаких данных начиная с 2022 года. Это открытие еще раз подтверждает, что выплата выкупа киберпреступникам не гарантирует безопасность украденных во время атаки данных.