Xmrig в авторепли: новая схема кибератак на российские компании

Как обычная функция стала кошмаром безопасности?

Эксперты F.A.C.C.T. обнаружили нестандартный метод распространения вредоносной программы Xmrig. Злоумышленники использовали функцию автоматических ответов на электронных почтовых ящиках для доставки майнера, предназначенного для незаметной добычи криптовалют.

Атаки с применением этой схемы начались в конце мая и были направлены на крупные российские онлайн-платформы, торговые сети, маркетплейсы, а также компании из сферы страхования и финансов. Для рассылки вредоносных autoreply-сообщений использовались взломанные почтовые аккаунты. По данным аналитиков, с конца мая было зафиксировано около 150 таких вредоносных писем.

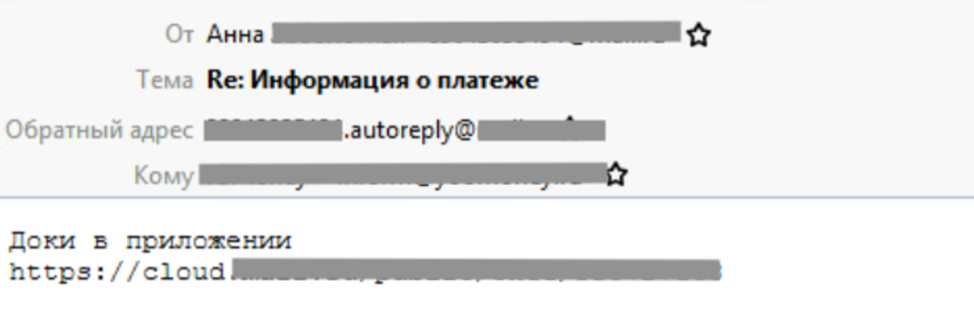

Все письма были отправлены с использованием стандартной функции почтового автоответчика, которая автоматически рассылает подготовленные сообщения на входящие письма. Внутри письма была ссылка на облачный сервис, где хранился архив с вредоносным майнером Xmrig.

Анализ почтовых адресов показал, что до этого они использовались в легитимных целях, но после компрометации были задействованы в атаке. Доступ к этим учетным записям могли получить злоумышленники через базы данных, попавшие в сеть. Эти базы содержат как открытые учетные данные, так и хэшированные пароли, которые можно взломать с использованием методов радужных таблиц.

Анализ также показал, что многие пользователи скомпрометированных почтовых ящиков использовали одни и те же пароли в различных сервисах, что значительно упростило задачу злоумышленников.

За первую половину 2024 года в открытый доступ попали данные из 150 баз российских компаний. В этих утечках было собрано более 200,5 миллионов строк данных, включая имена, адреса, пароли, даты рождения, паспортные данные и номера телефонов. Около 30% утечек затронули компании, специализирующиеся на розничной онлайн-торговле. Среди пользователей, чьи почтовые ящики были скомпрометированы, оказались как физические лица, так и представители различных компаний, включая арбитражных управляющих, небольшие торговые компании, строительные фирмы и фермерские хозяйства.

В письмах, содержащих вредоносное ПО, находилась ссылка на архив в облачном сервисе, где был размещен майнер Xmrig. Xmrig — это кроссплатформенное программное обеспечение для майнинга криптовалют, которое совместимо с видеокартами от AMD и Nvidia. Оно поддерживает несколько популярных алгоритмов для добычи криптовалюты и чаще всего используется для майнинга монеты Monero. Злоумышленники часто применяют его для дополнительного заработка при проведении атак.

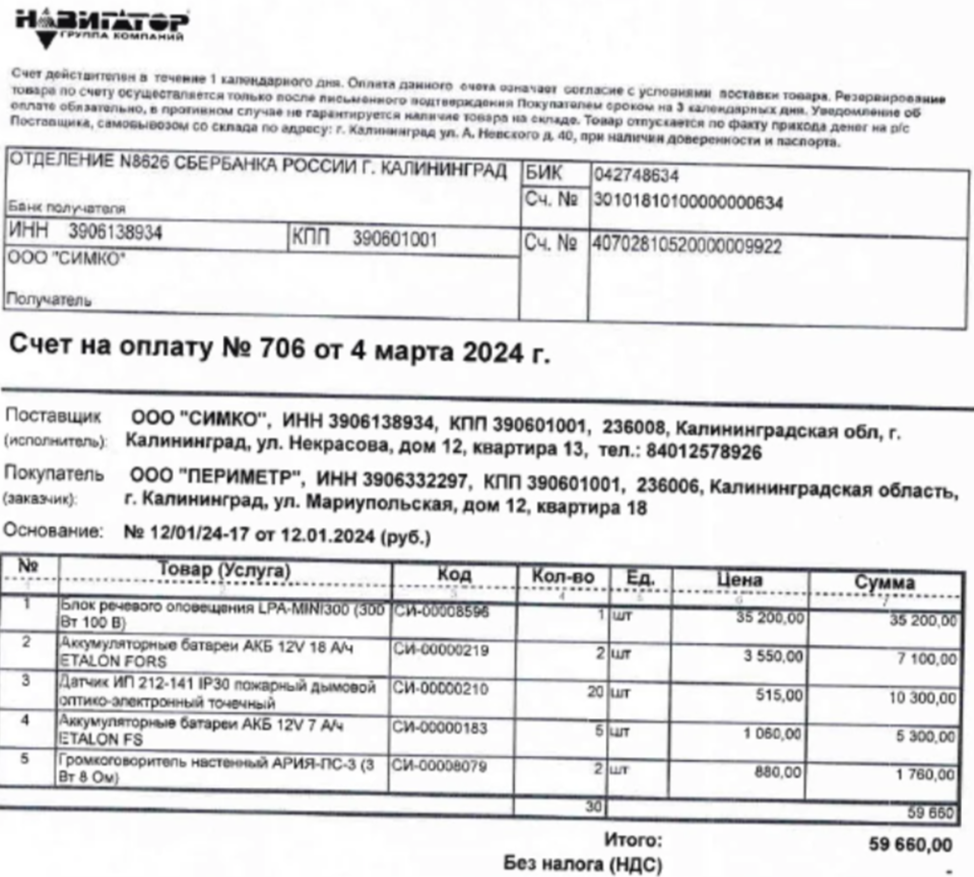

Для сокрытия своих действий, атакующие прилагали к письмам поддельный скан счета на оплату оборудования, который не был связан с содержанием письма. Это увеличивало вероятность того, что жертвой могут стать как компании, так и обычные пользователи, взаимодействующие с взломанными почтовыми ящиками.

Скан-приманка

Эксперты предупреждают, что подобный способ распространения ВПО опасен тем, что жертва сама инициирует коммуникацию, ожидая ответного письма. Это принципиально отличается от массовых рассылок, которые часто игнорируются получателями.

Для защиты пользователям рекомендуется соблюдать правила цифровой гигиены: использовать сложные и уникальные пароли, не сохранять их в браузере, избегать использования нелицензионного ПО и не переходить по сомнительным ссылкам. Также важно не вводить свои данные на подозрительных сайтах и не аутентифицироваться через мессенджеры, особенно в случае подозрительных просьб или выигрышей.

Компаниям рекомендуется регулярно обучать сотрудников по вопросам информационной безопасности, внедрять многофакторную аутентификацию и проводить мониторинг компрометации учетных записей.