HardBit 4.0: шифрование по паролю и сложные методы обхода анализа

Киберпреступники отказались от сайтов утечек в пользу повторных прямых угроз.

Исследователи в области кибербезопасности выявили новую версию вредоносного ПО под названием HardBit, которая включает новые методы маскировки для усложнения анализа. По словам экспертов из Cybereason, «в отличие от предыдущих версий, HardBit 4.0 защищён паролем, который необходимо вводить прямо во время выполнения программы, что значительно затрудняет анализ вредоносного ПО».

Одноимённая группировка HardBit, стоящая за распространением данного вредоноса, была впервые обнаружена исследователями Fortinet в октябре 2022 года. Она является финансово мотивированной и обычно использует методы двойного вымогательства.

Основное отличие этой группы от других киберпреступных объединений заключается в отсутствии сайта для утечки данных. Вместо этого хакеры угрожают своим жертвам новыми атаками, чтобы получить выкуп. Основным каналом для связи, которым пользуются хакеры, является защищённый мессенджер Tox.

Точный способ начального проникновения в системы жертв HardBit пока неясен, но предполагается, что это может быть атака методом грубой силы на RDP и SMB-сервисы. После получения доступа злоумышленники крадут учётные данные с помощью таких инструментов, как Mimikatz и NLBrute, а также проводят исследование сети с использованием Advanced Port Scanner, что позволяет им перемещаться по ней через RDP.

Как отметила компания Varonis в своём прошлогоднем отчёте, «после компрометации вредоносное ПО HardBit выполняет ряд действий, снижающих уровень безопасности хоста, перед шифрованием данных жертвы». Само шифрование осуществляется с помощью файла Neshta, который ранее использовался для распространения других видов вредоносного ПО.

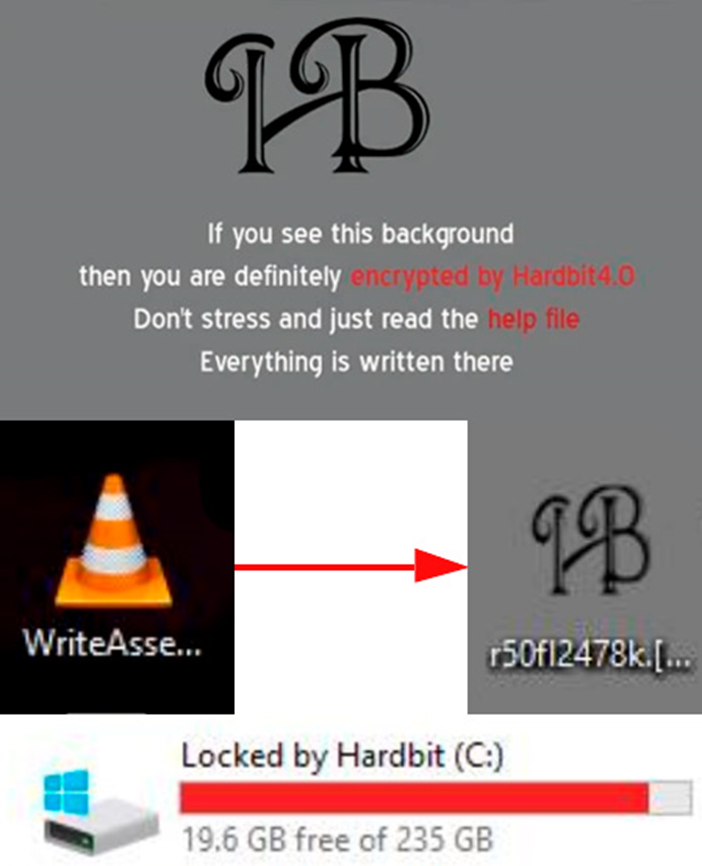

HardBit также способен отключать встроенный в Windows антивирус Microsoft Defender и завершать различные системные процессы и службы, чтобы избежать обнаружения. После этого программа шифрует файлы, обновляет их иконки, меняет обои рабочего стола и метку тома системы на «Locked by HardBit».

Вредоносное ПО существует в двух вариациях: с графическим интерфейсом и без. Для успешного выполнения от злоумышленника требуется указать специальный авторизационный ID. Графическая версия, в отличии от версии для командой строки, поддерживает режим вайпера, что позволяет вредоносу безвозвратно удалять файлы и форматировать диски.

Cybereason отмечает, что «после ввода авторизационного ID, HardBit запрашивает ключ шифрования для шифрования файлов на целевых машинах». Режим вайпера активируется отдельно по запросу операторов, которым необходимо развернуть специальный конфигурационный файл.

Таким образом, непрерывное усложнение вредоносного ПО подчёркивает важность проактивного подхода к кибербезопасности. Организациям следует не только укреплять технические защитные меры, но и развивать культуру цифровой бдительности среди сотрудников, чтобы эффективно противостоять постоянно развивающимся угрозам.