Unfurling Hemlock: киберпреступники атакуют с помощью «кассетной бомбы» вредоносного ПО

Уникальный способ заражения позволяет доставить одновременно сотни тысяч файлов на системы жертв.

Группировка Unfurling Hemlock проводит массированные атаки, доставляя на системы жертв до 10 видов вредоносного ПО одновременно, распространяя сотни тысяч вредоносных файлов в системах по всему миру.

Такой метод заражения называется «кассетной бомбой вредоносного ПО». Суть метода в том, что один образец вредоносного ПО распространяет дополнительные на скомпрометированной машине. Среди распространяемых вредоносных программ – стилеры, ботнеты и бэкдоры.

Кампанию обнаружили специалисты KrakenLabs и сообщили, что эта деятельность ведётся с февраля 2023 года. KrakenLabs выявили более 50 000 кассетных вредоносных файлов с уникальными характеристиками, связывающими их с группой Unfurling Hemlock.

Атаки Unfurling Hemlock начинаются с выполнения файла WEXTRACT.EXE, который попадает на устройства жертв через вредоносные письма или загрузчики, к которым Unfurling Hemlock имеет доступ благодаря контракту со своими партнерами. Вредоносный исполняемый файл содержит вложенные сжатые CAB-файлы, каждый уровень которых содержит образец вредоносного ПО и ещё один сжатый файл.

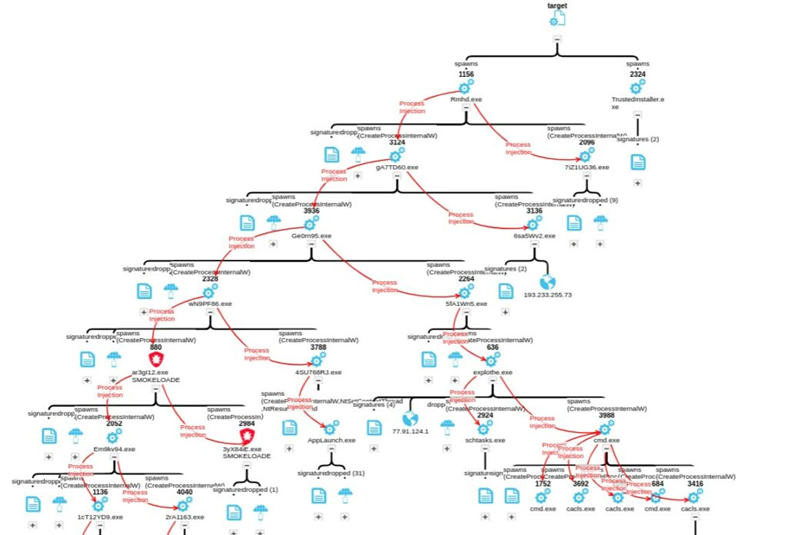

Диаграмма поведения образца из кампании

На каждом этапе распаковки на машину жертвы устанавливается очередной вариант вредоносного ПО. Когда достигается финальная стадия, файлы выполняются в обратном порядке – сначала запускается последняя извлечённая вредоносная программа.

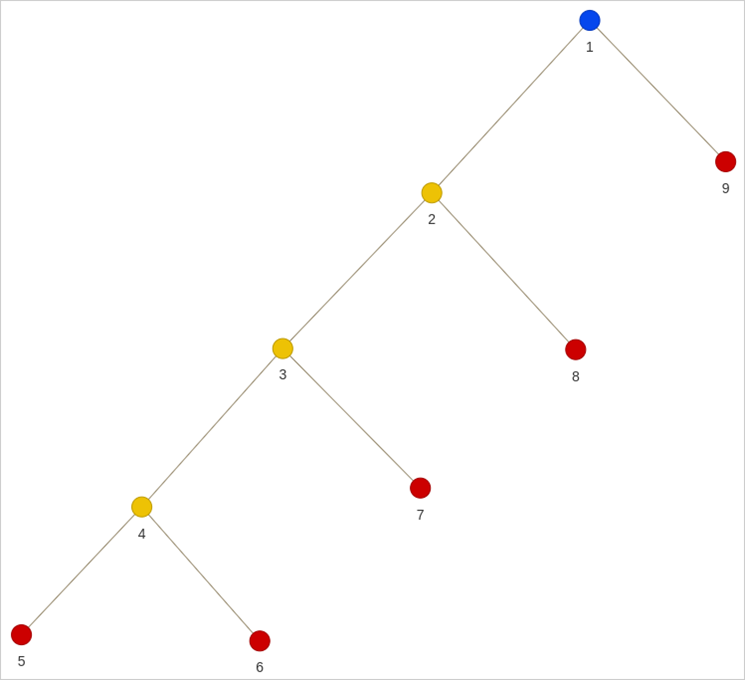

Порядок выполнения вредоносного ПО

KrakenLabs наблюдали от 4 до 7 этапов, то есть количество шагов и объём доставляемого вредоносного ПО в атаках варьируется. Анализ показал, что более половины атак группы были направлены на системы в США, при этом значительная активность также наблюдалась в Германии, Турции, Индии и Канаде.

Доставка множества вредоносных программ на скомпрометированной системе обеспечивает высокий уровень избыточности, предоставляя киберпреступникам больше возможностей для сохранения присутствия и монетизации.

Несмотря на риск обнаружения, многие злоумышленники следуют такой агрессивной стратегии, рассчитывая, что хотя бы часть их вредоносных программ уцелеет после очистки системы.

Связь между анализируемыми файлами, промежуточными этапами и вредоносным ПО, которое они загружают

В ходе атаки Unfurling Hemlock аналитики KrakenLabs наблюдали следующее вредоносное ПО и утилиты:

- Redline: популярный стиллер, похищающий чувствительную информацию, такую как учетные данные, финансовые данные и криптокошельки. Может красть данные из веб-браузеров, FTP-клиентов и почтовых клиентов;

- RisePro: новый стиллер, специализирующийся на краже учетных данных и эксфильтрации данных. Еацелен на информацию из браузера, криптовалютные кошельки и другие личные данные;

- Mystic Stealer: работает по модели Malware-as-a-Service (MaaS), способный красть данные из различных браузеров, криптовалютных кошельков и приложений Steam и Telegram;

- Amadey: специальный загрузчик для скачивания и выполнения дополнительных вредоносных программ;

- SmokeLoader: универсальный загрузчик и бэкдор, широко используемый в киберпреступности. Часто используется для загрузки других типов вредоносного ПО и может маскировать свой трафик C2, имитируя запросы к легитимным сайтам.

- Protection disabler: утилита для отключения Защитника Windows и других средств безопасности.

- Enigma Packer: инструмент для упаковки и сокрытия вредоносных полезных нагрузок.

- Healer.exe: утилита, нацеленная на отключение защитных мер, в частности Защитника Windows.

- Performance checker: утилита для проверки и регистрации производительности выполнения вредоносного ПО, сбора статистической информации о системе жертвы и успешности процесса заражения;

- Прочие утилиты, использующие встроенные инструменты Windows для сбора системной информации.

KrakenLabs предполагает, что Unfurling Hemlock продает логи стиллеров и начальный доступ другим злоумышленникам. На основе собранных данных исследователи с уверенностью считают, что Unfurling Hemlock базируется в одной из стран Восточной Европы.

KrakenLabs рекомендует пользователям проверять загруженные файлы с помощью актуальных антивирусных инструментов перед их выполнением, так как всё вредоносное ПО, распространяемое в данной кампании, хорошо задокументировано и имеет известные сигнатуры.