Vortax: любители видеосозвонов массово лишаются своих накоплений

Всего один неосознанный клик превращается в финансовую катастрофу для криптоинвесторов.

Исследователи из Insikt Group, входящей в состав Recorded Future**, выявили новую угрозу для пользователей macOS. Вредоносное ПО под названием Vortax, выдающее себя за приложение для виртуальных встреч с функцией видеосозвона, распространяет сразу три вида похитителей информации: Rhadamanthys, Stealc и Atomic macOS Stealer (AMOS). Эта вредоносная кампания направлена на кражу криптовалюты и управляется киберпреступником под псевдонимом «markopolo».

AMOS, ранее редко встречавшийся в реальных атаках, в последние месяцы активно используется в злонамеренной деятельности. В отличие от более распространённых вредоносных программ для Windows, спрос на программы для macOS растёт, что подтверждается увеличением упоминаний о таких вредоносных программах на тёмных веб-ресурсах.

Insikt Group обнаружила, что под видом легитимного программного обеспечения для виртуальных встреч распространяются 23 других вредоносных приложения для macOS. Существуют также доказательства связи кампании Vortax с предыдущей деятельностью, которая использовала фишинговые уловки для атаки на пользователей macOS и Windows через приманки Web3-игр.

«Эта кампания, в первую очередь нацеленная на пользователей криптовалют, демонстрирует значительный рост угроз безопасности для macOS и выявляет обширную сеть вредоносных приложений», — отметили специалисты по безопасности, описывая «markopolo» как «гибкого, адаптивного и универсального» киберпреступника.

Ключевой аспект злонамеренной операции заключается в попытке легитимизации Vortax в социальных сетях и Интернете. Злоумышленники поддерживают блог на Medium, наполненный предположительно сгенерированными ИИ статьями, а также имеют верифицированный аккаунт в X * с золотой галочкой.

Верифицированный аккаунт на платформе X

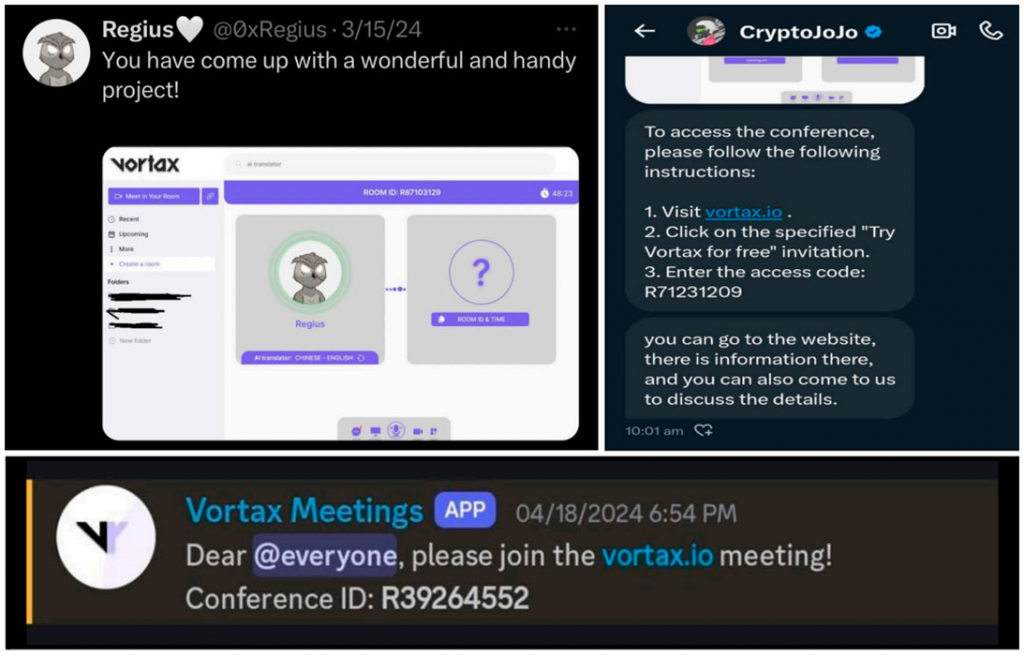

Чтобы скачать заражённое приложение, жертвы должны предоставить уникальный идентификатор встречи (RoomID), который распространяется через ответы на аккаунт Vortax, личные сообщения и каналы в Discord и Telegram, посвящённые криптовалюте.

Доступ к скачиванию осуществляется по персональному приглашению с кодом доступа

После ввода Room ID на сайте Vortax, пользователи перенаправляются на ссылку Dropbox или внешний сайт, где скачивают установщик, ведущий к загрузке вредоносного ПО. Примечательно, что зловредный софт существует не только в версии для macOS, но и для Windows.

«Злоумышленник, управляющий этой кампанией, использует совместный хостинг и инфраструктуру C2 для всех сборок», — сообщили специалисты. «Это предполагает, что он опирается на удобство, быстро сворачивая мошенничество при его обнаружении или снижении доходности, переходя к новым приманкам».

По данным криптовалютного исследователя ZachXBT, один из пострадавших потерял $245 000 после того, как стал жертвой мошенничества Vortax. Сразу после скачивания и установки Vortax криптовалютные активы жертвы были выведены с её кошельков, переведены через несколько промежуточных адресов и депонированы на биржи.

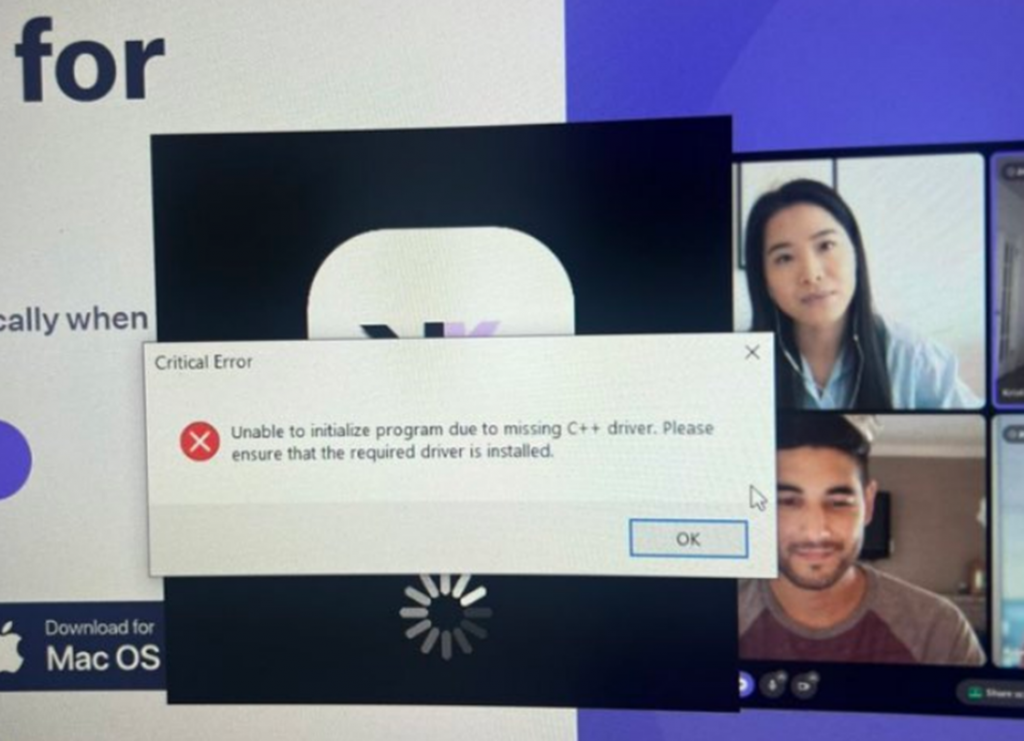

Самое забавное, что к желаемому виртуальному собранию криптоинвесторов у жертв мошенничества подключиться так и не удалось, так как вредоносная программа имитирует ошибку из-за отсутствия программного компонента и вылетает.

Windows-версия Vortax демонстрирует ошибку отсутствующего «C++ драйвера»

Злонамеренные кампании, подобные Vortax, в последнее время становятся всё более изощренными и масштабными. Использование генеративного ИИ для создания легитимного образа компании помогает хакерам завоевать доверие пользователей и полностью усыпить их бдительность.

Пользователи должны более внимательно подходить к проверке скачиваемых приложений и подозрительной активности, чтобы защитить свои данные и финансы от киберпреступников и их хитроумных мошеннических стратегий.

* Социальная сеть запрещена на территории Российской Федерации.

**Recorded Future признана нежелательной организацией в России.