Как DNSBomb уничтожит ваш сервер: подробности новой PDoS-атаки

Всё, что нужно знать о разрушительной атаке с использованием DNS-запросов.

Ученые раскрыли детали новой мощной и эффективной техники «импульсной DoS-атаки» (pulsing denial-of-service, PDoS), которая использует DNS-запросы и ответы для достижения коэффициента усиления атаки в 20 000 раз.

По своей сути атака, получившая название DNSBomb (CVE-2024-33655), эксплуатирует легитимные функции DNS, такие как ограничения частоты запросов, тайм-ауты ответов на запросы, агрегирование запросов и настройки максимального размера ответа. Эти механизмы позволяют создавать синхронизированные потоки ответов с использованием специально разработанного авторитетного сервера и уязвимого рекурсивного DNS-резолвера.

Механизм атаки DNSBomb

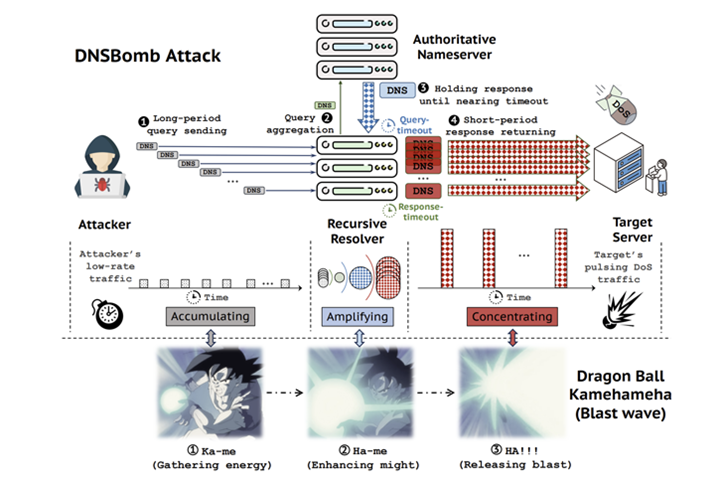

Специалисты поясняют, что DNSBomb использует множество широко реализованных механизмов DNS для накопления запросов, отправляемых с низкой скоростью, увеличения их размера в ответах и концентрации всех ответов в короткие, высокообъемные периоды, чтобы одновременно перегрузить целевые системы.

Стратегия атаки

Модель атаки DNSBomb

Модель атаки включает IP-подмену нескольких DNS-запросов к домену, контролируемому злоумышленником, и задержку ответов для агрегирования множества откликов. Цель DNSBomb — перегрузить жертву периодическими всплесками усиленного трафика, который трудно обнаружить.

Презентация результатов и меры защиты

Результаты исследования были представлены на 45-м симпозиуме IEEE по безопасности и конфиденциальности, состоявшемся на прошлой неделе в Сан-Франциско, а ранее на мероприятии GEEKCON 2023, которое состоялось в Шанхае в октябре 2023 года.

Организация Internet Systems Consortium (ISC), которая разрабатывает и поддерживает программный комплекс BIND, заявила, что программное обеспечение компании не уязвимо для DNSBomb. Кроме того, существующие меры по смягчению последствий достаточно эффективны для минимизации рисков.