Вредоносные двойники Avast, Bitdefender и Malwarebytes распространяют стилеры

Как мошенники зарабатывают на популярности антивирусных программ.

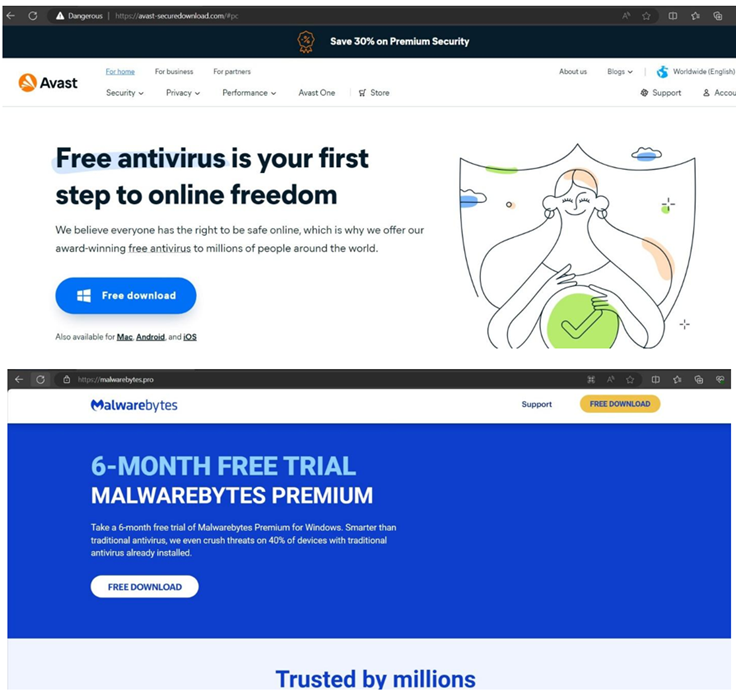

Специалисты Trellix в середине апреля 2024 года обнаружили несколько поддельных сайтов, имитирующих сервисы Avast, Bitdefender и Malwarebytes, которые злоумышленники используют для распространения инфостилеров среди пользователей Android и Windows.

Были обнаружены следующие сайты:

avast-securedownload[.]com – используется для доставки трояна SpyNote в виде APK-файла («Avast.apk»). Анализ разрешений, запрашиваемых файлом, показал, что вредоносное ПО способно:

- устанавливать и удалять пакеты;

- читать журналы вызовов, SMS, контакты и данные хранилища;

- отслеживать состояние сети и Wi-Fi;

- записывать аудио;

- отключать блокировку экрана;

- отслеживать касания экрана;

- отслеживать местоположение устройства;

- записывать действия пользователя;

- автоматически устанавливать программы;

- майнить криптовалюту.

Malwarebytes[.]pro – используется для доставки RAR-архива («MBSetup.rar»), который развертывает вредоносное ПО StealC для кражи данных. Внутри архива также инструмент для создания инсталляторов Inno Setup, файл readme и несколько легитимных DLL.

Вредоносный код собирает и передает на сервер следующую информацию, помимо прочего:

- сохраненные платежные данные;

- системные данные;

- историю браузера;

- cookie-файлы;

- учетные данные пользователей.

bitdefender-app[.]com – распространяет ZIP-архив («setup-win-x86-x64.exe.zip»), в котором содержится вредоносное ПО Lumma Stealer. Исследование показало, что файл использует обратные вызовы TLS для выполнения вредоносной активности до точки входа.

Вредоносное ПО декодирует скрытые строки и внедряет их в «BitLockerToGo.exe» из системного каталога Windows. Основная цель вредоносного ПО — сбор и кража конфиденциальной информации, такой как имя ПК, имя пользователя, данные о системе и браузере.

Также были выявлены вредоносные бинарные файлы Trellix, маскирующиеся под легитимные. Например, AMCoreDat.exe создает и наполняет вредоносным содержимым несколько файлов в каталоге %appdata%, что затрудняет обнаружение антивирусами.

Дальше файлы собираются в один бинарный файл, который затем крадет информацию с устройства, в том числе данные для входа, cookie-файлы, история браузера, имя пользователя, и отправляет ее на C2-сервер.

Скриншоты фейковых сайтов

В настоящее время неясно, как распространяются поддельные сайты, но в подобных кампаниях в прошлом использовались такие методы, как вредоносная реклама (малвертайзинг) и отравление SEO (SEO Poisoning).

В Trellix подчеркнули, что хостинг вредоносного ПО на сайтах, которые выглядят легитимными, предназначен для заражения обычных пользователей, особенно тех, кто хочет защитить свои устройства от кибератак. Пользователи должны быть особенно внимательны при загрузке антивирусных программ и других файлов из интернета, тщательно проверяя подлинность источников. Важно использовать только проверенные и официальные сайты для загрузки программного обеспечения, а также регулярно обновлять антивирусные программы для защиты от подобных угроз.