CDN как оружие: CoralRaider показала новые методы кражи аккаунтов и криптовалюты

CoralRaider совершенствует вредоносные программы для обхода защиты.

CoralRaider применяет широкодоступные на теневых форумах инфостилеры LummaC2, Rhadamanthys и Cryptbot, распространяемые по RaaS-модели (Ransomware-as-a-Service). На основании анализа предыдущих атак специалисты со «среднем уровнем уверенности» приписывают кампанию CoralRaider.

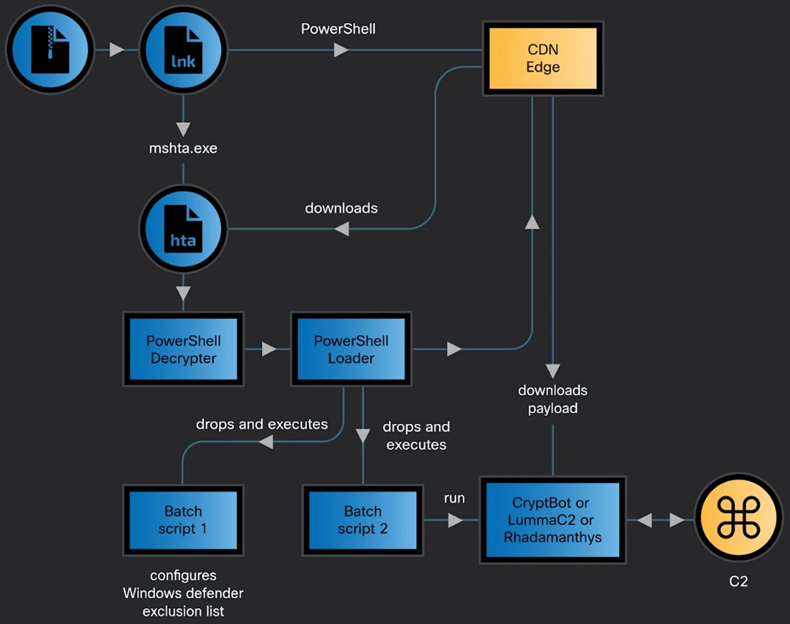

Заражение начинается с того, что жертва открывает архив с вредоносным LNK-ярлыком, который загружает и выполняет зашифрованное HTA-приложение с подконтрольного хакерам поддомена на платформе CDN Bynny. Используя кэш CDN в качестве сервера доставки вредоносного ПО, хакер избегает задержек запросов, а также обходит сетевую защиту.

Затем через ряд скриптов PowerShell и вспомогательных утилит, таких как FoDHelper.exe, происходит изменение системных настроек для обхода контроля пользовательских доступов (User Access Control, UAC) и добавление в исключения антивируса Windows Defender.

Цепочка заражения CoralRaider

Используемые версии вредоносных программ включают новые функции, такие как:

перехват данных RDP-сессий и восстановление «просроченных» cookie-файлов аккаунта Google (LummaC2 и Rhadamanthys);

усовершенствованная обфускация и механизмы антианализа (LummaC2 и Rhadamanthys);

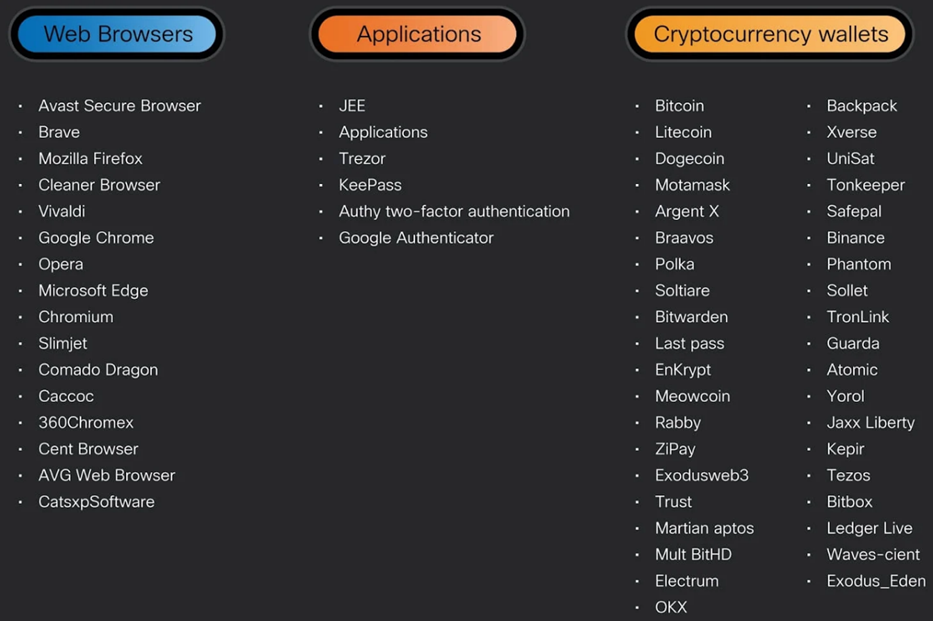

расширенный перечень целевых приложений, включая менеджеры паролей и приложения для аутентификации, что угрожает и криптовалютным кошелькам с двухфакторной аутентификацией (CryptBot).

Приложения, на которые нацелена последняя версия Cryptbot

По мнению исследователей, группа CoralRaider, предположительно базирующаяся во Вьетнаме, активна с 2023 года и ранее использовала Telegram-бота для управления и эксфильтрации данных. Несмотря на то, что ранее атаки чаще сосредоточивались на азиатских и юго-восточноазиатских странах, последние операции охватывают более широкий круг стран, включая США, Нигерию, Пакистан, Эквадор, Египет, Великобританию, Польшу, Филиппины, Норвегию, Японию, Сирию и Турцию.