Скрытый шпионаж: новый метод позволяет Winnti незаметно собирать данные

Как легитимные инструменты помогают обходить антивирусы.

Trend Micro сообщает, что китайская группировка Winnti (APT41) использует новое вредоносное ПО UNAPIMON, которая позволяет хакерам оставаться незамеченными и обходить системы обнаружения.

Winnti проводит кибершпионские кампании с 2012 года, нацеливаясь на широкий спектр организаций по всему миру, в том числе на правительства, поставщиков оборудования, разработчиков ПО. Trend Micro связывает обнаруженную кампанию кибершпионажа с кластером, получившим название «Earth Freybug».

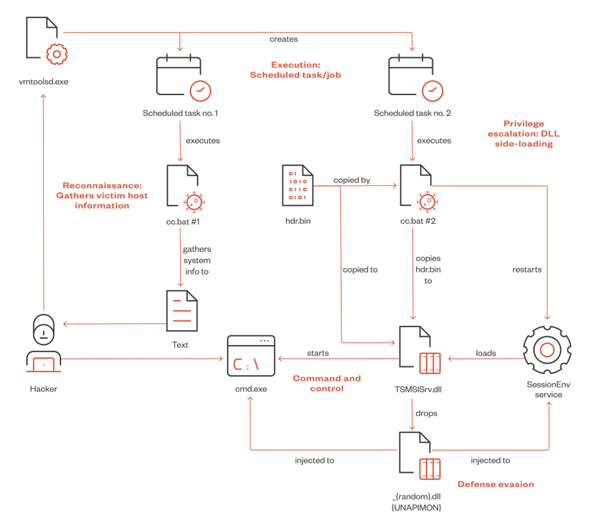

Trend Micro отмечает высокий уровень изощренности техник в кампаниях с использованием UNAPIMON. Атака начинается с инъекции вредоносного процесса в легитимный процесс «vmtoolsd.exe» от VMware Tools, который выполняет удаленное запланированное задание для запуска пакетного файла, собирающего системную информацию, включая конфигурации сети и сведения о пользователе.

Далее используется метод боковой загрузки DLL (DLL Sideloading) для загрузки UNAPIMON в память и его инъекции в процесс «cmd.exe».

Цепочка атаки Winnti

UNAPIMON — это вредоносная программа C++, поставляемая в форме DLL, которая использует обходные пути Microsoft для перехвата функции CreateProcessW API, что позволяет программе отключать важные функции API в дочерних процессах.

Особенностью UNAPIMON является способность обходить перехват API, предназначенный для отслеживания вредоносной активности, что делает UNAPIMON невидимым для многих средств безопасности. Это достигается за счет модификации вызовов процесса создания, поиска и замены DLL, а также удаления временных копий DLL для возобновления главного потока выполнения без обнаружения.

В отчете Trend Micro подчеркивается, что использование UNAPIMON – пример творческого подхода к разработке вредоносного ПО, демонстрирующего как простые и доступные технологии могут быть использованы в злонамеренных целях. Например, хакеры используют официальный инструмент отладки Microsoft Detours для перенаправления любых вызовов CreateProcessW из процесса, в котором DLL загружается, на перехватчик. Такой механизм позволяет обходить обнаружение на основе поведения.

Trend Micro объясняет, что большинство вредоносных программ используют перехват (хукинг) для перехвата вызовов, захвата конфиденциальных данных и изменения поведения ПО. Таким образом, подход UNAPIMON к отцеплению является необычным методом уклонения.