Секретная операция Kimsuky: охота на разведданные под прикрытием ядерного оружия

Разведка Северной Кореи выходит за пределы полуострова.

Согласно отчету Rapid7, в ходе новой кампании северокорейская группировка Kimsuky использует файлы-приманки на тему ядерной угрозы для распространения вредоносного ПО.

Кампания нацелена на сбор разведывательной информации о внешней политике, национальной безопасности, ядерном потенциале и санкциях в отношении Корейского полуострова. Целью атак являются правительственные учреждения и аналитические центры Южной Кореи, а также расширение операций на другие регионы, в том числе в США и Европе.

Специалисты сообщают, что Kimsuky обновили свой инструментарий, начав использовать в качестве приманки HTML-файлы на тему ядерного оружия. Примеры названий включают: «Модель эскалации ядерного кризиса в Северной Корее и факторы, определяющие использование ядерного оружия.html» и «Факторы и виды применения Северной Кореей ядерного оружия.html».

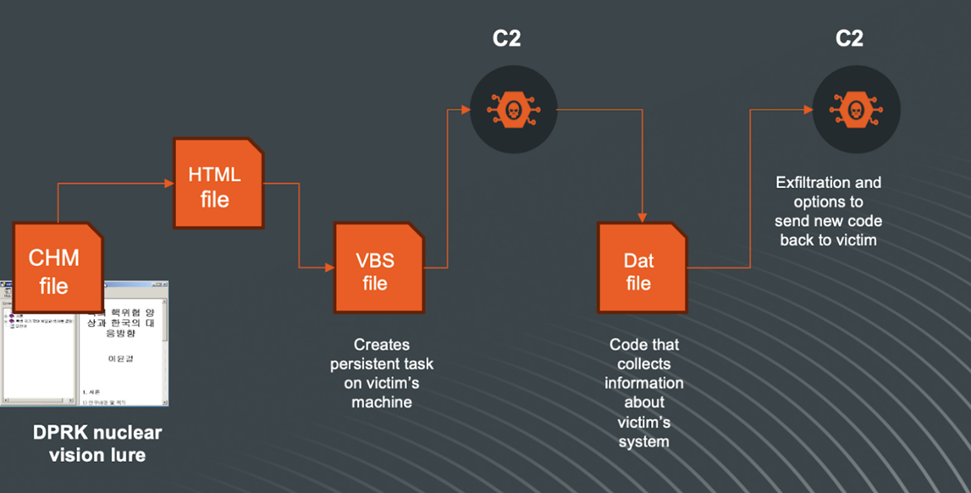

Такие приманки, частью которых являются файлы в формате Compiled HTML Help (CHM), доставляются жертвам в архивах ISO, ZIP, RAR или VHD для обхода первой линии защиты.

Формат CHM, разработанный Microsoft, содержит коллекцию HTML-страниц вместе с оглавлением, индексом и возможностью текстового поиска, что делает его удобным для документации. Однако хакеры обнаружили, что CHM может быть использован для доставки и выполнения вредоносных полезных нагрузок.

Когда жертва открывает файл, на компьютере выполняется VBScript, который устанавливает множество файлов .bat и VBS для выполнения команд и добавляет записи в реестр для обеспечения постоянства. Собранная информация, включая имена компьютеров, детали ОС, аппаратные характеристики, список запущенных процессов, папка «Загрузки», недавние файлы Word и списки каталогов, отправляется на сервер злоумышленника.

Цепочка заражения Kimsuky

Исследователи отмечают активное использование и совершенствование техник Kimsuky для сбора разведданных, подчеркивая динамичность кибершпионажа и постоянную гонку вооружений между хакерами и защитниками. Обновленный арсенал Kimsuky подчеркивает необходимость постоянного усиления киберзащиты для противостояния таким угрозам.

Новости о новой волне атак Kimsuky совпали с отчетом компании Symantec. По их данным, группа также распространяет свое ПО под видом приложения от легитимного южнокорейского госоргана. «После успешного заражения вредонос устанавливает бэкдор Endoor, обеспечивающий сбор конфиденциальных данных или загрузку дополнительного вредоносного кода», — комментируют специалисты.

Недавно была зафиксирована активность программ Endoor на Go и Troll Stealer, распространявшихся под прикрытием безопасных приложений с сайта корейской строительной ассоциации.

ООН 7 марта представила отчет о результатах расследования, выявившего 58 кибератак со стороны Северной Кореи в период с 2017 по 2023 год. Эти кампании принесли режиму около $3 млрд незаконных доходов для развития ядерной программы.

«Участились кибератаки со стороны хакерских группировок, подчиняющихся Разведывательному управлению КНДР. В тренде — атаки на оборонные предприятия, цепочки поставок, а также использование группами общей инфраструктуры и инструментов», — говорится в докладе.

Разведывательное управление КНДР является главной разведслужбой страны, курирующей деятельность таких хакерских группировок, как Lazarus, Andariel, BlueNoroff и Kimsuky. Согласно данным экспертов, Kimsuky проявляет интерес к генеративным ИИ-моделям вроде ChatGPT. Предполагается, что злоумышленники могут использовать их для написания фишинговых писем и создания вредоносного кода.