StopCrypt: вымогатель для простых смертных обзавёлся мантией-невидимкой

Многоступенчатая техника выполнения позволяет обойти любую защиту.

Исследователи безопасности обнаружили новый вариант вымогательского программного обеспечения StopCrypt, также известного как STOP. Эта версия использует многоступенчатый процесс выполнения с применением шелл-кодов для обхода инструментов безопасности, делая вредонос особенно опасным из-за сложности обнаружения.

StopCrypt является наиболее широко распространённым вымогательским ПО, но, несмотря на это, о нём редко упоминают исследователи в области безопасности. В отличие от других известных операций, таких как LockBit, BlackCat и Clop, STOP нацелен не на бизнес-структуры, а на обычных пользователей, ставя целью получение мелких выкупов в размере от 400 до 1000 долларов.

Распространение данного вируса обычно осуществляется через вредоносную рекламу и сомнительные сайты, предлагающие загрузку бесплатного программного обеспечения, читов для игр и «кряков», что ведёт к заражению систем пользователей различными видами вредоносных программ, включая трояны, инфостилеры и сам StopCrypt.

С момента первого появления STOP в 2018 году шифровальщик вируса не претерпел значительных изменений, за исключением выпуска новых версий для исправления критических ошибок. Поэтому каждый новый вариант STOP привлекает внимание из-за большого числа людей, которые могут быть им затронуты.

Команда исследователей угроз SonicWall выявила новый вариант STOP, который теперь использует многоступенчатый механизм выполнения. Он включает в себя загрузку несвязанного DLL-файла (msim32.dll), вероятно, в качестве отвлечения внимания, а также реализацию длительных циклов задержки времени, что помогает обойти меры безопасности, связанные со временем.

Далее следует этап, использующий метод «Process Hollowing», при котором StopCrypt перехватывает легитимные процессы и вводит свою полезную нагрузку для скрытого выполнения в памяти. Это достигается за счёт ряда точно организованных вызовов API, которые манипулируют памятью процесса и управляют потоком.

После выполнения финальной полезной нагрузки происходит ряд действий для обеспечения постоянства работы вымогательского ПО, включая изменение списков контроля доступа (ACL) для запрета пользователям удалять важные файлы и директории вредоносного ПО, а также создаётся запланированная задача для выполнения полезной нагрузки каждые пять минут.

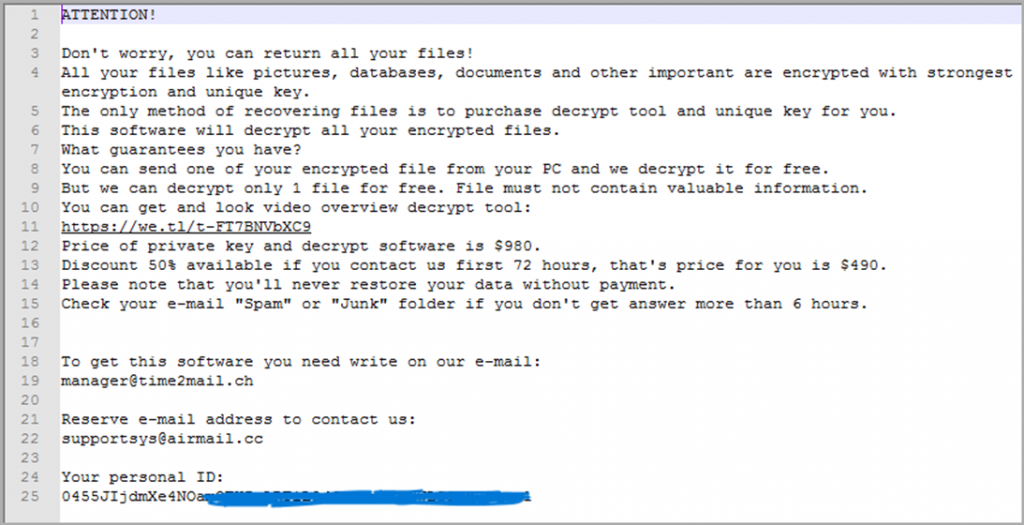

По итогу, файлы шифруются и к их новым именам добавляется расширение «.msjd», а в каждой затронутой папке создаётся текстовая записка с инструкциями о том, как заплатить выкуп за восстановление данных.

Записка с требованиями выкупа, «успокаивающая» жертву

Эволюция StopCrypt в более скрытную и мощную угрозу подчёркивает тревожную тенденцию в киберпреступности. Хотя финансовые требования StopCrypt не высоки и его операторы не занимаются кражей и публикацией данных в открытом доступе, ущерб, который данный вымогатель может нанести простым людям, может быть весьма значительным.

Чтобы не стать жертвой вымогателя StopCrypt или аналогичного вредоносного ПО, важно соблюдать осторожность при загрузке программ из ненадёжных источников, регулярно обновлять своё ПО и антивирусы, создавать резервные копии данных и повышать осведомлённость о киберугрозах.

Следование базовым мерам кибербезопасности поможет предотвратить заражение и минимизировать ущерб от этого и других вымогательских угроз.