QEMU: инструмент для эмуляции, ставший оружием хакеров

Лаборатория Каперского показала, как обойти системы мониторинга с помощью виртуализации.

В ходе сложной кибератаки на крупную компанию злоумышленники использовали открытую платформу гипервизора QEMU в качестве инструмента для создания сетевого туннеля. QEMU — это бесплатный эмулятор и гипервизор, позволяющий запускать другие операционные системы в качестве гостевых на компьютере.

Аналитики Лаборатории Касперского обнаружили, что хакеры с помощью QEMU создали виртуальные сетевые интерфейсы и сетевое устройство типа сокет для подключения к удаленному серверу. Такие действия позволили атакующим создать сетевой туннель с минимальным влиянием на производительность системы, что является необычным примером разнообразия методов, используемых киберпреступниками для сохранения скрытности.

Сетевые туннели служат для установления скрытого и безопасного канала связи между хакерами и скомпрометированной системой, обычно с шифрованием трафика, чтобы обойти брандмауэры и системы обнаружения вторжений (Intrusion Detection Systems, IDS).

По словам специалистов, в 10% расследуемых случаев за последние 3 года, хакеры использовали утилиты FRP и ngrok для создания туннелей, помимо прочих. Из-за частых злоупотреблений защитники и инструменты мониторинга относятся к подобным инструментам с подозрением.

Однако в данном случае атакующие выбрали менее традиционный инструмент, не требующий шифрования трафика и запущенный с нестандартными параметрами, который не вызвал подозрения у средств мониторинга. Важно отметить, что отсутствие шифрования делает возможным анализ передаваемых данных при перехвате трафика. Такая активность, несмотря на использование легитимных инструментов, может быть обнаружена с помощью специализированных решений для обнаружения и защиты от сложных и целенаправленных атак.

QEMU предлагает уникальные возможности, такие как эмуляция широкого спектра аппаратного обеспечения и виртуальных сетей, позволяя хакерам маскировать свою активность под легитимный трафик виртуализации и соединять сегментированные части сети путем стратегически настроенных опорных точек виртуальных машин.

В рамках атаки хакеры использовали Angry IP Scanner для сканирования сети, mimikatz для кражи учетных данных и QEMU для создания сложной схемы сетевого туннелирования, обеспечивающей скрытый канал связи. Стремясь минимизировать свое присутствие, атакующие выделили всего 1 МБ оперативной памяти для созданной виртуальной машины, что значительно снижало шансы на обнаружение по потреблению ресурсов.

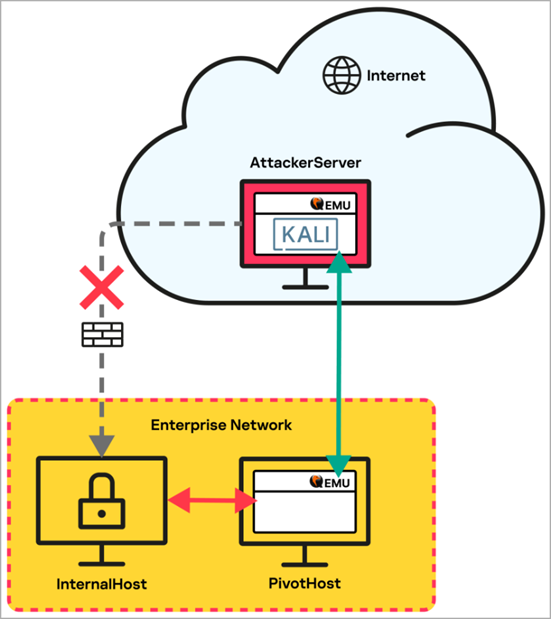

Схема маршрутизации трафика

Используя QEMU, злоумышленники установили сетевой туннель от целевого внутреннего хоста, у которого не было доступа к Интернету, к опорному хосту с доступом к Интернету, который, в свою очередь, подключается к C2-серверу в облаке, на котором работает виртуальная машина Kali Linux.

Эксперименты с QEMU подтвердили его эффективность в качестве инструмента для создания туннелей, позволяющих злоумышленникам получать доступ к изолированным системам внутри корпоративной сети. Например, успешное подключение к системе, изолированной от интернета, через RDP демонстрирует практическую применимость такого подхода.

Лаборатория Касперского рекомендует компаниям принять многоуровневую защиту для обнаружения использования легитимных инструментов, включая круглосуточный мониторинг сети, что может быть не по карману многим малым предприятиям. Только комплексная безопасность, включающая мониторинг сети (NDR, NGFW) и конечных точек (EDR, EPP) с участием экспертов SOC, может своевременно обнаруживать аномалии и блокировать атаку на начальном этапе.