Zardoor: благотворительный фонд Саудовской Аравии уже 3 года контролируется шпионами

Кто стоит за скрытным бэкдором, которому помогает Cloudflare в злонамеренных целях?

Исследовательская группа Cisco Talos обнаружила масштабную шпионскую кампанию, направленную против некоммерческой благотворительной организации в Саудовской Аравии. В ходе кампании, начавшейся с марта 2021 года, использовался ранее неизвестный кастомный бэкдор Zardoor. Вредоносное ПО два раза в месяц осуществляло выгрузку данных из систем скомпрометированной организации, которую Cisco предпочла не называть.

Особенностью атаки является использование модифицированных инструментов обратного прокси и способность оставаться незамеченной почти три года, что указывает на высокий уровень подготовки злоумышленников.

Специалисты Cisco Talos отметили, что использование обратного прокси-сервера характерно для некоторых хакерских группировок из Китая. Это поднимает вопросы о причастности Пекина к операции, хотя цель атаки не соответствует интересам китайских кибершпионских групп. Однако применение обратных прокси также является общей практикой для групп из других стран, что делает технологию популярным инструментом для обеспечения скрытого доступа к защищенным сетям (RDP, контроллеры домена, серверы баз данных и т.д.) и передачи данных через зашифрованные каналы.

Модули Zardoor

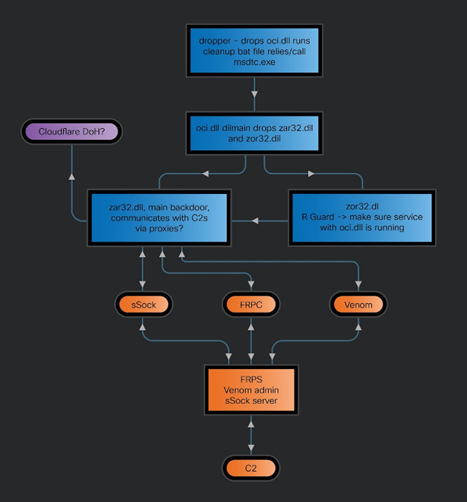

На данный момент вектор атаки Zardoor неизвестен. Специалисты выяснили, что злоумышленники создали механизм управления и контроля для атаки, используя open-source инструмент обратного прокси-сервера Fast Reverse Proxy (FRP), настроенную версию сервера Socks Linux и Venom, а также инструмент тестирования на проникновение для проведения аудита безопасности.

После установления плацдарма в сети жертвы киберпреступники использовали Windows Management Instrumentation (WMI) для бокового перемещения (Lateral Movement) и внедрения Zardoor.

Вредоносное ПО Zardoor устанавливает постоянный бэкдор, позволяя атакующим выполнять команды, такие как обновление вредоносного кода или эксфильтрация данных, через специально разработанный модуль Zar32.dll. Компонент, работающий через прокси Socks или HTTPS, замаскирован под легитимные сетевые приложения и использует IP-адреса, используемые DNS-службами CloudFlare.

Cisco добавила обнаружение вредоносного ПО Zardoor в свои инструменты корпоративной безопасности и опубликовала признаки компрометации, что, вероятно, побудит остальную часть сообщества поставщиков добавить аналогичные возможности обнаружения и реагирования.

Для повышения защищенности даже в условиях использования продуктов безопасности от других производителей эксперты советуют следовать стандартным процедурам реагирования на новые угрозы, проверять системы и журналы сетевой активности на предмет признаков заражения и обеспечить, чтобы антивирусные и системы обнаружения вторжений были обновлены последними сигнатурами вредоносного ПО.