Скрытность и устойчивость: новый Coyote как революция банковских троянов

Использование языка Nim и открытых инструментов показывает, как хакеры следуют трендам.

Специалисты Лаборатории Касперского обнаружили банковский троян Coyote, нацеленный на пользователей более 60 банковских учреждений, преимущественно из Бразилии. Отличительной чертой данного вредоносного ПО является сложная цепочка заражения, которая использует различные передовые технологии, выделяя Coyote среди прочих банковских троянов.

Для распространения Coyote использует open-source установщик Squirrel, применяя NodeJS и относительно новый мультиплатформенный язык программирования Nim для завершения заражения. Отмечается, что киберпреступники всё чаще прибегают к использованию менее популярных и кроссплатформенных языков, что становится трендом в сфере киберугроз.

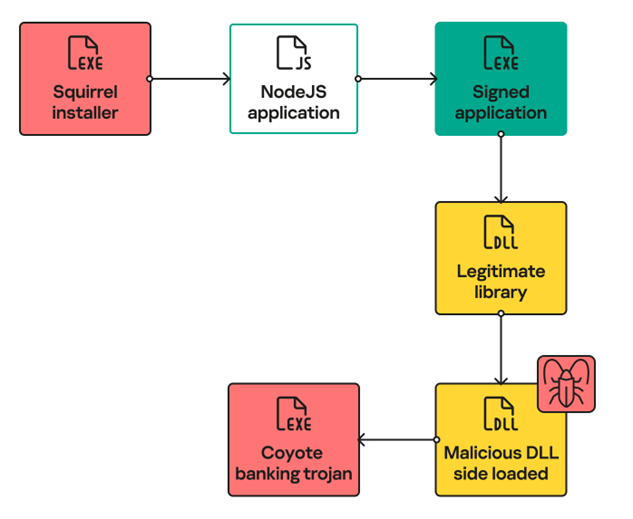

Цепочка заражения Coyote

Троян использует инструмент Squirrel для установки и обновления приложений Windows, скрывая свой начальный загрузчик под видом обновления. Запускаемый через Squirrel, скрипт NodeJS выполняет обфусцированный код JavaScript, который копирует все исполняемые файлы из локальной папки в папку пользователя, а затем запускает подписанное приложение из этой директории, обеспечивая нагрузку через DLL Sideloading.

Интересно, что для загрузки последнего этапа трояна используется язык Nim, цель которого – распаковать и выполнить исполняемый файл .NET в памяти. Таким образом, троян достигает устойчивости, используя входную точку, которая активируется при каждой перезагрузке компьютера.

Несмотря на отсутствие обфускации кода, Coyote использует обфускацию строк с шифрованием AES для дополнительного сокрытия своей активности. Для дешифрования строк троян создаёт таблицу из данных, закодированных в base64, используя случайно сгенерированный ключ и официальные интерфейсы шифрования .NET.

Для сохранения активности Coyote злоупотребляет скриптами входа в систему Windows, проверяя наличие и вставляя в реестр путь к подписанному приложению. Целью трояна является мониторинг запущенных приложений жертвы в ожидании доступа к банковскому приложению или сайту.

При активации банковского приложения троян связывается с сервером управления и контроля (Command and Control Server, C2), используя SSL-каналы с взаимной аутентификацией, и передаёт собранную информацию, включая имя машины, GUID и используемое банковское приложение. В ответ сервер может отправить команды на выполнение различных действий, включая кейлоггинг и создание скриншотов. Кроме того, Coyota даже запрашивает PIN-коды от банковских карт и отображает фишинговые страницы для сбора учетных данных пользователя.

По данным телеметрии, около 90% заражений Coyote приходится на Бразилию, что оказывает значительное влияние на финансовую кибербезопасность региона.

Coyote представляет собой значительный сдвиг в разработке банковских троянов, демонстрируя переход к использованию современных технологий и языков программирования. Программа подчёркивает растущую изощрённость в ландшафте угроз и адаптацию злоумышленников к актуальным языкам и инструментам для своих киберкампаний.