Обновите свой Linux-сервер: обнаружен рост атак с установкой DDoS-ботов и криптомайнеров

AhnLab описала процесс получения доступа и дальнейшей деятельности взломщиков на SSH-серверах.

Специалисты Центра экстренного реагирования на инциденты безопасности AhnLab (Security Emergency Response Center, ASEC) предупреждают о росте атак, нацеленных на плохо управляемые SSH-серверы Linux, в первую очередь направленных на установку DDoS-ботов и майнера криптовалюты CoinMiner.

На этапе разведки злоумышленники выполняют сканирование IP-адресов в поисках серверов с активированной службой SSH или портом 22, а затем запускают атаку полным перебором (брутфорс) или атаку по словарю для получения учетных данных. Киберпреступники также могут устанавливать вредоносное ПО для сканирования, выполнять атаки методом перебора и продавать взломанные IP-адреса и учетные данные в даркнете.

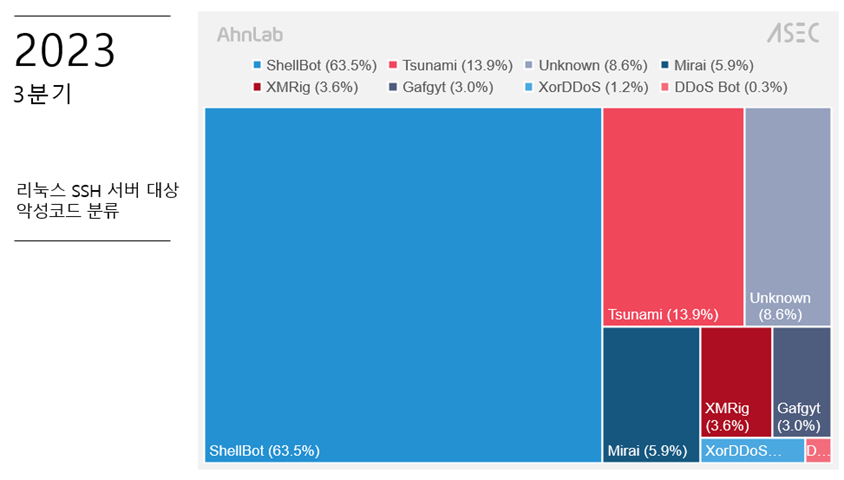

Распространенные вредоносные программы, используемые для атак на плохо управляемые SSH-серверы Linux, включают боты ShellBot, Tsunami, ChinaZ DDoS Bot и криптомайнер XMRig.

После успешного входа в систему злоумышленник сначала выполнил следующую команду, чтобы проверить общее количество ядер ЦП.

> grep -c ^processor /proc/cpuinfo

Использование этой команды предполагает, что атакующий оценивал вычислительную мощность системы, возможно, чтобы понять её способности для запуска определенных типов вредоносных программ или инструментов атаки.

Затем киберпреступник снова вошел в систему, используя те же учетные данные, и загрузил сжатый файл. Сжатый файл содержит сканер портов и инструмент атаки по словарю SSH. Кроме того, можно увидеть команды, случайно введенные атакующим, например «cd /ev/network» и «unaem 0a».

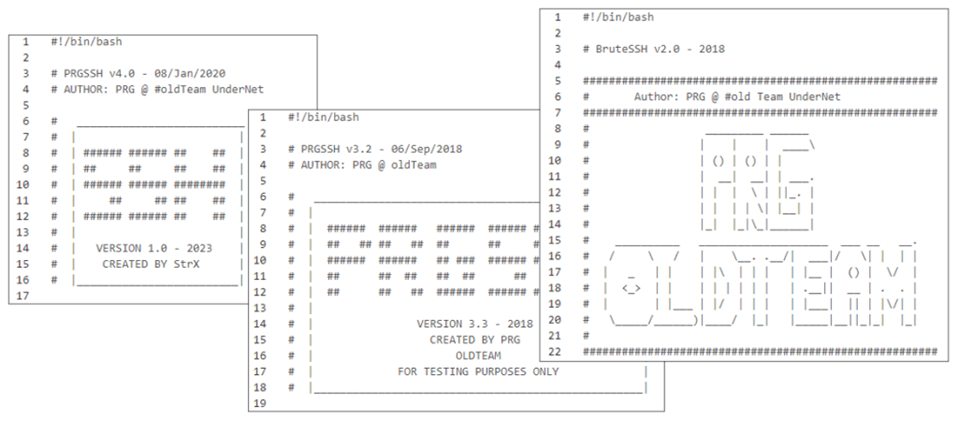

В ASEC полагают, что использованные в атаках средства основаны на инструментах, созданных старой командой PRG. Каждый злоумышленник создал свою собственную версию инструментов, модифицировав их.

Специалисты рекомендуют администраторам:

- использовать надежные пароли, которые трудно угадать, и периодически менять их;

- регулярно обновлять ПО до последней версии, чтобы предотвратить атаки, эксплуатирующие известные уязвимости;

- использовать брандмауэры для серверов, доступных извне, чтобы ограничить доступ злоумышленников.