LONEPAGE: новый бэкдор, похищающий данные с помощью WinRAR

Зарубежные сотрудники стали жертвами кампании с уязвимыми версиями WinRAR

Киберпреступная группа UAC-0099 продолжает атаковать Украину, используя уязвимость в WinRAR для распространения вредоносного ПО LONEPAGE.

По данным ИБ-компании Deep Instinct, основной целью атак являются украинские сотрудники, работающие за пределами страны. Группа UAC-0099 была впервые зафиксирована Командой быстрого реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) в июне 2023 года. Отмечалось, что атаки направлены на государственные организации и СМИ с целью шпионажа. Группировка UAC-0099 также в 2022-2023 годах получила несанкционированный удаленный доступ к десяткам компьютеров в Украине.

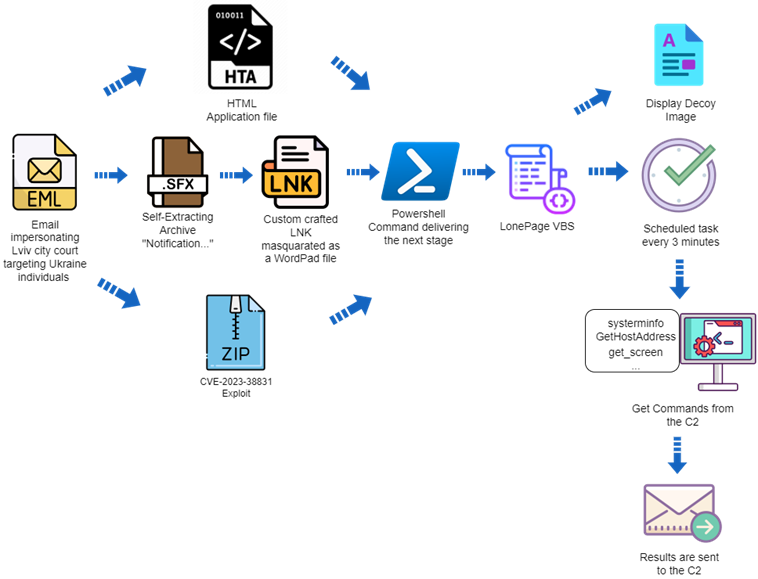

Атаки осуществляются с помощью фишинговых сообщений, содержащих вложения HTA, RAR и LNK, которые приводят к развертыванию LONEPAGE — вредоносного ПО на Visual Basic Script (VBS), способного связываться с сервером управления для получения дополнительных вредоносных программ, таких как кейлоггеры, инфостилеры и программы для создания скриншотов.

Цепочка атаки UAC-0099

Последний анализ Deep Instinct показывает, что использование вложений HTA — это лишь один из трех различных способов заражения. Другие два включают самораспаковывающиеся архивы (self-extracting, SFX) и ZIP-архивы с документы-приманками. ZIP-файлы для распространения LONEPAGE используют уязвимость WinRAR (CVE-2023-38831, оценка CVSS: 7.8), позволяющую злоумышленникам выполнять произвольный код при попытке пользователя просмотреть безопасный файл в ZIP-архиве.

В одном из случаев SFX-файл содержит ярлык LNK, замаскированный под файл DOCX с повесткой в суд, и использует значок Microsoft WordPad, чтобы побудить жертву открыть его. Атака приводит к выполнению вредоносного кода PowerShell и установке LONEPAGE.

Другая атака использует специально созданный ZIP-архив, уязвимый для CVE-2023-38831. Deep Instinct обнаружила два таких файла, созданных UAC-0099 5 августа 2023 года, через три дня после того, как разработчики WinRAR выпустили исправление для уязвимости.

Как заявляют в Deep Instinct, тактика, используемая UAC-0099, проста, но эффективна. Несмотря на различные способы первоначального заражения, основа инфекции остается неизменной: она основана на использовании PowerShell и создании запланированной задачи, выполняющей VBS-файл.

Использование сложных методов заражения, включая уязвимости в популярном ПО WinRAR, демонстрирует высокий уровень подготовки группы UAC-0099. Необходимость бдительности и усиления мер безопасности как для государственных, так и для частных секторов становится очевидной. Этот случай подчеркивает важность постоянного обновления и укрепления защитных систем для предотвращения будущих кибератак и защиты цифровой инфраструктуры страны.