Под маской AnyDesk: мошенники используют Google Ads для распространения загрузчика PikaBot

Недавно раскрытый вредонос пользуется невнимательностью жертв, чтобы проникнуть в их системы.

Согласно новому отчету компании Malwarebytes, загрузчик вредоносного ПО PikaBot распространяется в рамках вредоносной рекламной кампании Google Ads, нацеленной на пользователей, ищущих в интернете программу AnyDesk. Раньше PikaBot распространялся методом фишинга.

PikaBot, впервые появившийся в начале 2023 года, представляет собой сочетание загрузчика и основного модуля, которые позволяет ему действовать как бэкдор и распространять другие вредоносные программы. Злоумышленники с помощью PikaBot могут получать несанкционированный удаленный доступ к скомпрометированным системам и передавать различные команды с C2-сервера, начиная от произвольного шелл-кода, DLL-библиотек, исполняемых файлов и заканчивая другими вредоносными инструментами, в том числе Cobalt Strike.

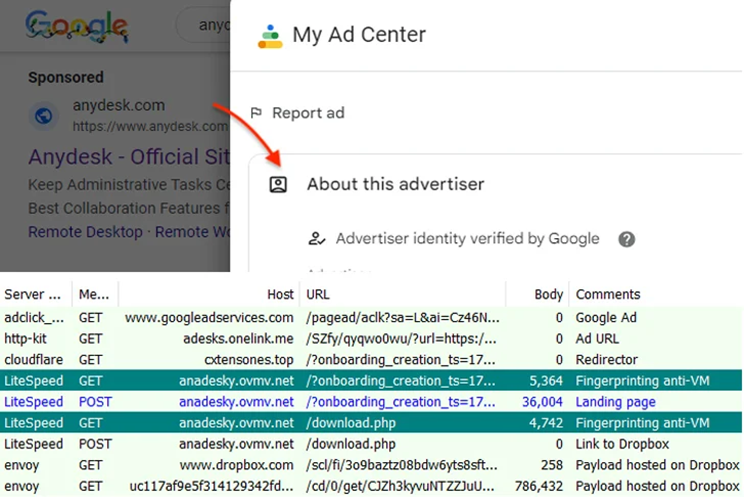

В качестве нового вектора атаки злоумышленники используют мошенническую рекламу AnyDesk в Google для AnyDesk, перенаправляющую жертв на поддельный сайт anadesky.ovmv[.]net. С этого сайта загружается вредоносный установщик MSI, размещенный в Dropbox. Интересно, что перенаправление происходит только после анализа запроса (fingerprinting the request) и в случае, если он не исходит из виртуальной машины.

Перенаправления сайтов кампании

Malwarebytes отмечает, что злоумышленники обходят системы безопасности Google, используя отслеживающие URL через легитимные маркетинговые платформы, и перенаправляют на свои домены за Cloudflare. При этом на следующий этап переходят только запросы с «чистыми» IP-адресами.

Дополнительный этап анализа происходит при нажатии на кнопку загрузки на поддельном сайте, что, по-видимому, является попыткой убедиться, что доступ к сайту в виртуализированной среде закрыт. Атаки напоминают ранее выявленные цепочки вредоносной рекламы, использованные для распространения загрузчика FakeBat (EugenLoader).

Атака особенно интересна, поскольку она указывает на общий процесс, используемый различными субъектами угроз. Возможно, это что-то вроде «вредоносной рекламы как услуги» (malvertising-as-a-service), где реклама Google и поддельные страницы предоставляются распространителям вредоносного ПО.

Раскрытие схемы распространения PikaBot и других вредоносных программ через вредоносную рекламу в Google подчеркивает важность бдительности в современном цифровом мире. С учетом того, как киберпреступники используют продвинутые методы для обхода систем безопасности и маскировки своих атак, пользователи должны быть особенно осторожны при поиске и загрузке программного обеспечения. Важно обращать внимание на подозрительные рекламные объявления и сайты, а также использовать надежные источники для скачивания приложений.