Pool Party: непобедимые техники кибератак, делающие EDR бессильными

На вашу вечеринку у бассейна может проникнуть посторонний.

Компания SafeBreach разработала набор техник внедрения в процессы под названием Pool Party, который позволяет обходить EDR-решения (Endpoint Detection and Response). Метод PoolParty назван так потому, что он основан на компоненте, называемом пулом потоков пользовательского режима Windows, и использует его для вставки любого типа рабочего элемента в целевой процесс в системе. Данная техника была представлена на конференции Black Hat Europe 2023.

Исследователи сосредоточились на малоизученных пулах потоков Windows (пул потоков), открывая новый вектор атаки для внедрения в процессы. Специалисты обнаружили 8 новых методов внедрения в процессы, позволяющих инициировать вредоносное выполнение в результате легитимной операции. SafeBreach добилась 100% успеха в обходе популярных EDR-решений от Palo Alto, SentinelOne, CrowdStrike, Microsoft Defender For Endpoint и Cybereason.

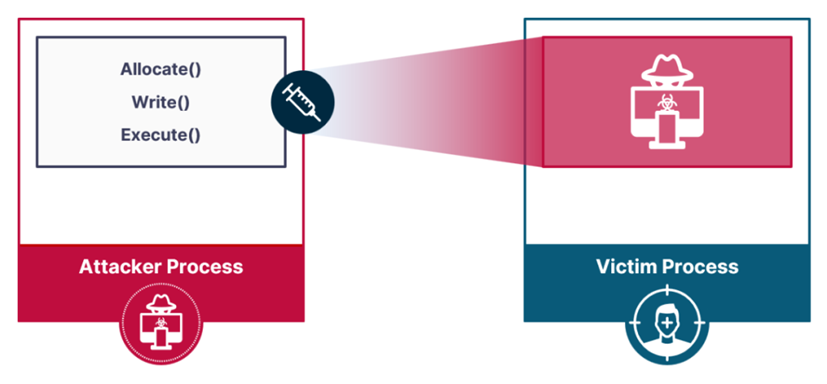

Схема внедрения в процессы

Техника внедрения в процессы состоит из трех этапов: выделения памяти в целевом процессе, записи вредоносного кода в выделенную память и выполнения написанного вредоносного кода. Исследователи тестировали различные методы и определили, что EDR-решения обнаруживают внедрение в процессы в основном через отслеживание этапа выполнения. Они сосредоточились на создании метода выполнения, основанного только на этапах выделения и записи.

В ходе изучения пула потоков в режиме пользователя Windows, эксперты пришли к выводу о возможности использования объектов worker factories для внедрения в процессы. Worker factory (рабочая фабрика) — это объект Windows, который управляет рабочими потоками пула, создавая их или завершая по мере необходимости.

Один из методов, открытых исследователями, использует процедуру запуска worker factories. Он работает, ориентируясь на рабочие фабрики и перезаписывая процедуру запуска вредоносным шелл-кодом для последующего выполнения рабочими потоками.

Семь других методов внедрения процессов используют очередь задач (обычные рабочие элементы), очередь завершения ввода-вывода (асинхронные рабочие элементы) и очередь таймера (рабочие элементы таймера) на основе поддерживаемых рабочих элементов.

Хотя современные EDR эволюционировали, чтобы обнаруживать известные методы внедрения, исследования SafeBreach доказали, что все еще возможно разработать новые методы, которые невозможно обнаружить и которые могут оказать разрушительное воздействие. Опытные злоумышленники будут продолжать изучать новые методы внедрения процессов, а поставщики и специалисты по обеспечению безопасности должны активно защищаться от них.