Иллюзия безопасности: хакеры научились имитировать режим блокировки в iOS

Думаете, ваш iPhone защищён? Не стоит слепо верить тому, что видите.

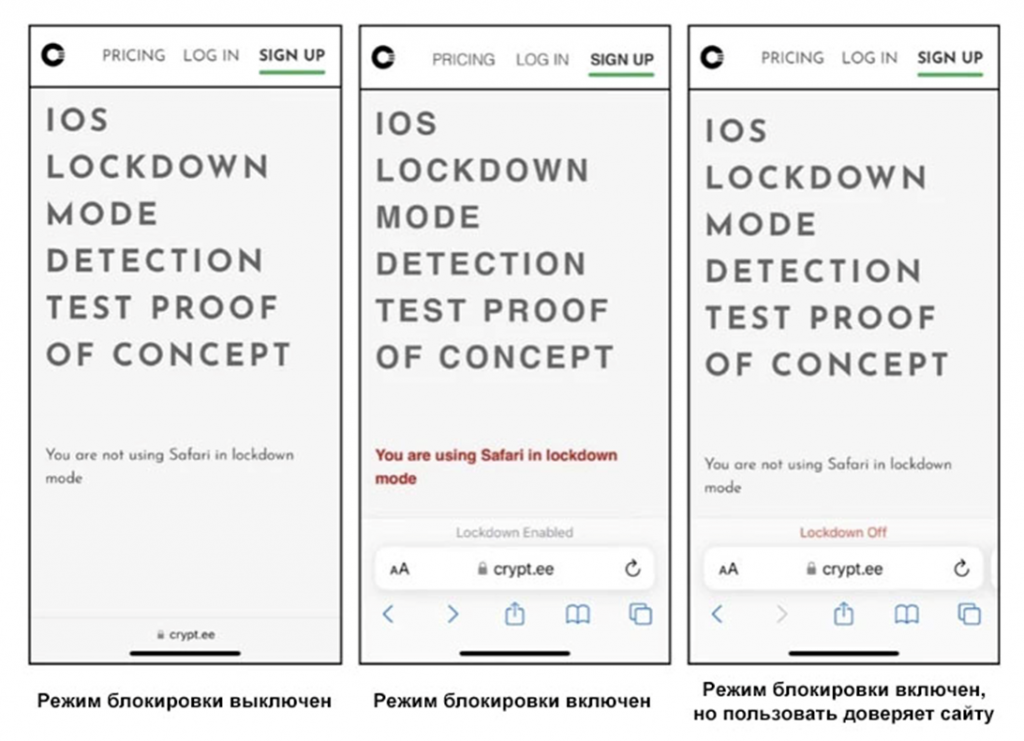

Эксперты из Jamf Threat Labs предупредили о новой угрозе для пользователей iPhone, связанной с использованием «техники постэксплуатационного вмешательства». Этот метод позволяет злоумышленникам визуально обмануть пользователя, заставив его верить, что его iPhone находится в режиме блокировки, когда на самом деле это вовсе не так, и проводить тем самым скрытные атаки.

В своём отчёте специалисты описали, как при уже произведённом взломе устройства, мошенники могут имитировать активацию режима блокировки, что даёт возможность скрытно управлять устройством, используя, например, неисправленные уязвимости безопасности.

Режим блокировки (Lockdown Mode), введённый Apple в прошлом году в iOS 16, является усиленной мерой безопасности для защиты от сложных цифровых угроз, таких как продвинутое шпионское ПО. На официальном сайте функция описывается как предоставляющая «сверхнадёжную защиту», однако на практике она не предотвращает выполнение зловредных программ на скомпрометированном устройстве, а лишь минимизирует поверхность атаки.

По словам исследователей безопасности Ху Ке и Нира Аврахама, вредонос, установленный на устройстве, может продолжать работать в фоновом режиме, независимо от активации режима блокировки.

Атака с использованием фальшивого режима блокировки достигается путём перехвата функций, активируемых при включении этого режима. Таким образом создаётся файл «/fakelockdownmode_on» и инициируется перезагрузка, которая не затрагивает ядро системы. Это означает, что зловредное ПО остаётся на устройстве даже после такой перезагрузки.

Майкл Ковингтон из Jamf, отметил, что обман пользователей, заставляющий их думать, что их устройство работает нормально и дополнительные функции безопасности активированы, значительно снижает вероятность подозрений в наличии скрытой угрозы.

Следует отметить, что с iOS 17 Apple перенесла режим блокировки на уровень ядра, что значительно усиливает безопасность. Изменения, внесённые в режим блокировки на уровне ядра, обычно не могут быть отменены без перезагрузки системы.

Это открытие специалистов Jamf следует за августовским, когда компания продемонстрировала другой метод на iOS 16, позволяющий скрытно сохранять доступ к устройству Apple, обманывая жертву и заставляя её думать, что на смартфоне включён режим «в самолёте».

Ковингтон подчеркнул, что исследования Jamf показали, как пользовательские интерфейсы могут быть легко подвергнуты манипуляциям. Возможность обмана пользователей путём имитации того или иного системного режима является явным сдвигом в ландшафте кибербезопасности. Ожидается, что в будущем такие методы будут использоваться всё активнее.