BLUFFS: серия эксплойтов Bluetooth позволяет взломать миллиарды устройств

Из-за недостатков технологии ваши файлы видит не только получатель.

Исследовательский центр Eurecom обнаружил уязвимости в Bluetooth, которые могут нарушить конфиденциальность сессий Bluetooth, позволяя хакеру проводить атаки на устройства и создавать условия для атак «человек посередине» (Man-in-the-Middle, MitM). Серия эксплойтов получила название BLUFFS (Bluetooth Forward and Future Secrecy Attacks and Defenses).

Уязвимости связаны с двумя новыми недостатками в стандарте Bluetooth, касающимися процесса создания сеансовых ключей для расшифровки данных. Важно отметить, что проблемы являются архитектурными и влияют на Bluetooth на самом базовом уровне, не завися от конкретного оборудования или программного обеспечения.

Проблемы отслеживаются под идентификатором CVE-2023-24023 и затрагивают базовую спецификацию Bluetooth с 4.2 по 5.4., что ставит под угрозу миллиарды устройств, включая смартфоны, ноутбуки и другие мобильные устройства.

Механизм действия BLUFFS

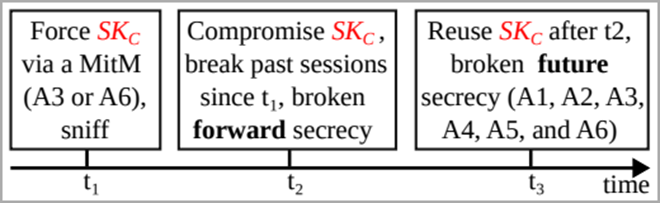

BLUFFS представляет собой серию эксплойтов, нацеленных на нарушение конфиденциальности как текущих, так и будущих сессий Bluetooth. Атаки достигают своей цели, эксплуатируя четыре уязвимости в процессе получения сеансового ключа. Две из них позволяют получить короткий, легко предсказуемый сеансовый ключ (Predictable Session Key, SKC), с помощью которого злоумышленник может расшифровывать предыдущие и будущие коммуникации.

Цепочка атаки BLUFFS

Для осуществления атаки киберпреступник должен находиться в радиусе действия Bluetooth двух целей, которые обмениваются данными, и выдает себя за одну из них для согласования слабого сеансового ключа с другой, предлагая минимально возможное значение энтропии ключа и используя постоянный диверсификатор сеансового ключа.

В опубликованной статье представлены шесть типов атак BLUFFS, охватывающих различные комбинации атак с использованием имитации устройств и MitM, которые работают независимо от того, поддерживают ли жертвы Secure Connections (SC) или Legacy Secure Connections (LSC).

Воздействие и меры предосторожности

Исследователи Eurecom тестировали BLUFFS на различных устройствах, включая смартфоны, наушники и ноутбуки, использующих Bluetooth версий с 4.1 по 5.2. Авторы работы установили, что все устройства подвержены как минимум 3 из 6 типов атак BLUFFS. Специалисты разработали и разместили на GitHub набор инструментов, демонстрирующий эффективность BLUFFS.

В ответ на угрозу исследователи предложили ряд улучшений:

- Внедрение функции формирования ключа (Key Derivation Function, KDF) для соединений LSC, которая включает взаимный обмен одноразовыми ключами и их проверку;

- Устройства должны использовать общий ключ сопряжения для взаимной аутентификации диверсификаторов ключей, обеспечивая легитимность участников сеанса;

- Включение режима Secure Connections (SC), где это возможно;

- Поддержание кэша диверсификаторов сеансовых ключей, чтобы предотвратить их повторное использование.

Bluetooth SIG, организация, отвечающая за разработку стандартов Bluetooth, приняла к сведению результаты исследования и рекомендовала отклонять соединения с низкой криптографической защитой ключа, а также использовать режимы, обеспечивающие более высокий уровень шифрования.