Утка с хвостом вируса: вьетнамские хакеры атакуют индустрию моды

Ducktail меняет тактику: новая угроза для пользователей Facebook.

В период с марта по октябрь этого года вьетнамские киберпреступники, стоящие за вредоносным программным обеспечением Ducktail, запустили кампанию против индийских маркетологов. Целью атаки является захват бизнес-аккаунтов Facebook *.

«Лаборатория Касперского» в своём недавнем отчёте подчеркнула особенность новой кампании: в отличие от предыдущих, она использует программное обеспечение на языке программирования Delphi, а не .NET.

Ducktail, наряду с Duckport и NodeStealer, является частью киберпреступной экосистемы, базирующейся во Вьетнаме. Атакующие используют рекламные объявления на Facebook для распространения зловредных реклам и внедрения вредоносных программ, способных красть учётные данные пользователей и захватывать их аккаунты.

В своей последней кампании злоумышленники направляли потенциальным жертвам, активно ищущим работу, архивные файлы с вредоносным исполняемым содержимым в EXE-формате, замаскированным под PDF-документ. Это усыпляет бдительность соискателей и побуждает их запустить файл.

EXE-файл, замаскированный иконкой PDF

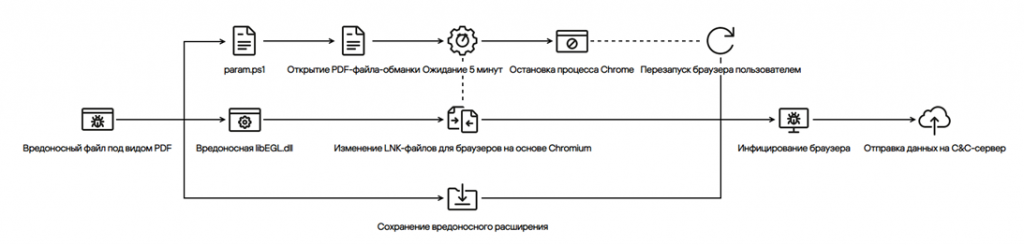

После запуска исполняемого файла на компьютере жертвы в фоне запускается вредоносный PowerShell-скрипт, а на переднем плане открывается настоящий PDF-документ для отвода глаз. Затем скрипт выжидает пять минут и закрывает процесс браузера Chrome.

Кроме того, родительский EXE-файл сохраняет вредоносную библиотеку «libEGL.dll» по пути «C:\Users\Public\Libraries\» и запускает её. После запуска происходит сканирование папки с ярлыками к браузерам на основе Chromium и последующее изменение файлов ярлыков этих браузеров, где в поле ярлыка «Объект» добавляется параметр запуска «--load-extension…», ведущий, собственно, к вредоносному расширению, который родительский EXE-файл также сбрасывает во время своей работы.

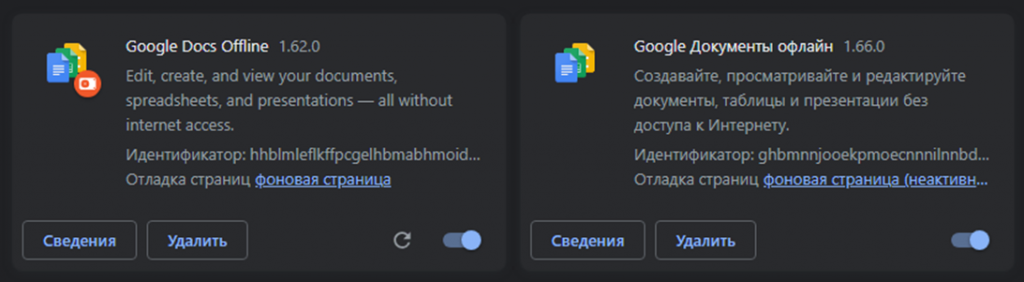

Такой подход позволяет хакерам запускать вредоносное расширение, замаскированное под Google Docs Offline каждый раз при запуске жертвой браузера. Расширение представляет из себя инфостилер и предназначено для передачи информации обо всех открытых вкладках на сервер, контролируемый злоумышленниками, а также захвата бизнес-аккаунтов Facebook.

Вредоносное расширение (слева) и легитимное расширение (справа)

«Основной скрипт расширения обфусцирован. Он постоянно отправляет информацию обо всех открытых вкладках на C&C-сервер, и, если среди них обнаружены URL, связанные с Facebook, то запускается логика проверки наличия рекламных и бизнес-аккаунтов с последующей их кражей. В частности, расширение крадет cookie-файлы и данные из аккаунтов жертвы, в которые выполнен вход на устройстве», — сообщают специалисты «Лаборатории Касперского».

Полная схема атаки Ducktail

Рассмотренная вредоносная кампании подчёркивает стратегический сдвиг в техниках атак Ducktail. Активность злоумышленников была изучена на фоне иска Google против трёх неизвестных лиц в Индии и Вьетнаме за злоупотреблением интереса общественности к инструментам искусственного интеллекта, таким как Bard от Google, для распространения вредоносного ПО через Facebook и кражи учетных данных для входа в социальную сеть.

В мае компания Meta * также заявляла, что наблюдала за действиями киберпреступников, создающих обманные браузерные расширения, доступные в официальных веб-магазинах, которые предлагают инструменты, связанные с ChatGPT. Компания обнаружила и заблокировала более 1000 уникальных URL, запрещая их распространение через свои сервисы.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.