«Локатор» снова в опасности: пользовательские пароли можно похитить с помощью самодельного гаджета

Что же думают в Apple по поводу нового метода атаки на фирменный сервис?

Немецкие исследователи выявили в сервисе «Локатор» от Apple уязвимость, позволяющую свободно передавать конфиденциальные данные, в том числе пароли, перехваченные кейлоггерами.

«Локатор» предназначен для того, чтобы помочь пользователям продукции Apple находить потерянные или даже подброшенные шпионские устройства, включая iPhone, iPad, Mac, Apple Watch, AirPods и AirTag.

Возможность злоупотребления сервисом «Локатор» для передачи произвольных данных была впервые обнаружена исследователями из Positive Security более двух лет назад. Специалисты тогда даже разработали инструмент, пародийно названный «Send My» в ответ на оригинальное название сервиса «Find My». Инструмент позволял публиковать данные в сети «Локатора», а затем извлекать их из любой точки мира. Вскоре Apple устранила уязвимость, допускающую его эксплуатацию.

Согласно новому исследованию Фабиана Браунляйна, основателя Positive Security, специалистам удалось создать проверенное на практике аппаратное устройство, способное компрометировать сеть «Локатора» по Bluetooth.

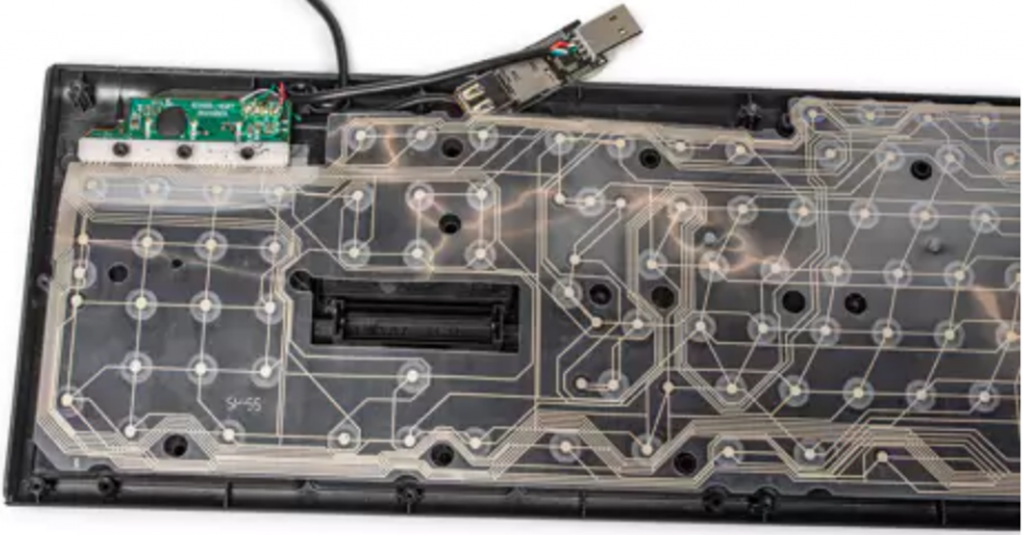

Исследователи интегрировали кейлоггер с Bluetooth-передатчиком ESP32 в USB-клавиатуру, чтобы показать, что через «Локатор» можно передавать пароли и другие конфиденциальные данные, набранные на клавиатуре.

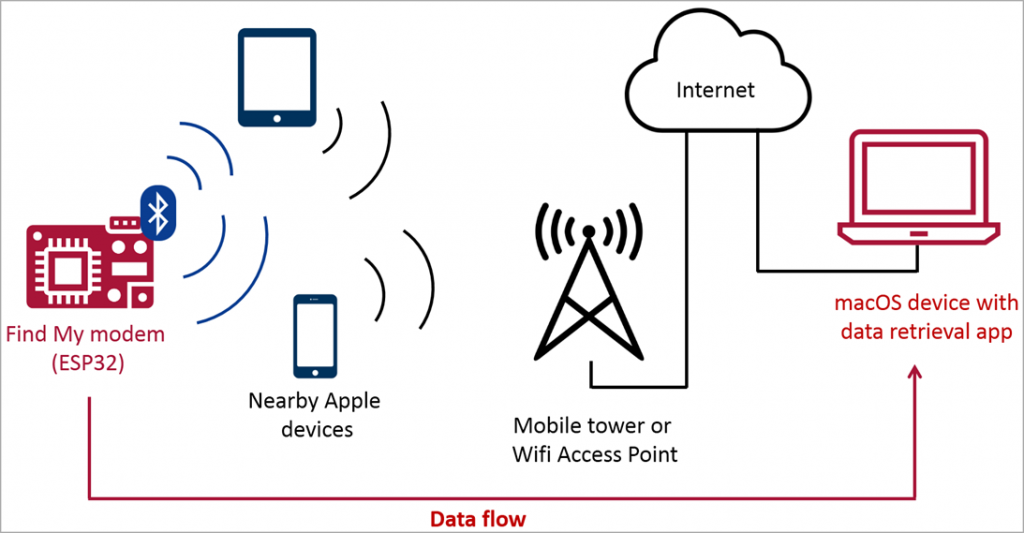

Общая схема атаки

Кейлоггеру необязательно использовать AirTag или прочие официально поддерживаемые чипы, поскольку устройства Apple настроены на реагирование на любые Bluetooth-сообщения. Поэтому, если отправленное злоумышленниками сообщение отформатировано соответствующим образом, принимающее устройство Apple создаст отчёт о местоположении и загрузит его в «Локатор».

Неизвестные записи с устройств Apple

Отправителю необходимо создать множество слегка отличающихся открытых ключей шифрования, имитирующих несколько AirTag, и закодировать произвольные данные в ключи, назначив определённые биты в заранее определённых позициях в ключах.

Таким образом, многочисленные отчёты, полученные из облака, могут быть объединены и декодированы на принимающей стороне для извлечения произвольных данных, в данном случае записей кейлоггера.

Браунляйн сообщил, что общая стоимость аппаратного устройства для передачи данных составила примерно 50 долларов при использовании кейлоггера EvilCrow с поддержкой Bluetooth и стандартной USB-клавиатуры.

Модифицированная клавиатура, используемая для атаки

PoC-атака, проведённая Браунляйном, достигла скорости передачи данных в 26 символов в секунду и скорости приёма 7 символов в секунду с задержкой от минуты до часа, в зависимости от наличия устройств Apple в зоне действия кейлоггера.

Может показаться, что это не очень быстро, однако если целью хакеров является получение ценной информации, такой как пароли, ожидание в течение нескольких часов или даже дней не станет для них существенным препятствием.

Самое интересное то, что защита Apple от отслеживания, которая уведомляет пользователей о том, что кто-то использует AirTag для шпионажа, в данной атаке почему-то не активируется, поэтому сам факт атаки остаётся скрытным и вряд ли вообще будет обнаружен потенциальной жертвой.

Apple пока что никак не отреагировала на очевидную уязвимость в их сервисе. Будем надеяться, что вскоре компания выпустит соответствующее исправление, препятствующее несанкционированному доступу к данным и действиям пользователей.