Иран развязывает кибервойну: группа OilRig собирает черновики Израиля

Зачем иранским хакерам понадобились сервера Exchange в атаках?

Исследователи безопасности из ИБ-компании ESET заявили, что израильские организации стали целью двух различных кампаний, организованных иранской группировкой OilRig в 2021 и 2022 годах.

Кампании, получившие названия «Outer Space» и «Juicy Mix», включали в себя использование двух ранее задокументированных первоначальных бэкдоров под названиями Solar и Mango. Инструменты были задействованы для сбора конфиденциальной информации из основных браузеров и диспетчера учетных данных Windows. По словам исследователей ESET, оба бэкдора были развернуты с помощью VBS-дропперов, предположительно распространяемых через фишинговые письма.

OilRig (также известный как APT34, Cobalt Gypsy, Hazel Sandstorm и Helix Kitten) — это название, данное группе, связанной с Министерством разведки и безопасности Ирана (MOIS). Активная с 2014 года, группа использовала широкий спектр инструментов для кражи информации.

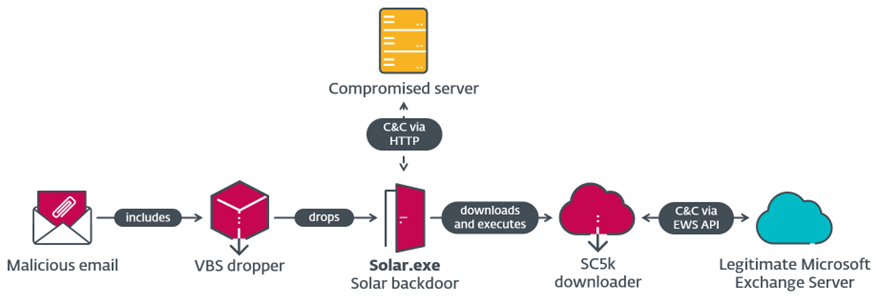

Кампания Outer Space

Цепочка заражения кампании Outer Space

В ходе кампании Outer Space 2021 года хакеры OilRig скомпрометировали израильский сайт по подбору персонала и использовали его в качестве сервера управления и контроля (Command and Control, C2) для Solar, бэкдора на C#/.NET, способного загружать/выполнять файлы и собирать информацию.

Solar также служит средством для развертывания загрузчика SampleCheck5000 (или SC5k), который использует API Office Exchange Web Services (EWS) для загрузки дополнительных инструментов для выполнения, а также утилиты для эксфильтрации данных из браузера Chrome под названием MKG.

- После попадания на удаленный сервер Exchange SC5k извлекает все письма в каталоге Черновики, сортирует их по дате, сохраняя только черновики с вложениями.

- Затем SC5k проходит по каждому черновику с вложением и ищет JSON-вложения, содержащие данные в теле письма.

- Загрузчик извлекает значение из данных в файле JSON, декодирует значение в base64, расшифровывает значение и вызывает cmd.exe для выполнения полученной командной строки. Результаты выполнения команды обрабатываются и отправляются обратно операторам через новое сообщение Exchange, сохраняя его как черновик.

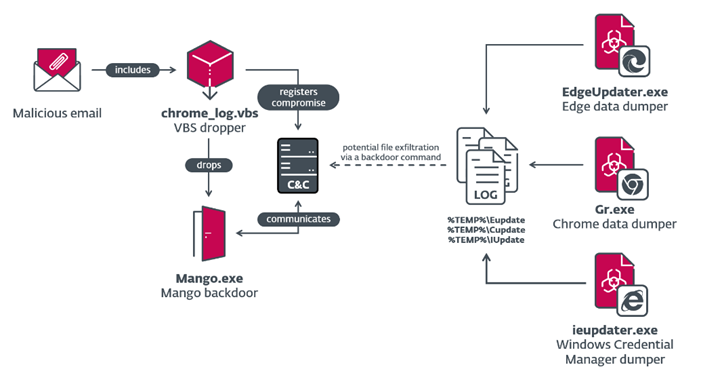

Кампания Juicy Mix

Цепочка заражения кампании Juicy Mix

Кампания 2022 года включала в себя использование Mango — улучшенную версия Solar, включающую в себя дополнительные функции и методы обфускации. Инструмент способен собирать конфиденциальную информацию из основных браузеров и диспетчера учетных данных Windows.

Инструмент разработан для более эффективного и скрытного сбора данных и выполнения команд на зараженных системах, Mango, подобно Solar, использует сложные методы коммуникации для обеспечения скрытности своей активности. В качестве C2-сервера хакеры скомпрометировали легитимный израильский портал по трудоустройству.

OilRig продолжает внедрять инновации и создавать новые имплантаты с возможностями, подобными бэкдорам, одновременно находя новые способы выполнения команд на удаленных системах. Группа развертывает набор пользовательских инструментов посткомпрометации, которые используются для сбора учетных данных, cookie-файлов и истории просмотров из основных браузеров, а также данных из диспетчера учетных данных Windows, заключили исследователи ESET.

Наблюдаемое использование хакерских возможностей Ирана свидетельствует о прагматичных кибероперациях, преследующих три стратегические цели, которые совпадают с геополитическими целями Ирана.

Помимо политических причин кибератак на Израиль, Иран также недавно обвинил Израиль в попытке подорвать баллистическую ракетную программу страны посредством дефектных иностранных деталей, которые могут взорваться, повредив или уничтожив оружие до того, как оно будет использовано.