От конкурентов к компаньонам: Shadow и Twelve сплотились для новых атак

Когда даже хакеры чувствуют себя одинокими и решают объединиться.

Группы Shadow и Twelve объединяет более тесная связь, чем предполагалось ранее, выявили эксперты компании F.A.C.C.T. Обе хакерские группировки оказались взаимосвязанными и действующими под общим знаменателем. По данным исследования, Shadow и Twelve являются составной частью одной хак-группы, направленной на атаки на российские компании и организации. Эксперты обнаружили, что не только тактики, техники и инструменты атак схожи, но и сетевая инфраструктура, используемая обеими группами, оказалась общей. Shadow, нацеленная на финансовую выгоду, требует от своих жертв выкуп в размере 140-190 млн рублей, чтобы расшифровать зашифрованные данные. В то время как Twelve, главным образом, стремится нанести саботаж и уничтожить полностью ИТ-инфраструктуру жертвы, не требуя денег.

Образец сообщения от Twelve

Впервые деятельность группы Shadow, которая атаковала несколько крупных российских компаний, была замечена экспертами из F.A.C.C.T. в феврале-марте текущего года. За последние полгода они сфокусировались на промышленных, логистических и энергетических компаниях, требуя выкуп в размере $1,5-2 млн (примерно 140-190 млн рублей по текущему курсу) за расшифровку данных.

Характерной чертой хакеров является методичная подготовка к атакам. Они захватывают ИТ - инфраструктуру жертвы, крадут конфиденциальную информацию и, наконец, производят полное шифрование системы. В случае операционных систем Windows они используют адаптированную версию известного вымогательского ПО LockBit, созданную на основе одного из билдеров, опубликованных в сентябре 2022 года. Для шифрования систем Linux злоумышленники применяют программу-вымогатель, собранную на базе открытых исходных кодов Babuk.

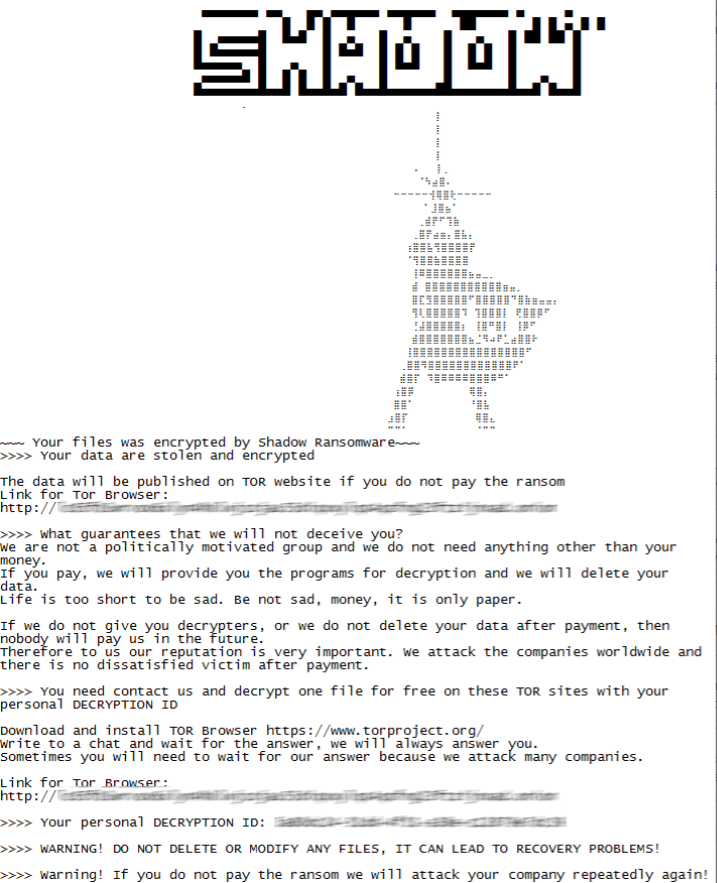

Содержимое текстового файла с требованием выкупа

Для общения с жертвами хакеры используют сеть Tor, размещая там панель с чатом, доступ к которой предоставляется атакованным компаниям через персональный ключ из записки с требованием о выкупе. Позднее общение может перейти в Telegram-канал группы. Интересно, что хакеры способны похищать сессии Telegram на компьютерах жертвы, благодаря чему члены банды могут получать информацию о ее действиях, список контактов сотрудников компании, а также напрямую писать в Telegram руководителям компании

Параллельно с Shadow, в феврале 2023 года были отмечены атаки группы Twelve на российские организации. Их целью было полное уничтожение информационно-технической инфраструктуры жертв. Именно Twelve весной 2023 года взяла на себя ответственность за кибератаку на структуры федеральной таможенной службы России, а также в мае того же года – на российского производителя гидравлического оборудования.

Twelve также использовали адаптированную версию вымогательского ПО LockBit, но в отличие от Shadow, они в текстовых файлах для жертв указывали имя группы Twelve и не предоставляли своих контактов для обсуждения условий выкупа. В своем Telegram-канале хактивисты заявляли, что их проект — «это ответ мира на российские кибератаки».

Во время реагирования на атаки со стороны группы Shadow, специалисты F.A.C.C.T. обнаружили, что действия атакующих не всегда безупречны. В одной из атак был найден цифровой след, который привлек внимание аналитиков. Ошибки атакующих были выявлены, например, при вводе команды PowerShell на украинской раскладке клавиатуры. Ошибки также наблюдались при шифровании системы жертвы, однако позднее атакующие корректировали свой подход.

Анализ атак Shadow и Twelve показал, что тактики, техники и инструменты, использованные в их атаках, практически идентичны, как будто, атакующие действуют в соответствии с разработанными внутренними «мануалами». К тому же, Twelve учли опыт ошибок, допущенных Shadow, при настройке своего вымогательского ПО. Более того, в одной из атак Twelve использовали инфраструктуру Shadow.