Страшный циклоп преобразился в прекрасного рыцаря: вымогатели Cyclops провели ребрендинг

В новой волне атак хакеры распространяют шифровальщики через фишинговые письма с вредоносными XLL-вложениями.

Распространяемое по модели RaaS вымогательcкое программное обеспечение «Cyclops» (циклоп), о котором мы писали в начале июня, подверглось ребрендингу. Теперь оно называется «Knight» (рыцарь). Видимо, таким названием хакеры хотели подчеркнуть исключительное качество и благородство своего продукта, однако и по этим параметрам есть вопросы.

По данным прошлого отчёта исследователей Uptycs, в рамках оригинальной кампании Cyclops распространялись программы-шифровальщики для Windows, macOS и Linux / ESXi. На той же платформе было доступно вредоносное ПО для кражи данных из Windows и Linux — такой подход весьма нехарактерен для вымогателей по подписке.

Помимо стандартной версии Cyclops, распространялась также облегчённая модификация вымогателя для массовых спам-рассылок. В отличие от основной версии, она использовала фиксированную сумму выкупа вместо индивидуальной с возможностью ведения переговоров.

В конце июля вымогательская операция Cyclops официально сменила название на Knight, а её авторы объявили об обновлении облегчённой версии для пакетного распространения. Также запущен новый сайт утечки данных.

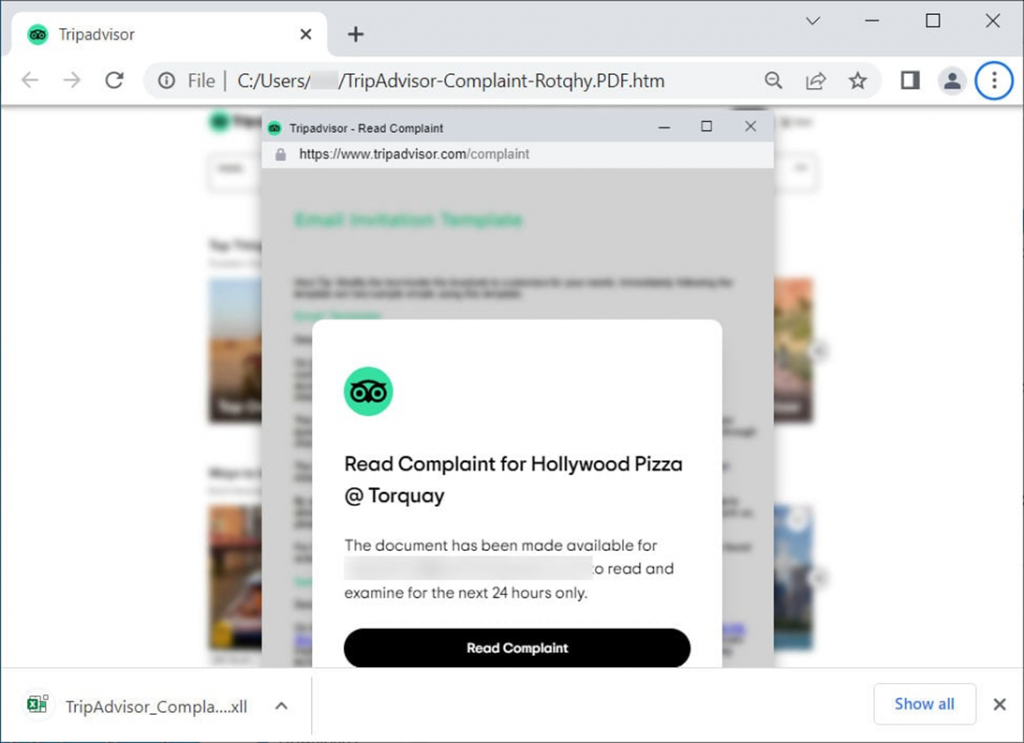

Один из исследователей компании Sophos уже обнаружил новую спам-кампанию, распространяющую фишинговые электронные письма Knight под видом жалоб пользователей сервиса TripAdvisor на конкретные заведения. В рассмотренном случае была жалоба на гостиницу.

Спам-письмо содержит ZIP-архив с HTML-страницей, замаскированной под PDF-документ. Она имитирует интерфейс сайта TripAdvisor и предлагает загрузить файл, чтобы ознакомиться с жалобой.

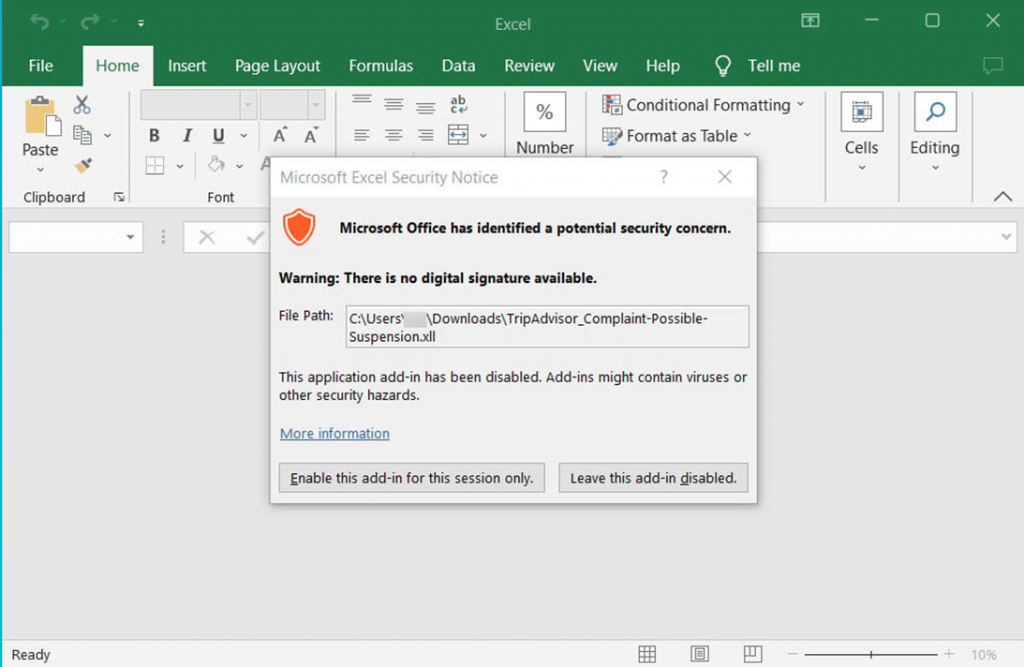

Клик по ссылке «Прочесть жалобу» приводит к скачиванию вредоносного XLL-файла, запуск которого через Microsoft Excel в купе с активацией надстройки .NET в программе приводит к активации шифровальщика.

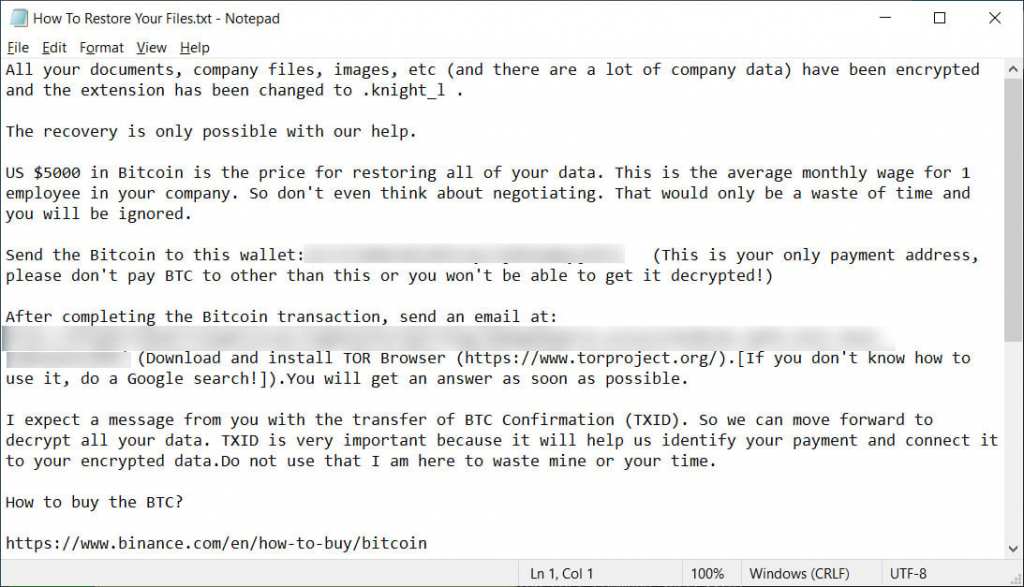

Когда все данные на компьютере жертвы зашифрованы, она увидит в каждой папке компьютера записку с выкупом. Записка вводит пострадавшего в курс ситуации и предлагает перевести за разблокировку данных 5000 долларов на указанный биткоин-кошелёк.

Стратегия двойного вымогательства в этой операции не используется, поэтому переживать за публикацию своих данных на киберпреступных форумах не стоит.

Эксперты настоятельно рекомендуют воздержаться от выплаты выкупа в рамках этой конкретной кампании, даже если зашифрованы крайне важные данные, для которых не было создано резервных копий. Велика вероятность, что дешифратор партнёрами Knight предоставлен не будет.

Такие выводы специалисты по безопасности сделали из-за использования хакерами одного и того же криптовалютного кошелька для всех своих жертв, хотя в записке с выкупом и заявляется обратное. Так как транзакции анонимны, вымогатели даже при всём желании не смогут понять, какая конкретно жертва оплатила выкуп, а значит и возможности предоставить дешифратор у злоумышленников не будет.

Сделано ли это намеренно или по ошибке, такой подход явно не делает вымогателям Knight репутации.

Чтобы обезопасить себя от атаки классических программ вымогателей, шифрующих ваши данные без предварительной выгрузки на сервер злоумышленников, необходимо регулярно делать резервные копии критически важных файлов. Так, даже в случае успешной атаки, вы потеряете только время, но не свою драгоценную информацию.