Ключ к вашему серверу VMware может быть раскрыт в несколько кликов: причём тут Dell?

Dell хотела проигнорировать недостатки в своих системах, но здравый смысл всё же победил.

В системе хранения данных Dell Compellent для VMware (CITV) обнаружена критическая уязвимость в виде жёстко заданного ключа шифрования, которая позволяет злоумышленнику дешифровать сохраненные учетные данные администратора vCenter и получить пароль в открытом виде.

Недостаток CVE-2023-39250 вызван статическим ключом шифрования AES, который используется для шифрования учетных данных vCenter, хранящихся в файле конфигурации программы.

Dell Compellent представляет собой линию корпоративных систем хранения данных с возможностью интеграции хранилища с VMware vCenter - платформой для управления виртуальными машинами ESXi. Для интеграции с клиентом необходимо настроить учетные данные VMware vCenter, которые сохраняются в зашифрованном файле конфигурации Dell.

Исследователи LMG Security обнаружили, что Dell CITV содержит статический ключ шифрования AES, который идентичен для всех клиентов Dell. Ключ используется для шифрования файла конфигурации CITV с настройками программы.

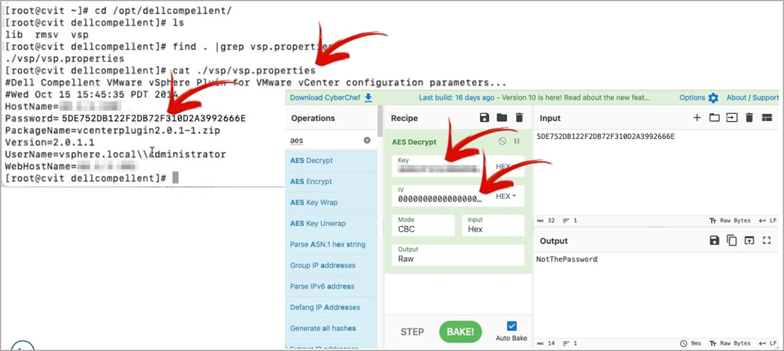

Команда LMG Security выяснили, что директория программного обеспечения Dell Compellent содержит JAR-файл, который при декомпиляции показал жёстко заданный статический ключ AES. Используя этот ключ, специалисты смогли расшифровать файл Dell Compellent, получить имя пользователя и пароль администратора VMware vCenter.

Расшифровка учетных данных администратора с помощью восстановленного ключа AES

11 апреля 2023 года аналитики сообщили Dell о своем открытии, но компания изначально проигнорировала отчет. После дополнительного общения Dell пообещала выпустить исправление к ноябрю 2023 года.

Dell предоставила рекомендации по устранению уязвимости, в которой пользователям предлагается изменить пароль root на устройствах Compellent в качестве меры защиты. Однако неясно, как решение компании помешает локальному пользователю извлечь ключ AES.