Как взломать сайт за 5 минут: уязвимость в плагине Ultimate Member дает полный доступ к WordPress

200 тысяч сайтов под угрозой.

Уязвимость, которая получила идентификатор CVE-2023-3460 (оценка CVSS: 9.8), затрагивает все версии плагина Ultimate Member, включая последнюю версию (2.6.6), которая была выпущена 29 июня 2023 года.

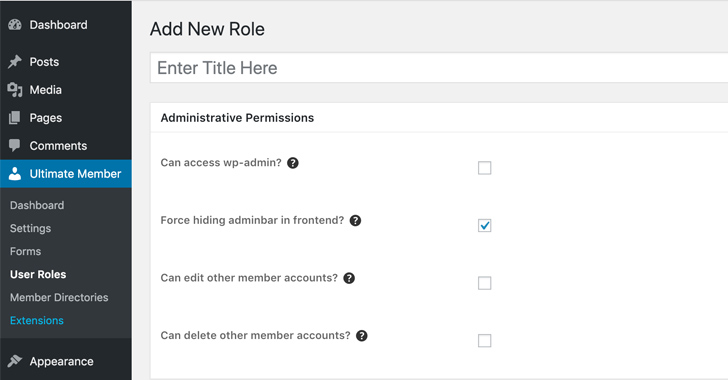

Ultimate Member - это популярный плагин, который позволяет создавать профили пользователей и сообщества на сайтах WordPress. Он также предоставляет функции управления учетными записями.

“Это очень серьезная проблема: неаутентифицированные злоумышленники могут использовать эту уязвимость для создания новых учетных записей пользователей с административными привилегиями, давая им возможность полностью контролировать зараженные сайты”, - говорится в предупреждении компании по безопасности WordPress WPScan.

В целях предотвращения активного злоупотребления подробности об уязвимости в данном случае не раскрываются. Однако, она связана с недостатком в логике блокировки. Этот недостаток позволяет злоумышленникам модифицировать значение параметра wp_capabilities в метаданных нового пользователя, присваивая ему статус администратора и таким образом обеспечивая себе полный доступ к сайту.

“Хотя у плагина есть предопределенный список запрещенных ключей, которые пользователь не должен иметь возможность обновлять, есть тривиальные способы обхода фильтров, установленных в уязвимых версиях плагина, такие как использование разных регистров, слешей и кодировки символов в передаваемом значении метаданных ключа”, - сказала исследовательница Wordfence Хлоя Чамберлен.

Проблема была обнаружена после того, как появились сообщения о том, что на затронутых сайтах добавляются поддельные административные учетные записи, что заставило разработчиков плагина выпустить частичные исправления в версиях 2.6.4, 2.6.5 и 2.6.6. Новое обновление ожидается в ближайшие дни.

"Уязвимость, приводящая к повышению привилегий и используемая через формы Ultimate Member, обнаружена в дикой природе," - говорится в примечаниях к последнему выпуску Ultimate Member. "Эта уязвимость позволяет несанкционированным лицам создавать пользователей WordPress с правами администратора".

"WPScan выражает озабоченность по поводу того, что текущие исправления являются неполными, и указывает на наличие множества методов для их обхода. Это говорит о том, что уязвимость продолжает активно эксплуатироваться", - говорится в сообщении WPScan.

В наблюдаемых атаках уязвимость используется для регистрации новых учетных записей под именами apadmins, se_brutal, segs_brutal, wpadmins, wpengine_backup и wpenginer для загрузки вредоносных плагинов и тем через панель администрирования сайта.

Пользователям Ultimate Member рекомендуется отключить плагин до тех пор, пока не будет выпущено надлежащее исправление, которое полностью устранит уязвимость. Также рекомендуется проверить все учетные записи пользователей с правами администратора на сайтах, чтобы определить, не были ли добавлены какие-либо несанкционированные учетные записи.

1 июля разработчики плагина Ultimate Member выпустили версию 2.6.7, в котором попытались устранить активно эксплуатируемую уязвимость, позволяющую повышать привилегии пользователей. В качестве дополнительной меры безопасности они также планируют внедрить в плагин новую функцию, которая позволит администраторам веб-сайтов сбрасывать пароли всех пользователей.

"Версия 2.6.7 представляет собой внедрение белого списка для мета-ключей, которые сохраняются при отправке форм", - заявили разработчики в своем самостоятельном информационном бюллетене. "Кроме того, 2.6.7 отделяет данные настроек формы от отправленных данных, работая с ними как с двумя отдельными переменными".