8Base: новая вымогательская угроза в киберпространстве

Злоумышленники называют себя «честными пентестерами» и считают, что цены на их «услуги» весьма лояльны.

В июне этого года мир охватила новая волна кибератак, организованных преступной группировкой 8Base. Хакеры используют метод двойного вымогательства: они заражают компьютеры жертв вирусом-шифровальщиком, который блокирует доступ к данным, а затем требуют выкуп за их восстановление. Если жертва отказывается платить, хакеры угрожают опубликовать украденную информацию на своём сайте утечки в даркнете.

Группировка 8Base появилась в марте 2022 года, но до июня 2023 года совершала немногочисленные и незначительные атаки. Однако этим летом их активность резко возросла, и они стали атаковать множество компаний в различных отраслях. На данный момент 8Base заявила о 35 жертвах на своём сайте, иногда объявляя до шести новых жертв за один день.

Сами хакеры называют себя «честными и простыми пентестерами» и предлагают компаниям «самые лояльные условия» за возврат их данных.

По данным исследователей VMWare из команды Carbon Black, тактика атак 8Base указывает на то, что они являются переименованной версией другой хорошо известной вымогательской банды, вполне возможно, RansomHouse.

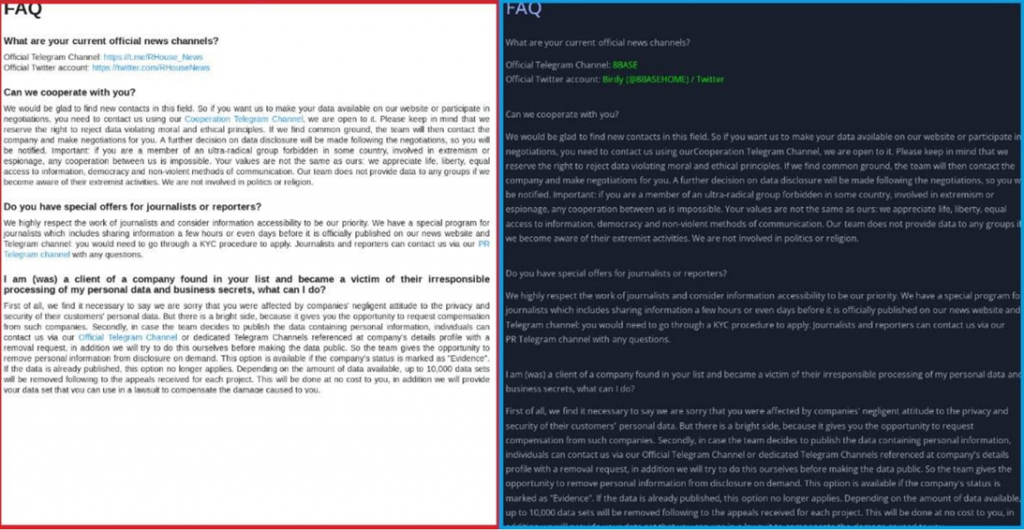

RansomHouse — это группа вымогателей, которая утверждает, что не проводит атак с шифрованием, а лишь сотрудничает с другими операциями по вымогательству выкупов для продажи их данных. Специалисты VMware подозревают, что 8Base является ответвлением RansomHouse. Такие выводы были сделаны из-за одинаковых заметок о выкупе, используемых обеими группами, а также очень похожего стиля и содержания текста на соответствующих сайтах утечки данных, где даже страницы FAQ кажутся скопированными.

Идентичные странички FAQ (RansomHouse слева, 8Base справа)

Однако достоверного подтверждения связи 8Base c RansomHouse нет. Нередко группировки киберпреступников просто копируют записки с выкупом, используемое ПО, методы и тактики других группировок, чтобы не тратить время на создание всего с нуля.

В атаках 8Base используется модифицированная версия вируса-шифровальщика Phobos v2.9.1, который загружается через SmokeLoader. Phobos — программа-вымогатель, нацеленная на Windows, которая впервые прогремела в киберпространстве в 2019 году, она также имеет множество сходств с кодом другого вымогательского ПО — Dharma.

В ходе атаки вирус, запущенный операторами 8Base, добавляет одноимённое расширение «.8base» ко всем зашифрованным файлам. Эксперт по вымогательству Майкл Гиллеспи сообщил, что вирус-вымогатель Phobos в своё время также использовал схожее расширение «.eight» для зашифрованных файлов. Кроме того, обе программы, Phobos и 8Base, используют одинаковый адрес электронной почты для связи со злоумышленниками — «helpermail@onionmail[.]org», что тоже наводит на некоторые мысли о связи этих вредоносных операций.

Ещё одна заметная находка аналитиков VMware заключается в том, что 8Base использует домен «admlogs25[.]xyz» для размещения полезной нагрузки, который связан с SystemBC, вредоносным программным обеспечением-прокси, используемым несколькими группами по вымогательству выкупов для обфускации C2-инфраструктуры.

Все эти находки исследователей показывают, что операторы 8Base проводят атаки с шифрованием уже как минимум год, но только недавно привлекли к себе внимание после запуска своего сайта утечки данных и резкого увеличения активности.

8Base только начинает получать внимание аналитиков, поэтому многие аспекты их технической природы остаются неизвестными или неясными. В отчёте VMware также содержатся индикаторы компрометации (IoC), которые другие специалисты по кибербезопасности могут использовать для защиты своих систем.