Microsoft раскрыл новый способ майнинга криптовалюты на Linux-серверах и IoT-устройствах

Хакеры используют бэкдор и модифицированный OpenSSH для заражения устройств и скрытого майнинга.

Корпорация Microsoft обнаружила новую волну кибератак, целью которых являются Linux-системы и IoT-устройства, имеющие доступ к интернету. Хакеры пытаются незаконно добывать криптовалюту за счет ресурсов зараженных устройств.

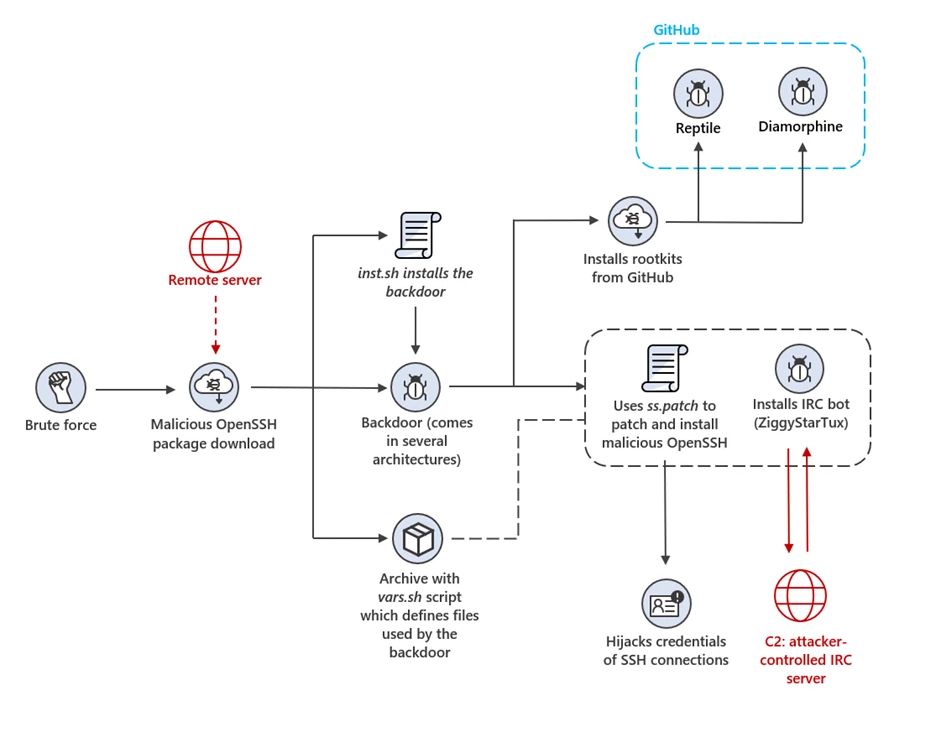

Атакующие используют бэкдор, который устанавливает на скомпрометированных устройствах разнообразные инструменты и компоненты, такие как руткиты и IRC-бот. Инструменты позволяют хакерам использовать ресурсы устройств для майнинга.

Кроме того, бэкдор устанавливает на устройствах модифицированную версию OpenSSH, что дает киберпреступникам возможность перехватывать учетные данные SSH, перемещаться по сети и скрывать злонамеренные SSH-соединения.

Цепочка атаки

Для реализации своей схемы хакеры подбирают пароли к ненастроенным Linux-хостам, чтобы получить первоначальный доступ. Затем злоумышленники скачивают с удаленного сервера зараженную версию OpenSSH.

Поддельный пакет OpenSSH настроен таким образом, чтобы установить и запустить бэкдор - скрипт оболочки, который позволяет хакерам доставлять дополнительные полезные нагрузки и выполнять различные действия после эксплуатации, среди которых:

- извлечение информации об устройстве;

- установка open-source руткитов Diamorphine и Reptile с GitHub;

- очистка журналов, которые могут выдать присутствие хакеров.

Для обеспечения постоянного SSH-доступа к устройству бэкдор добавляет 2 публичных ключа в файлы конфигурации «authorized_keys» всех пользователей системы.

Имплантат также стремится монополизировать ресурсы зараженной системы. Он уничтожает конкурирующие процессы криптомайнинга, которые могли уже работать на устройстве до запуска руткита.

Кроме того, бэкдор запускает модифицированную версию IRC-клиента для DDoS-атак под названием «ZiggyStarTux». Программа способна выполнять bash-команды, получаемые от сервера управления и контроля (C2-сервер). Отметим, что ZiggyStarTux основан на ботнете под названием Kaiten (Tsunami).

Ботнет Tsunami отличается от других ботнетов тем, что он функционирует как IRC-бот, то есть он использует IRC для общения со злоумышленником. Исходный код Tsunami является общедоступным, поэтому он используется множеством киберпреступников. Среди различных применений Tsunami, ботнет чаще всего используется в атаках против IoT-устройств, а также в атаках на Linux-серверы.

Технический гигант отметил, что атакующие используют поддомен одного из финансовых учреждений Юго-Восточной Азии для C2-коммуникаций, что позволяет киберпреступникам замаскировать вредоносный трафик.

Стоит отметить, что активность, описанная Microsoft, совпадает с недавним отчетом AhnLab, в котором подробно рассказывается об атаках, направленных на уязвимые Linux-серверы, с целью установки майнеров и варианта ботнета Tsunami под названием Ziggy.