Банковская система была атакована 3,5 млн. раз за 3 месяца с помощью брутфорса

Эксперимент компании GoSecure показал, как работают хакеры и серверы каких стран они используют.

Протокол удаленного рабочего стола (RDP) так сильно привлекает хакеров, что открытое соединение может получать в среднем более 37 000 попыток взлома в день с разных IP-адресов.

Эксперимент с использованием приманок (ханипотов) с RDP-соединением, доступным из Интернета, показывает, насколько настойчивы атакующие и что они работают по расписанию, очень похожему на обычный рабочий день.

В GoSecure сказали, что приманки являются исследовательской программой, направленной на понимание стратегий хакеров, которые можно было бы перевести в рекомендации по предотвращению угроз.

В течение трех месяцев исследователи из ИБ-компании GoSecure зафиксировали около 3,5 млн. попыток входа в свой ханипот с RDP.

Ханипот (honeypot) работает с перерывами более 3-х лет и стабильно более года, но собранные данные охватывают только 3 месяца - с 1 июля по 30 сентября 2022 года. За этот период приманка была атакована 3 427 611 раз с более чем 1500 IP-адресов. Однако количество атак за весь год достигло 13 млн. попыток входа.

Чтобы привлечь атакующих, исследователи назвали систему так, чтобы она казалась частью банковской сети.

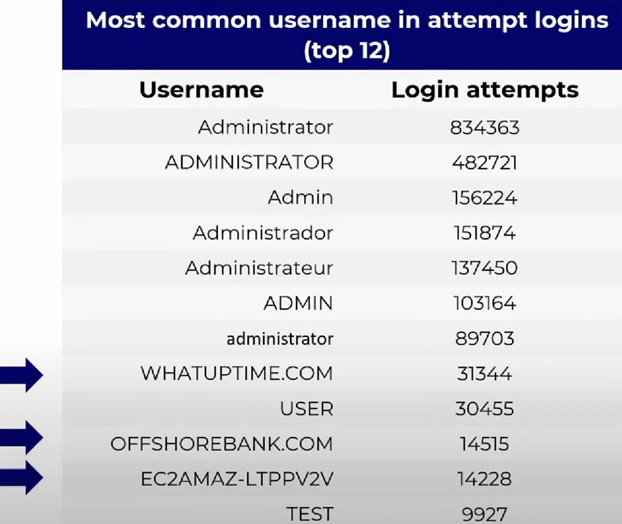

Как и ожидалось, злоумышленники использовали метод брутфорс, а самое распространенное имя пользователя было «Administrator» и его вариации. В 60 000 взломах атакующие проводили разведку перед подбором логина.

Самые распространённые логины пользователей в переборах злоумышленников

Ханипот-система собирала хэши паролей, и исследователи смогли восстановить более слабые из них. Самые распространенные пароли – различные варианты слова «password» и простая строка из десяти цифр.

Примечательно, что попытки входа в систему исходили с IP-адресов из Китая (98%) и России (2%). Однако это не означает, что атакующие находятся в этих странах. Вероятно, хакеры используют инфраструктуру в этих странах. Кроме того, 15% атакующих сочетали тысячи паролей лишь с 5 именами пользователей.

Человеческое участие в атаке стало более очевидным после начального этапа перебора паролей, когда хакеры начали искать в системе ценные данные.

Несмотря на то, что исследователи понизили сложность входа в ханипот с парой учетных данных «admin/admin», только 25% хакеров начали исследовать машину в поисках важных файлов. Однако, приманка изначально не содержала каких-либо данных. В дальнейшем эксперты планируют заполнить ханипот поддельными корпоративными файлами и внедрить систему отслеживания действий атакующих.