Операция «Триангуляция»: как злоумышленники атаковали iOS-устройства сотрудников «Лаборатории Касперского»

Эксперты «Лаборатории Касперского» обнаружили новое шпионское ПО, которое заражает устройства с помощью zero-click эксплойта.

Новое шпионское ПО для iOS обнаружено экспертами «Лаборатории Касперского», распространяющееся через скрытые iMessage с эксплойтом, который не требует никакого взаимодействия с пользователем. Это часть APT-кампании под кодовым названием операция «Триангуляция»(Operation Triangulation). После заражения ПО получает полный доступ к устройству и личным данным жертвы. Целью атакующих является сбор различной информации для шпионажа.

Атака была выявлена благодаря системе KUMA, которая анализировала сетевой трафик из корпоративной Wi-Fi-сети «Лаборатории Касперского». Оказалось, что десятки iOS-устройств сотрудников компании были подвергнуты атаке. По результатам расследования ни данные, ни продукты, ни критические процессы компании не пострадали. Расследование продолжается.

Как работает заражение?

Жертва получает iMessage с вложением, в котором находится zero-click эксплойт. Это означает, что для установки ПО достаточно просто получить сообщение. Эксплойт использует уязвимость выполнения кода с повышенными привилегиями. Так атакующие захватывают полный контроль над инфицированным устройством и всеми данными на нём. После этого iMessage, которое привело к инфекции, самоудаляется.

Что хотят злоумышленники?

Установленное ПО тайно отправляет информацию с устройства жертвы на удалённые серверы. Атакующих интересуют записи с микрофонов, фотографии из мессенджеров, геолокация и другие действия владельца. Ещё предстоит выяснить, кто ещё был целью этой атаки, кроме сотрудников «Лаборатории Касперского».

Как обнаружить?

Хотя вредоносная платформа использует код, специально созданный для маскировки потенциальных признаков инфицирования, система все равно сохраняет достаточно данных для точной идентификации зараженных устройств. К тому же, если пользовательские данные были перенесены на новое устройство через миграцию с предыдущего телефона, резервная копия нового устройства содержит информацию о компрометации обоих устройств, включая точные временные метки всех событий.

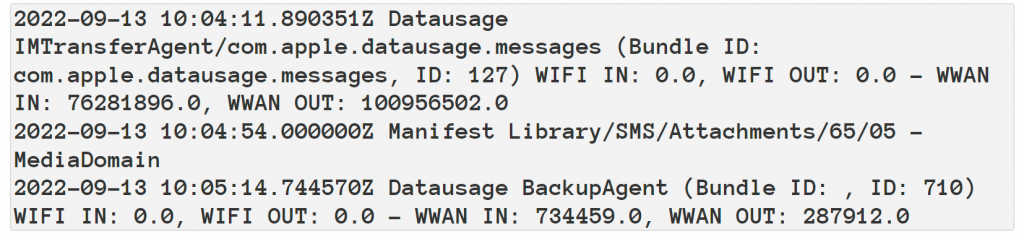

ЛК определили единственный непреложный признак нарушения безопасности - наличие в timeline.csv записей, указывающих на сетевую активность процесса "BackupAgent". Это приложение, устаревшее и не используемое в новейших версиях операционной системы. Важно не спутать его с приложением "BackupAgent2", которое не связано с нарушением безопасности и используется в законных целях. Обычно, упоминание BackupAgent предшествует записям о процессе "IMTransferAgent", ответственном за скачивание вложений (в этом контексте, с эксплойтом), и об изменениях в папке "Library/SMS/Attachments". После активации вредоносного вложения, оно удаляется, оставляя лишь временные метки изменений в папках, где оно было размещено.

Напомним сегодня ранее ФСБ заявило что Американские спецслужбы использовали iPhone для шпионажа в России. Однако из сообщения Лаборатории Касперского не следует про злой умысел Apple, ни про оставленные специально уязвимости, ни про сотрудничество со спецслужбами.

Александр Антипов, главный редактор SecurityLab.ru, поделился мнением об атаке:

Обнаруженная атака является серьезным вызовом для всего сообщества кибербезопасности. Злоумышленники используют уникальный и сложный метод заражения, который не требует никакого взаимодействия с жертвой. Это означает, что атакующие могут взломать любое iOS-устройство, которое им попадется на глаза. Они могут получить доступ к любым данным, которые хранятся на устройстве или передаются через него. Это может быть личная информация, финансовые данные, пароли, контакты и т.д. Также хакеры могут активировать микрофон или камеру и слушать или смотреть, что происходит вокруг жертвы. Это может быть использовано для шпионажа, шантажа или других целей.

Мы не знаем точно, кто стоит за этой атакой и какие их мотивы. Но мы можем предположить, что это государственный или крупный частный субъект угрозы, который имеет большие ресурсы и опыт в области кибервойны. Они могут быть заинтересованы в сборе различной информации о своих целях, которые могут быть политическими, экономическими или военными. Они могут также использовать эту информацию для дальнейших атак или влияния на события в мире.

Рекомендую всем пользователям iOS-устройств быть очень осторожными и следить за обновлениями ПО от Apple. Также советую устанавливать надежные антивирусные программы и не открывать подозрительные сообщения или вложения. Кроме того, Apple должна усилить свои меры безопасности и исправить уязвимость, которая позволяет этой атаке работать. Надеюсь, что Apple будет сотрудничать с экспертами по кибербезопасности для решения этой проблемы.