Хакеры используют Adobe InDesign и FingerprintJS для кражи данных в рамках фишинговой кампании с файлами RPMSG

Файлы RPMSG стали новым оружием киберпреступников, которые придают сообщениям легитимность.

Исследователи безопасности из ИБ-компании Trustwave обнаружили новую фишинговую кампанию, в ходе которой хакеры используют зашифрованные вложения RPMSG, отправленные через скомпрометированные учетные записи Microsoft 365. Кампания направлена на кражу учетных данных Microsoft.

Файлы RPMSG используются для доставки электронной почты с включённым протоколом объектов электронной почты, управляемым правами (Rights-Managed Email Object Protocol). Этот протокол контролирует доступ к электронной почте и разрешения на ее использование. Вместо простого текста электронные письма через файлы RPMSG отправляются с зашифрованным содержимым и сохраняются в виде зашифрованного вложения файла. Получатели могут читать зашифрованные сообщения только после входа в свой аккаунт Microsoft или получения одноразового кода доступа.

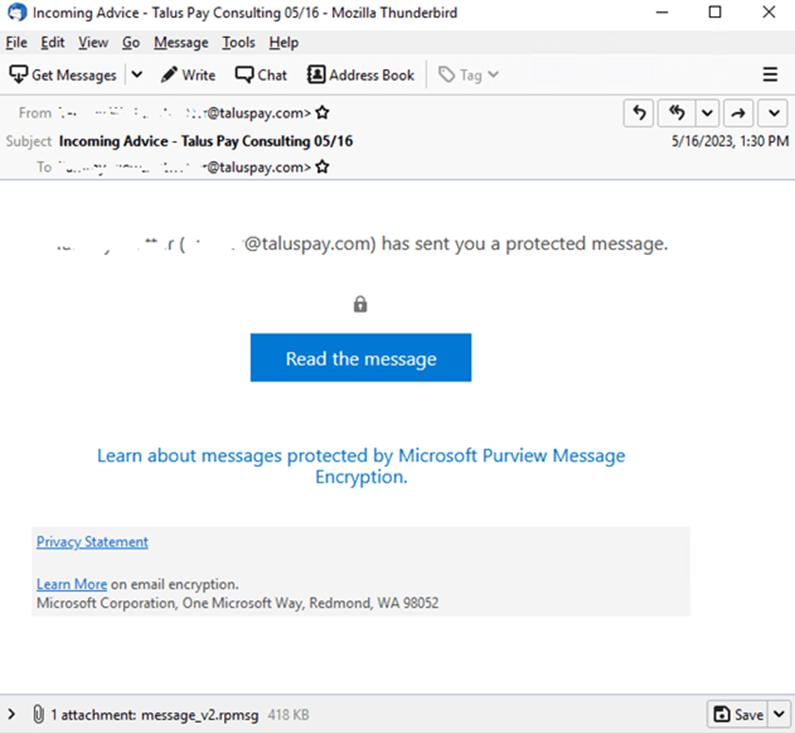

Атаки, проанализированные Trustwave, начались с фишингового сообщения от скомпрометированной учетной записи Microsoft 365, в данном случае от компании по обработке платежей Talus Pay. Письмо получили пользователи отдела выставления счетов компании-получателя. В сообщении показано зашифрованное сообщение Microsoft. В электронном письме адреса электронной почты «От кого:» и «Кому:» были одинаковыми, но сообщение было доставлено различным сторонним получателям.

Сообщение призывает получателя нажать кнопку «Прочитать сообщение», чтобы расшифровать текст сообщения. При нажатии на ссылку получатель перенаправляется на веб-страницу Office 365 с запросом на вход в свою учетную запись Microsoft.

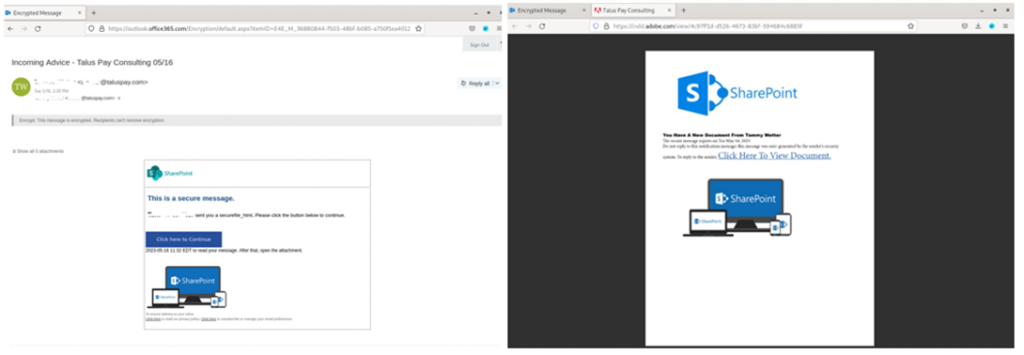

После аутентификации в службе Microsoft получатель перенаправляется на страницу с фишинговым письмом. Сообщение содержит кнопку «Нажмите здесь, чтобы продолжить», указывающую на поддельный документ SharePoint, размещенный в сервисе Adobe InDesign.

Если получатель нажмет «Нажмите здесь, чтобы просмотреть документ» в документе Adobe, он будет перенаправлен на последнюю страницу, которая имитирует домен исходного отправителя, Talus Pay. Однако эта целевая страница имеет домен верхнего уровня «.us» (исходный домен – «.com») и была зарегистрирована недавно, 16 мая 2023 года.

На странице отображается только сообщение «Загрузка… Подождите» в строке заголовка, а в фоновом режиме используется Javascript, который собирает системную информацию.

Сценарий использует open source-библиотеку FingerprintJS для сбора данных о получателе, включая:

- ID посетителя;

- токен подключения (жестко закодированный из конфигурации);

- хэш подключения (жестко закодированный из конфигурации);

- информацию о видеокарте, архитектуре ОС, языке системы, памяти устройства, процессоре;

- информацию об установленных плагинах браузера, размере окна браузера, ориентации и разрешении экрана.

После сбора данных на странице отобразится поддельная форма входа в Microsoft 365. Как только получатель введёт свои учетные данные, они будут отправлены на удаленный сервер злоумышленника.

Обнаруженная фишинговая кампания показывает, насколько хитры и изобретательны могут быть хакеры, которые используют различные техники и инструменты для обмана своих жертв. Киберпреступники могут подделывать домены, использовать зашифрованные вложения, имитировать доверенные сервисы и собирать личную информацию о пользователях.

Поэтому пользователи должны быть очень осторожны при открытии электронных писем и вводе своих учетных данных в интернете. Они также должны использовать надежные антивирусные программы и обновлять их регулярно.

Ранее мы писали, что киберпреступники отправляют тысячи фишинговых писем пользователям Microsoft Office 365 в рамках вредоносной кампании с целью кражи учетных данных. Злоумышленники придают кампании вид легитимности, используя поддельную систему Google reCAPTCHA и целевые страницы доменов верхнего уровня, на которых размещены логотипы компаний жертв.

Также отметим, что в 2022 году крупномасштабная фишинговая кампания использовала Microsoft Azure и Google Sites для кражи криптовалют. Целями злоумышленников стали пользователей Coinbase, MetaMask, Kraken и Gemini. Фишинговые страницы, размещенные на сервисах Microsoft Azure и Google Sites рекламировались через комментарии, которые размещались на легитимных сайтах сетью из ботов.