Атаки через побочные каналы: новая угроза для современных процессоров и видеокарт

Почему ваш компьютер может быть взломан без физического доступа?

Побочные каналы утечки - это такие каналы, которые используют программное обеспечение для измерения физических свойств устройств, таких как потребление энергии, температура или частота. Эти свойства коррелируют с инструкциями и данными, которые обрабатываются на устройстве. Таким образом, злоумышленник может получить доступ к ним через внутренние датчики или интерфейсы, не прибегая к внешнему оборудованию.

Традиционно для таких атак требовалось специальное оборудование, подключенное к компьютеру. Однако недавние исследования показали, что можно использовать программные интерфейсы, доступные на самом компьютере, например, интерфейс RAPL от Intel или механизм DVFS (динамическое изменение напряжения и частоты).

В новом исследовании учёные показали, что побочные каналы утечки присутствуют на современных процессорах архитектуры Arm и видеокартах, которые становятся всё более популярными в высокопроизводительных устройствах. Они также продемонстрировали, как можно использовать эти каналы для проведения атак на браузеры Chrome и Safari с помощью JavaScript-кода. Атаки позволяют украсть пиксели изображений или определить историю посещений сайтов пользователем.

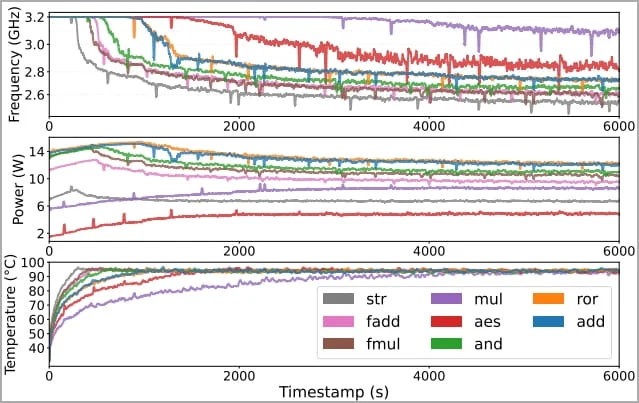

Отображение поведения ЦП на современных устройствах

Атака использует время вычислений, зависящее от данных, в современных системах на кристалле (SoC) и графических процессорах (GPU) и применяет их для скрытого извлечения информации с посещенных веб-страниц в Chrome и Safari.Исследователи обнаружили, что современные процессоры изо всех сил пытаются сбалансировать требования к энергопотреблению и ограничения по рассеиванию тепла с высокой скоростью выполнения. Это приводит к различным моделям поведения, которые указывают на конкретные инструкции и операции.

Эти шаблоны легко обнаруживаются с помощью внутренних измерений датчика, которые часто доступны через программное обеспечение и, в зависимости от типа устройства, могут помочь определить, что просматривается на целевом устройстве, с точностью до 94%.

Группа исследователей из Технологического института Джорджии, Мичиганского университета и Рурского университета в Бохуме разработала новую атаку под названием «Горячие пиксели», которая может извлекать пиксели из контента, отображаемого в браузере цели, и анализировать историю навигации.Анализируя измерения частоты, мощности и температуры на современных устройствах, исследователи пришли к выводу, что процессоры с пассивным охлаждением могут передавать информацию через мощность и частоту, в то время как чипы с активным охлаждением могут передавать данные через показания температуры и мощности.

Исследователи экспериментировали с чипами Apple M1, ядрами Cortex-X1 Arm внутри устройства Google Pixel 6 Pro и Qualcomm Snapdragon 8 Gen 1 на OnePlus 10 Pro. Они сопоставили точки дросселирования (температурные ограничения) и сопоставили рабочие нагрузки с различимыми показателями частоты и энергопотребления.

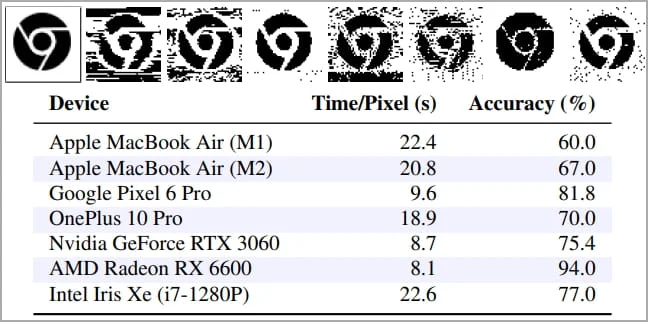

Затем команда экспериментировала с зависимыми от данных каналами утечки на дискретных и интегрированных графических процессорах, включая Apple M1 и M2, AMD Radeon RX 6600, Nvidia GeForce RTX 3060 и Intel Iris Xe.

Исследователи провели подробное исследование и характеристику того, как различные способы обработки (такие как операции с перестановкой битов) могут влиять на наблюдаемые факторы, такие как энергопотребление, температура и частота, и использовали эти данные в качестве основы для оценки атаки «Горячие пиксели».

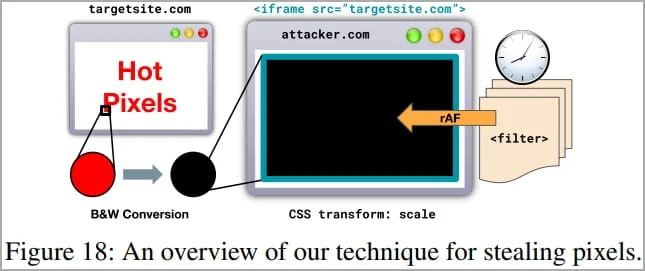

Как работают «Горячие пиксели»

Атака «Горячие пиксели» была протестирована на Chrome 108 и Safari 16.2, последних доступных версиях на момент исследования, с конфигурацией по умолчанию, включая все меры противодействия утечек по сторонним каналам.

Настройка ограничивает мощность и температуру процессоров, так что данные о цвете пикселей, отображаемых на экране цели (белый или черный), просачиваются через частоту процессора.

Механизм атаки включает в себя использование фильтров SVG для запуска зависимого от данных выполнения на целевом процессоре или графическом процессоре, а затем использование JavaScript для измерения времени и частоты вычислений для определения цвета пикселя.

Чтобы украсть пиксели с неаффилированного целевого сайта, исследователи используют элемент iframe на странице, контролируемой злоумышленником. Содержимое iframe, которое предположительно содержит конфиденциальную информацию о жертве, невидимо, но может быть вычислено путем применения поверх него SVG-фильтра и измерения времени рендеринга.

Точность измерений колебалась от 60% до 94%, а время, необходимое для расшифровки каждого пикселя, составляло от 8,1 до 22,4 секунды.

Самым «протекающим» устройством была AMD Radeon RX 6600, а наиболее защищенными оказались устройства Apple.

Раскрытие истории просмотров

Safari не подвержен атаке, описанной в предыдущем разделе, из-за блокировки передачи файлов cookie для элементов iframe, которые не имеют того же источника, что и родительская страница. Следовательно, загруженные пиксели в iframe не будут содержать никаких пользовательских данных.

Однако исследователи обнаружили, что Safari уязвим для подтипа атаки Hot Pixels, которая может поставить под угрозу конфиденциальность пользователя, прослушивая его историю просмотров.

Разработанный метод включает в себя размещение ссылок на конфиденциальные страницы на сайте, контролируемом злоумышленниками, а затем использование метода фильтрации SVG для определения цвета.

Гиперссылки посещенных сайтов должны иметь цвет, отличный от тех, которые цель никогда не посещала, чтобы можно было применить основные принципы Hot Pixels для вывода истории просмотров цели.

Кроме того, поскольку вся гиперссылка будет иметь один и тот же цвет, будет достаточно восстановить только один пиксель из каждой, поэтому очень большие списки гиперссылок могут быть проанализированы за короткое время.

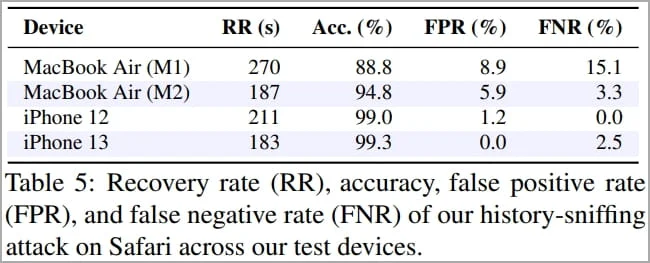

Точность данных, украденных в ходе этой атаки, достигла 99,3% на iPhone 13, всего 2,5% ложноотрицательных результатов и скорость восстановления 183 секунды на 50 гиперссылок.

Заключение

Такие каналы утечки представляют собой новую угрозу для кибербезопасности, так как они могут обойти существующие защитные меры от традиционных атак через микроархитектурные каналы. Поэтому необходимо разработать новые способы обнаружения и предотвращения таких атак на современных устройствах.Исследователи предложили несколько способов защиты от таких атак, включая снижение разрешения или частоты измерений, добавление шума или случайности в работу компьютера или использование специальных схем защиты данных. Они также призвали разработчиков и производителей учитывать риск подобных утечек при создании нового оборудования и программного обеспечения.