Как киберпреступники обходят антивирусы с помощью Google Drive и GuLoader

Несмотря на развитие методов обнаружения, операторы GuLoader с помощью облака остаются незамеченными.

Антивирусные продукты постоянно совершенствуются для борьбы с новыми угрозами, побуждая разработчиков вредоносных программ создавать новые методы обхода, такие как «упаковка» и «шифрование». Один из таких методов — это сервис GuLoader, который позволяет загружать зашифрованные вредоносные файлы на удаленный сервер и запускать их в памяти компьютера жертвы, минуя антивирусные программы.

Эксперты по кибербезопасности из Check Point отмечают, что GuLoader применяет множество техник уклонения и выделяется тем, что его зашифрованные файлы часто хранятся на Google Drive, что позволяет атакующим использовать защищенный загрузчик на основе шелл-кода, который скачивает, расшифровывает и запускает вредоносный файл в памяти, не оставляя следов на жестком диске.

Google пытается блокировать загрузку зашифрованных вредоносных файлов GuLoader, но в большинстве случаев GuLoader успешно получает доступ к своим файлам на Google Drive.

По данным исследователей, GuLoader в настоящее время используется для доставки следующих вредоносных программ:

- Formbook;

- XLoader;

- Remcos;

- 404Keylogger;

- Lokibot;

- AgentTesla;

- NanoCore;

- NetWire.

Раньше GuLoader был приложением на Visual Basic, которое использовало зашифрованный шелл-код для загрузки, расшифровки и запуска вредоносного файла из памяти, а теперь он основан на VBScript и NSIS.

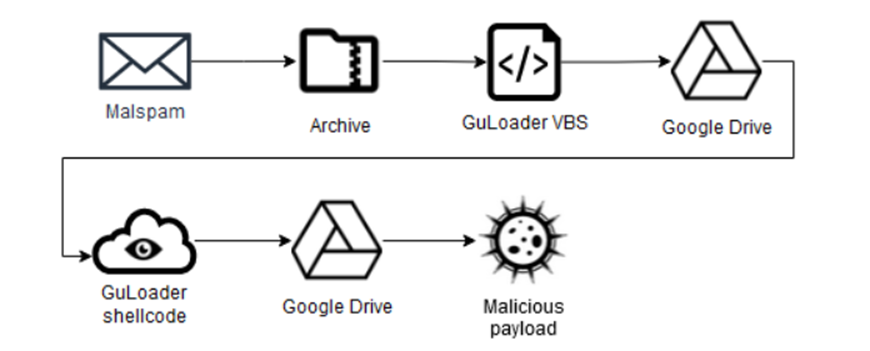

Цепочка атаки GuLoader

Варианты GuLoader на NSIS и VBS используют один и тот же шелл-код, который содержит множество техник антианализа, в том числе техники обхода песочницы и техники антиотладки. Если раньше GuLoader можно было обойти с помощью отладчика в процессе динамического анализа, то теперь это стало сложнее из-за техники, которая мешает как отладке, так и статическому анализу.

С конца 2022 года шелл-код GuLoader использует новый метод антианализа. Он заключается в создании множества исключений, которые нарушают нормальный поток выполнения кода. Затем управление передается на динамически рассчитанный адрес с помощью обработчика исключений.

Хакеры используют шифрование, опускают заголовки и разделяют полезные нагрузки от загрузчика, что делает файлы невидимыми для антивирусов. Киберпреступники используют Google Drive как хранилище и обходят его антивирусную защиту. Некоторые ссылки для загрузки вредоносных файлов сохраняются очень долго.